基于CMD勒索脚本混淆分析

博客更新啦

在这篇博文中,我们将分析 YourCyanide,它是基于 CMD 的勒索软件系列的最新变体,始于 GonnaCope。YourCyanide 是一种复杂的勒索软件,它集成了 PasteBin、Discord 和 Microsoft 文档链接,作为其payload下载的一部分。YourCyanide 包含多层混淆,并利用自定义环境变量和启用延迟扩展功能来隐藏其活动。作为其规避策略的一部分,YourCyanide 还将通过不同的文件,通过 Discord 和 Pastebin 下载后续文件,然后最终下载主要有效负载。使用vscode打开混淆脚本后,可以看到该代码为批处理脚本,同时为多处混淆内容。这些环境变量,因为这些值周围有两个%的百分比符号,比如%jVElq:~20,1%。接下来是设定值,这些基本上是数字值将从其索引并根据值返回字符或字符串的字母,从jVElq设置变量来看。打开cmd窗口,复制粘贴jVElq的变量,然后使用echo再去打印“%jVElq:~20,1%”,打印的结果为e。在vscode中按住ctrl+F使用查找并点击下图红框的按钮进行正则匹配“%jV ...

obfuscation_from_Excel_VBA_Part2

继续分析 4 个要下载的文件的列表。

下载到本地继续分析。

下载文件后,它将使用该函数提取每个像素以及 B 和 G 颜色值,进行数学运算然后作为字符输出。之后,它将传递从像素解码的 base64 字符串和 ([System.Version]).”nAME” 的结果,其计算结果为“Version”。该值用作解密中的密钥。解密函数将使用派生密钥函数中 base64 编码数据的前 32 个字节。它还将使用传递的键值。HMAC 部分并不是真正需要正确解密数据。然后我们使用 RijndaelManaged 解密。如果数据被正确解密,我们就会得到第一个字节 0x1F。这也告诉我们,无需查看其余代码,这就是 GZip 压缩数据输出。虽然仍在解密函数中,但它会在返回另一个 base64 字符串之前对数据进行 GZip 解压缩。

更改脚本,更改为本地地址搭建个http服务端,再接着删除&("{1}{0}" -f 'X','IE')字符,因该函数为iex执行,删除后就可以直接输出结果。

输出内容 ...

obfuscation_from_Excel_VBA_Part1

查看文档,看到有禁用宏的警告

使用oletools剥离出宏代码

简单的可以看出多个十六进制拼接后转为字符串后执行。

简单的整理拼接后

输出十六进制

转char字符串,将十六进制解码为字符串后,我们现在发现我们面临一个 PowerShell 脚本,该脚本是 Invoke Dosfuscation ,经过混淆。可参考以下原理和链接

https://www.fireeye.com/content/dam/fireeye-www/blog/pdfs/dosfuscation-report.pdf

https://i.blackhat.com/briefings/asia/2018/asia-18-bohannon-invoke_dosfuscation_techniques_for_fin_style_dos_level_cmd_obfuscation.pdf

参考以上把call改为echo

输出以下红框处。

代码整理后如下:

还有一层混淆,将其修改为以下powershell代码将其base64代入:

1234567891011$base64data = "inser ...

HANCITOR_WITH_COBALT_STRIKE

下载大神抓到的样本与流量。点开查看邮件,与流量包。邮件中下载doc,而使用olevba对doc分析宏,而宏中加载了dll,也就是说rundll32 kikus.dll,GBSLWSDVGOE。同时可以看到该文档隐藏了一个对象。拖到x32dbg中进行动态分析第一个阶段的payload。下几个断点。断到断点处进过几次的对EAX内存转储,可以看到像MZ一样的头。往下走点就可以看到真正的pe头文件了。保存转储后的文件,第二个阶段的payload。丢到010编辑器中,并搜索4d 5a,发现在436fh中。将其余前面部分删除。拖到pestudio中,可以在导出表中看到真正的函数入口点。拖到IDA中,找到函数入口。进入sub_10001870函数。sub_10001AA0获取计算机信息,获取外网ip,发送c2服务器。sub_100025B0函数复制一些字符串。sub_10002CD0函数。第二个阶段的payload重新拖到x32dbg中,设置sub_100025B0和sub_10002CD0的虚拟地址为断点,断到断点处在eax中对其进行内存转储。发现转储的内容为下图几个地址。并可以看到对其往外发 ...

魔罗桫组织与 Pegasus 间谍软件

1.起源APT组织”魔罗桫”(又名为Confucius),是一个长期针对中国,巴基斯坦,尼泊尔等地区,主要瞄准政府机构,军工企业,核能行业等领域进行网络间谍活动的活跃组织。

此类恶意文档主要通过钓鱼邮件进行传播,用户打开该恶意文档后,显示的是看似正常的相关报告,背后会通过office宏从黑客的服务端下载恶意文件并隐蔽执行,最终受害用户计算机被黑客组织控制,资料被窃取。恶意word文件打开后实际内容如下。该活动涉及两步攻击。在第一阶段,向目标发送一封没有恶意负载的电子邮件,其中包含从合法的巴基斯坦报纸文章中复制的内容。伪造的发件人地址冒充巴基斯坦武装部队的公关部门 。

两天后,第二封电子邮件(据称是巴基斯坦军方关于 Pegasus 间谍软件的警告)将发送给目标,其中包含指向恶意加密 Word 文档的 cutt.ly 链接和解密密码。发件人地址模拟了类似于第一封电子邮件上的服务。如果目标点击链接或“取消订阅”链接,它将从 parinari[.]xyz 域下载 Word 文档。这些电子邮件要么从巴基斯坦的 ExpressVPN 出口节点发送,要么从攻击者控制下的邮件服务器发送。检查包含 ...

decrypting-obfuscated-net-malware-part-2

信息窃取者agenttesla

1.收集用户系统数据1时间、用户、CPU、内存、计算机名称、OSFullName

2.从这些l浏览器列表中中窃取凭据1Opera, Comodo, Google Chrome, CocCoc, Chedot, Elements Browser, Liebao, QIP Surf, Orbitum, Sputnik, CentBrowser, Amigo, SRWare Iron, Torch, Brave, Iridium, CoolNovo, 7Star, Epic Privacy Browser, 360 Chrome, Yandex, QQBrowser , UCBrowser, Kometa, Sleipnir 6, Citrio, Coowon, uCozMedia, Vivaldi, CyberFox, IceCat, PaleMoon, Falkon Browser, Flock Browser, WaterFox, BlackHawk

3.FTP应用列表窃取凭据1CoreFTP、SmartFTP、WS_FTP、File ...

decrypting-obfuscated-net-malware-part1

1.起因今天正好抽空整理一下前几个月看到阿三的分析视频。https://app.any.run/tasks/0f9b13ab-3efe-4ee1-abc1-a193db2bc33e/

AgentTesla该恶意样本具有 3 层混淆和少量反分析技术的信息窃取器能够通过通过 SMTP 发送所有收集到的信息来窃取受害者的各种信息。stager 的名称:

IbIDo(包含有payload2 和 3 的加密stager)

AndroidStudio(解密payload 3)

Lazarus(最终payload之前包含少量反分析技术)

NRMOeaUVVkwIAtJShsOH(最终 AgentTesla payload)

下面我们就开始分析各个阶段的stager

2.IbIDo 拖入MV TBN CALL PORT FOR LOADING COAL_pdf.exe到pestudiom,可以看到在version种可以看到信息lbIDo.exe 再使用dnspy反编译调试工具进行分析与调试,找到ibiDO,进入man函数

跟进去找到main窗口,可以看到两个字符串

那么我们回来再看看这个S ...

Telegram恶意广告活动之恶意仓库分析

1.起源Jeremy Kirk博主表示在搜索telegram的时候发现有一个有趣的广告

访问链接后,看起来像是telegram的官方网站,做的很逼真,但是其实就是钓鱼网站,当我们查看链接时,我们发现它用恶意软件替换了Windows二进制文件:

指向第三方的链接

1https://bitbucket.org/LLCTRUST/softwarellc/downloads/TelegramInstaller.exe

查看证书,我们可以看到它们是由相同的CA在相同的时间范围内颁发的,这很可能使它们来自同一威胁参与者。

123https://telegramdesktop.com/https://telegramdesktop.net/https://telegramdesktop.org/

当然在博主发完博文的后,我再次查看该网站,发现了它对链接也进行了替换。

2.bitbucker发现在.com网站将其文件分发到bitbucker仓库中(github替代品)。访问仓库时,我们可以收集有关感染,操作日期以及其他恶意软件样本的一些信息:

在该仓库发现如下内容

12345678 ...

powershell横向渗透样本分析

1.起源前段时间收到一份样本 类似于DLTMiner活动攻击留下的样本,这份样本与2019年DLTMiner及其相似,同时也与近期的exchange服务器相关

同时 Kyle Hanslovan在推文发布一张图,图中有powershell执行代码调用执行url地址的字符串

http[:]//p。estonine。com/p?e

调用执行的依旧为powershell的代码

2.powershell混淆 解码powershell的混淆,去掉 IEX 或 Invoke-Expression

解码后解出多次混淆后,下图为最后完整的代码

这里重点内容为 下载执行update。png的内容

updata-png而update。png内容如下

解码混淆两三次后如下图所示

下面重点开始讲这部分的脚本的功能。

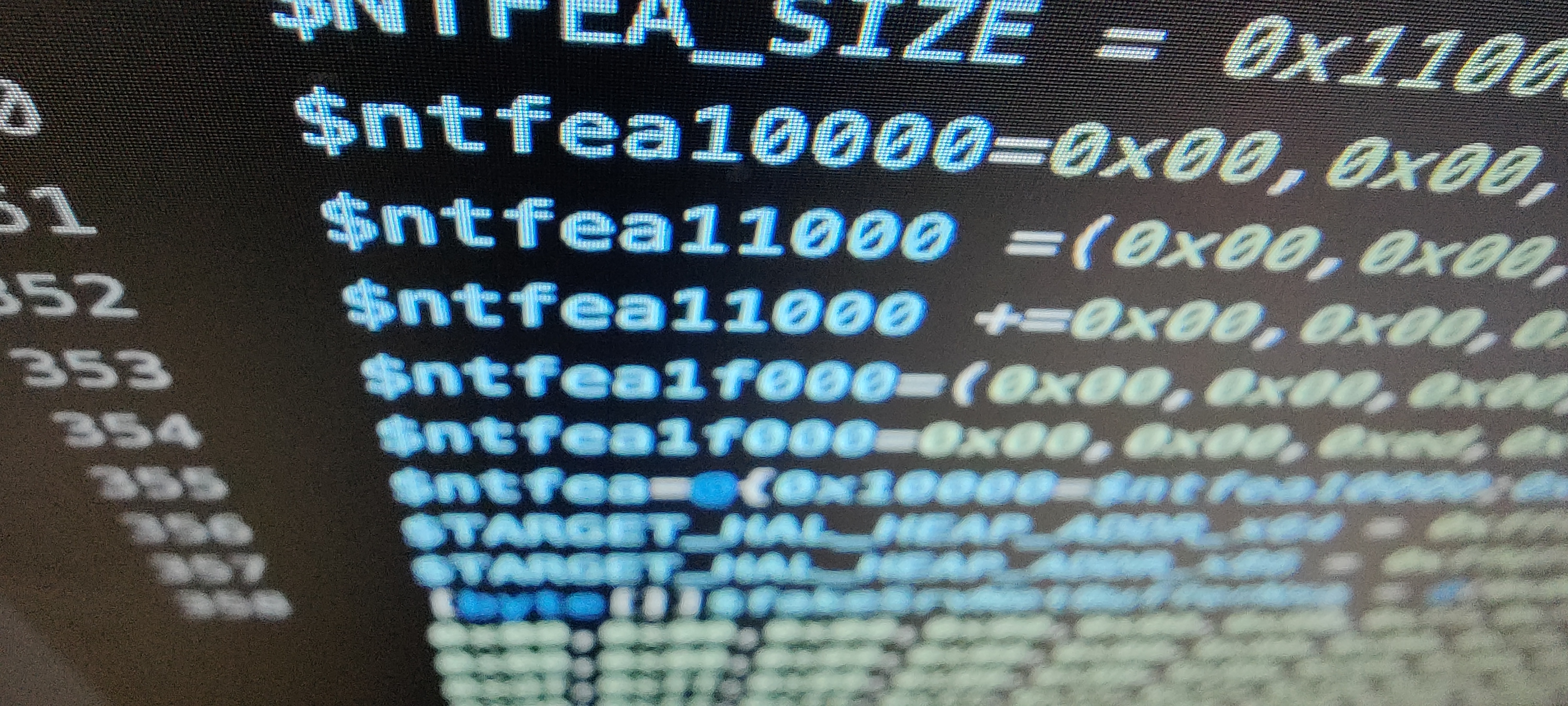

3.update-png的功能3.1.永恒之蓝加入了开源脚本的powershell exp

3.2永恒之蓝扫描加入了开源脚本ms17-010scanner.cs

3.3 目标选择随机生成用于定位的IP地址,并在特定端口号上进行端口扫 ...

rtf恶意样本静态分析

1.起源前几天一位推友发布推文一个恶意样本弹框 大概意思是不能在any run 沙箱中运行

结果推友当时就在any run 沙箱上传运行。也是比较有意思的样本

2.样本分析既然这么搞笑,就我们一起来分析这个恶意样本吧

本文从静态的角度分析样本。

首先我们考虑使用010编辑器查看,结果发现为rtf的文件

那么我们这里使用oletools 套件中个的rtfobj查看,结果发现它中包含vbs文件

那么我们对其进行dump下来vbs文件

3.VBS混淆下面我们来分析vbs的内容,由于代码过于冗长,不便截图,我这里就挑重点讲。

下图我们可以看到vbs代码中一个红框包含了字符串的内容为powershell,第二个红框也是为powershell的代码,其中vbs对其进行拼接、替换字符串、以及字符串倒序。

那么我们重新整理vbs的代码对其进行输出到控制台

这里我们调用cscript 执行我们重新整理好的vbs,结果完整的powershell代码就输出出来了。

4.powershell混淆(一)我们可以看到该powershell的内容为混淆,但是我们可以对其进行解码混淆就是 ...