Ngrok&MSF(内网穿)

## 视频演示:

实例讲解0x00.少宇师傅前阵子发了一篇ngrok的文章,由于没时间 ,也没去测试,现在正好有时间过来测试下。www.github.com/jas502n感谢少宇师傅的耐心教导。 ngrok 是一个反向代理,通过在公共的端点和本地运行的 Web 服务器之间建立一个安全的通道。ngrok 可捕获和分析所有通道上的流量,便于后期分析和重放.Ngrok的下载地址:https://ngrok.com/download下面以我的Mac os X 为例子,下载ngrok。 解压后得出,ngrok包

0X01.我选择将ngrok复制到/bin

0X02.HTTP

1.安装你的token

ngrok authtoken 6RBm_2CfWq3xAJ3XVK

根据官方文档 使用http的时候 使用ngrok http 80(将 ...

复现CVE-2017-7494&msf

Samba远程代码执行漏洞(CVE-2017-7494)分析,可靠的发现和利用Java反序列化漏洞,Pwn2own漏洞分享系列:利用macOS内核漏洞逃逸Safari沙盒 ,macOS下Nylas邮件客户端的命令执行漏洞,ios开发中常见的安全漏洞,chrome V8越界读写漏洞分析,利用可信文档实现PDF UXSS,利用DNS 隧道进行C&C通信

视频演示:

靶机环境:docker——sambadocker——samba 下载地址 https://github.com/Medicean/VulApps/tree/master/s/samba/1攻击者:kali2017

1.使用docker搭建(linux_samba)

docker run -d -p 445:445 -p 139:139 -p 138:138 -p 137:137 medicean/vulapps:s_samba_1

下载完后 ,并已经开启了docker samba。

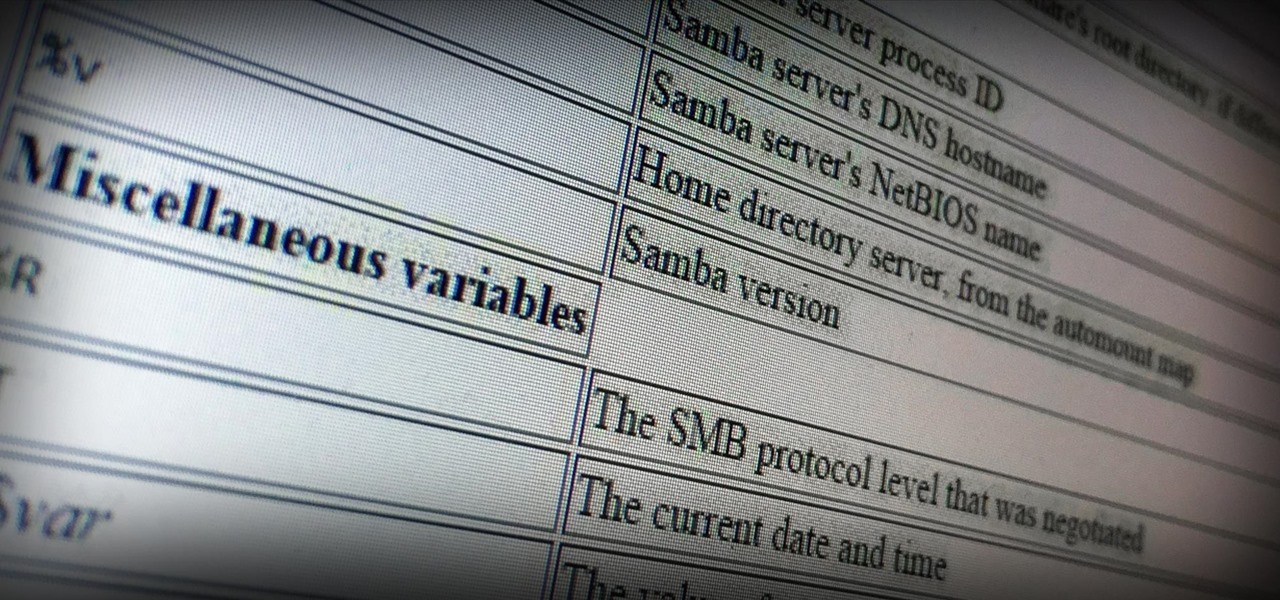

2.使用exploit_CVE-2017-7494(msf-ruby)

CVE-2017-7494 项目地址: ...

Metasploit系列课程第七课

时过多个月也终于迎来了我的第七课,说真的 不是我更新慢,而是因工作上的许许多多事情忙不过,真心对不住了各位。

Metasploit系列课程第七课

预览版 : http://www.ggsec.cn/avoidz.html

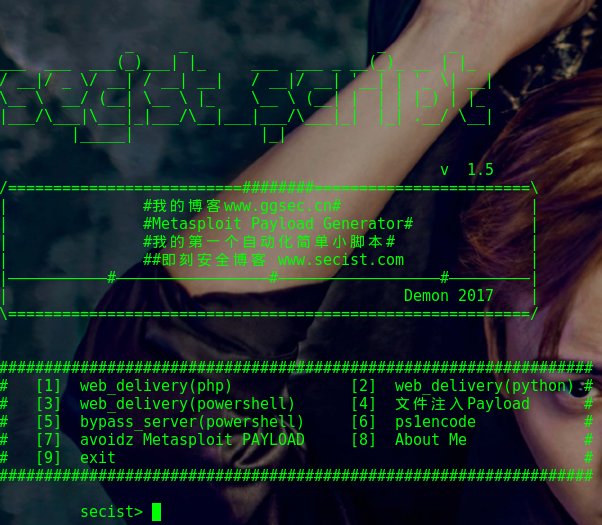

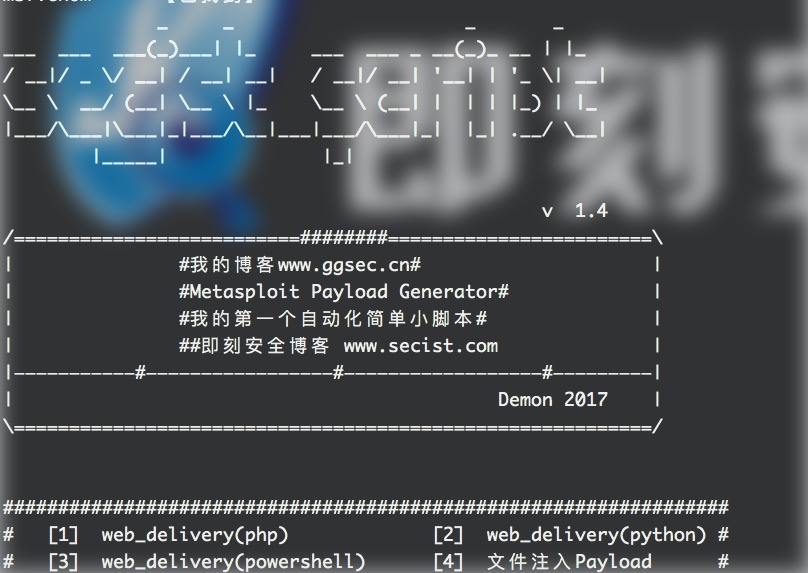

同时放上个人的secist_script v1.5 ----------github 项目地址 :https://github.com/demonsec666/secist_script

脚本还在改进优化,各位有什么建议可以私聊我

Metasploit系列课程第七课 百度云地址:链接: https://pan.baidu.com/s/1hsBVp44 密码: zsqw

![enter description here][2]

![enter description here][3]

![enter description here][4]

![enter description here][5]

Metasploit系列课程第七课预览版

## 视频演示:

Metasploit系列课程第七课预览版啥也不多说 先上图了,暂且有些短短期待,过段时间奉献自己的Metasploit系列课程第七课,这段时间有自己的太多事情要处理,时间上太多了不允许,前阵子还有些感冒发烧,实在抱歉。拖了有阵子了

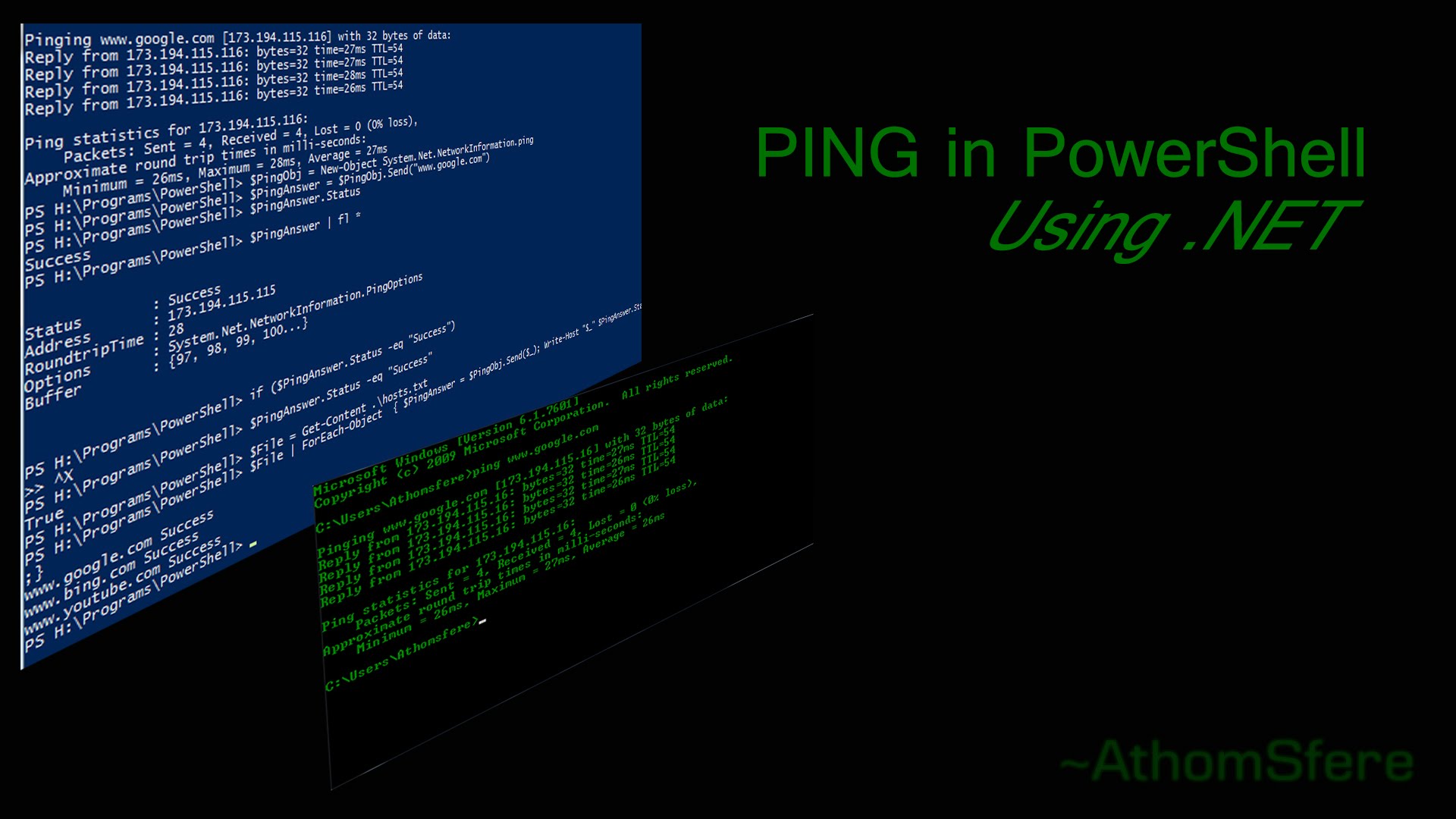

Metasploit系列课程第六课

由于我的工作关系的,导致了课程更新缓慢,也是实在抱歉,过段时间我再将更新完整版的内容,首先看段我即将要讲的课程的内容!!!增加几个powershell渗透点第6课 metasploit&powershell链接: https://pan.baidu.com/s/1pLyiRLx 密码: cvsv课程作业:Metasploit 系列课程整合 链接: https://pan.baidu.com/s/1dFzPkJZ 密码: evwg

Metasploit系列课程第六课预览版

由于我的工作关系的,导致了课程更新缓慢,也是实在抱歉,过段时间我再将更新完整版的内容,首先看段我即将要讲的课程的内容!!!

Secist_script

v1.4

增加几个powershell渗透点

第6课 metasploit&powershell 预览版,请看演示

视频演示可观看个人演示的视频

黑手第三篇----DuckHunterHID for mac

继上一篇nethunter 的HID键盘攻击之后,我打算在我的mac上进行HID攻击,(http://www.ggsec.cn/nethuner-HID.html ) 这次使用到的是USB-DuckHunter-HID,下面请看背景知识回顾—————–》

0x00

## HID 键盘攻击

在这个视频键盘HID攻击被证明。

它可以在几秒钟内通过USB将目标解锁机器。它通过模拟键盘和鼠标,盲目地键入受控命令,轻击鼠标指针并使鼠标点击武器。

这是什么?

几乎每台包括台式机,笔记本电脑,平板电脑和智能手机的电脑都通过键盘输入人类。这就是为什么有一个称为HID或人机接口设备的无处不在的USB标准的规范。简单地说,声称是Keyboard HID的任何USB设备将被大多数现代操作系统自动检测和接受。无论是Windows,Mac,Linux还是Android设备,键盘都是King。

通过利用这种固有的信任,脚本敲击的速度超过每分钟1000字,传统的对策可以被这个不知疲倦的骑兵绕过 - USB攻击。

DuckHunter HIDDuckHunter HID选项允许您快速方便地将USB Rubbe ...

Metasploit系列课程第五课

Metasploit系列课程第五课

1.msfvenom 模块实例讲解

2.编写上次未完成的脚本,参考我的编写思路

3.bypass_server绕过某安全防护,并建立坚挺返回回话。

由于忙于工作/加班和学习,断更了这么长时间,也是非常抱歉!!!个人水平有限,讲的不是很到位,望各位多多包涵!!!!!链接: https://pan.baidu.com/s/1nvRsd1v 密码: ebpy ——————————ppt+编写的脚本+视频

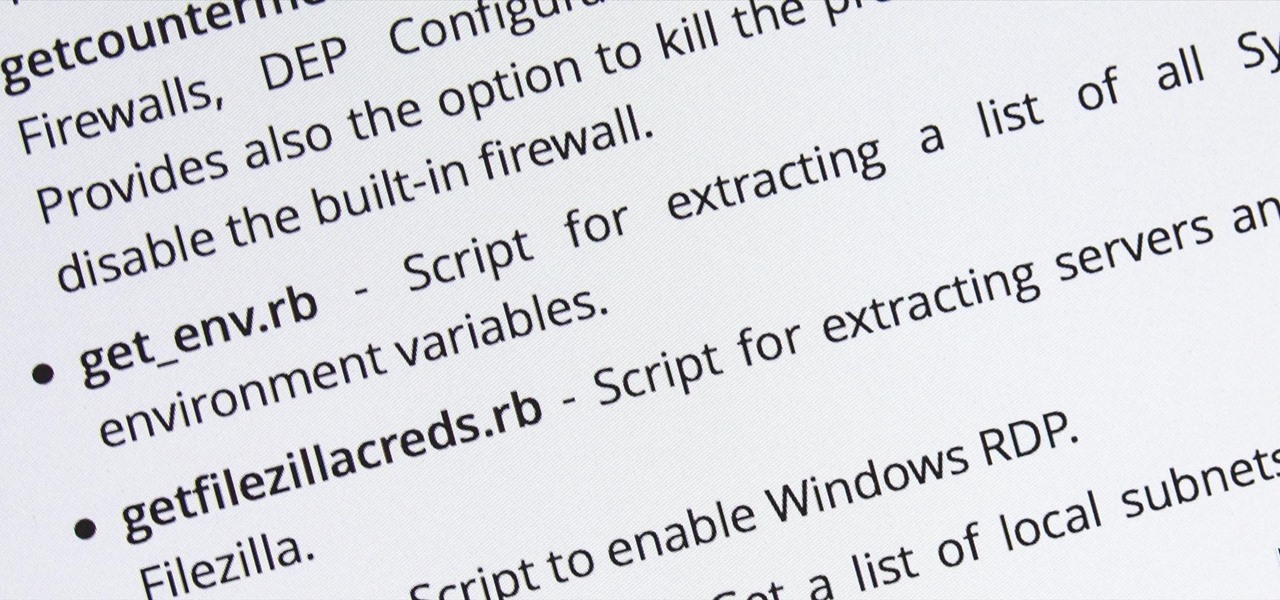

彩蛋:个人编写完善该脚本!https://github.com/demonsec666/secist_script.git

secist_scriptv1.3增加了 web_delivery 整个模块自动化填写ip和端口增加主菜单,二级菜单,多个banner增加自动检测msf等程序是否存在增加循环菜单(主菜单、二级菜单)菜单进行排版增加将msf木马payload 注入正常文件新增bypass_server(powershell)模块过免杀

更改代码请注明原作者

我们团队—-墨 根据我的一些框架 做的一些功能 v2.0https://gith ...

Metasploit系列课程第四课

第四课:metasploit之绕过某安全防护(恶作剧三部曲,曲二) 免杀后门过某安全防护—-web_delivery 由于忙于工作和学习,却断更了这么长时间,也是非常抱歉!!!个人水平有限,讲的不是很到位,望各位多多包涵!!!!!这次针对web-delivery 这个模块进行了一次全面补充讲解。http://www.ggsec.cn/msf-web-delivery.html

## 百度云

附上视频+ppt+相关代码——链接: https://pan.baidu.com/s/1eR5BaBC 密码: ppjf

![enter description here][2]

https://github.com/demonsec666/secist_script 个人临时写的,对针对某个模块编写,简单的完成自动化脚本。(shell)

Metasploit系列课程第三课

第三课:metasploit之绕过某安全防护(恶作剧三部曲,曲一)免杀后门过某安全防护—-zirikatu

由于忙于工作和学习,却断更了这么长时间,也是非常抱歉!!!同样也是很久没更新歌单了

以下含视屏链接以及一些ppt (附带了 解决msf数据库的一些问题—pentestbox)

链接:https://pan.baidu.com/s/1kUTgRMB 密码:hhpk

亦可在线观看即刻官网在线视频:http://www.secist.com/videos/index.html

效果图以下是针对两款主流的安全防护进行了简单的扫描以及绕过某安全防护的的效果图:

工具环境安装简单介绍Zirikatu环境需求 :metasploit 以及mono(.net语言运行环境)mono (Xamarin公司开发的跨平台。NET运行环境)Mono是一个由Xamarin公司(先前是Novell,最早为Ximian)所主持的自由开放源代码项目。该项目的目标是创建一系列匹配ECMA标准(Ecma-334和Ecma-335)的.NET工具,包括C#编译器和通用语言架构。与微软的.NET Fr ...