分辨Emotet银行木马感染流量

一、简介1.起源Emotet是一个信息窃取者,于2014年首次被报告为银行恶意软件。此后,它有了其他功能(例如,删除程序)进行了演变,分支了其他恶意软件家族,如Gootkit,IcedID,Qakbot和Trickbot。

由于上一篇从宏文件角度去分析Emotet银行木马的特征,但是本文从5个示例流量的区分是否是Emotet银行木马。同时可以帮助我们更好的溯源与分析。

2.了解要了解由Emotet引起的感染流量,我们必须首先了解导致感染的事件链。Emotet通常通过恶意垃圾邮件(malspam)电子邮件进行分发。Emotet感染链中的关键步骤是Microsoft Word文档,其中包含旨在感染易受攻击的Windows主机的宏。

垃圾邮件传播Emotet使用不同的技术来分发这些Word文档。下图说明了这四种感染技术。

如果受害者打开文档并在易受攻击的Windows主机上启用了宏,则该主机感染了Emotet。

从流量的角度来看,我们看到从Emotet Word文档到Emotet感染的以下步骤:

Web流量检索初始二进制文件。

通过HTTP的编码/加密命令和控制(C2 ...

Emotet银行木马宏样本分析

一、简介Emotet银行木马首次发现是在2014年6月份,此银行木马主要通过垃圾邮件的方式进行传播感染目标用户,是一款比较著名且复杂的银行木马。

二、样本运行流程

三、分析邮件附件DOC样本(重命名为2021-1-13-Emotet.doc),如下所示:

打开文档之后,如下:

3.1宏代码分析使用oletools 套件的olevba,查看里面包含宏代码,如下:

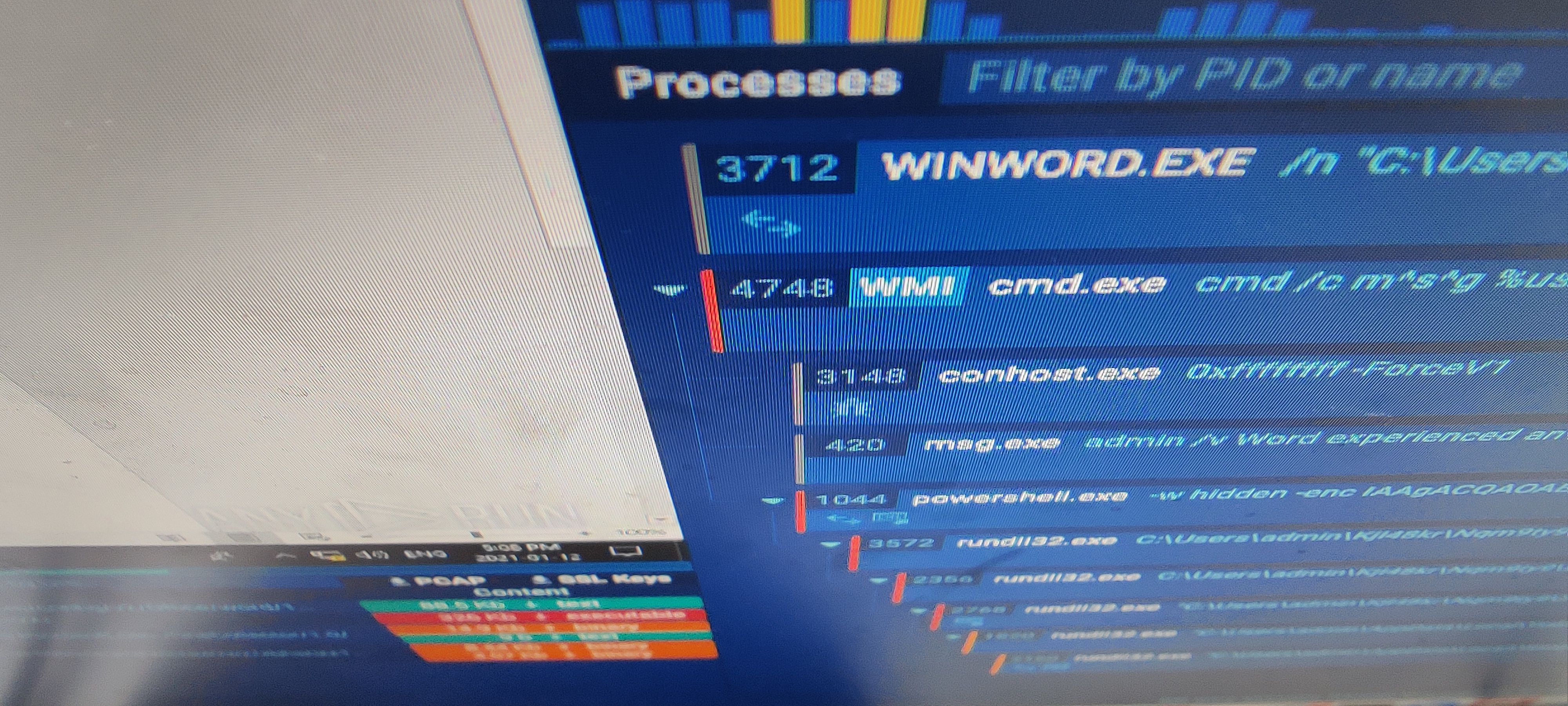

3.2动态调试从上面中我们隐约可以看到调用了WMI和一堆混淆。

我们这里直接去该文档的VBA编辑器,动态的调试,看到到底发生了什么。

此处我们可以看到由Document_open()函数调用Bn2p1rxokklh_9o8

此处一共有3处函数,其中Bn2p1rxokklh_9o8()、Ipls8rqp952u2lk1(V8_prqa_b590f6uz6z)、Cws3jiyt47ovpsrhug(Mhb7dz_hsybhf0ic7)

现在 这里我们直接在函数Ipls8rqp952u2lk1中的结束处进行下断点。让我们运行下看看

我们这里注意V8_prqa_b590f6uz6z 和Ipls8rqp952u2l ...

QakBot(Qbot)与cobalt Strike恶意流量样本分析

1.起源1.最近对流量分析这一块比较感兴趣,突然想研究研究,所以我找了一个今年12月份在Brad在博客上发布的由Qakbot造成的垃圾邮件感染的cs木马

2.brad对pcap包的说明:首先第一个pcap包为windows主机感染后的流量,第二个pcap包为新的windows主机感染qbot初期.

QBOT介绍Qakbot/Qot通常是通过恶意垃圾邮件(malspam)分发的,但最近在2019年11月也通过漏洞利用工具包进行分发。在某些情况下,Qakbot是由Emotet之类的其他恶意软件引起的后续感染

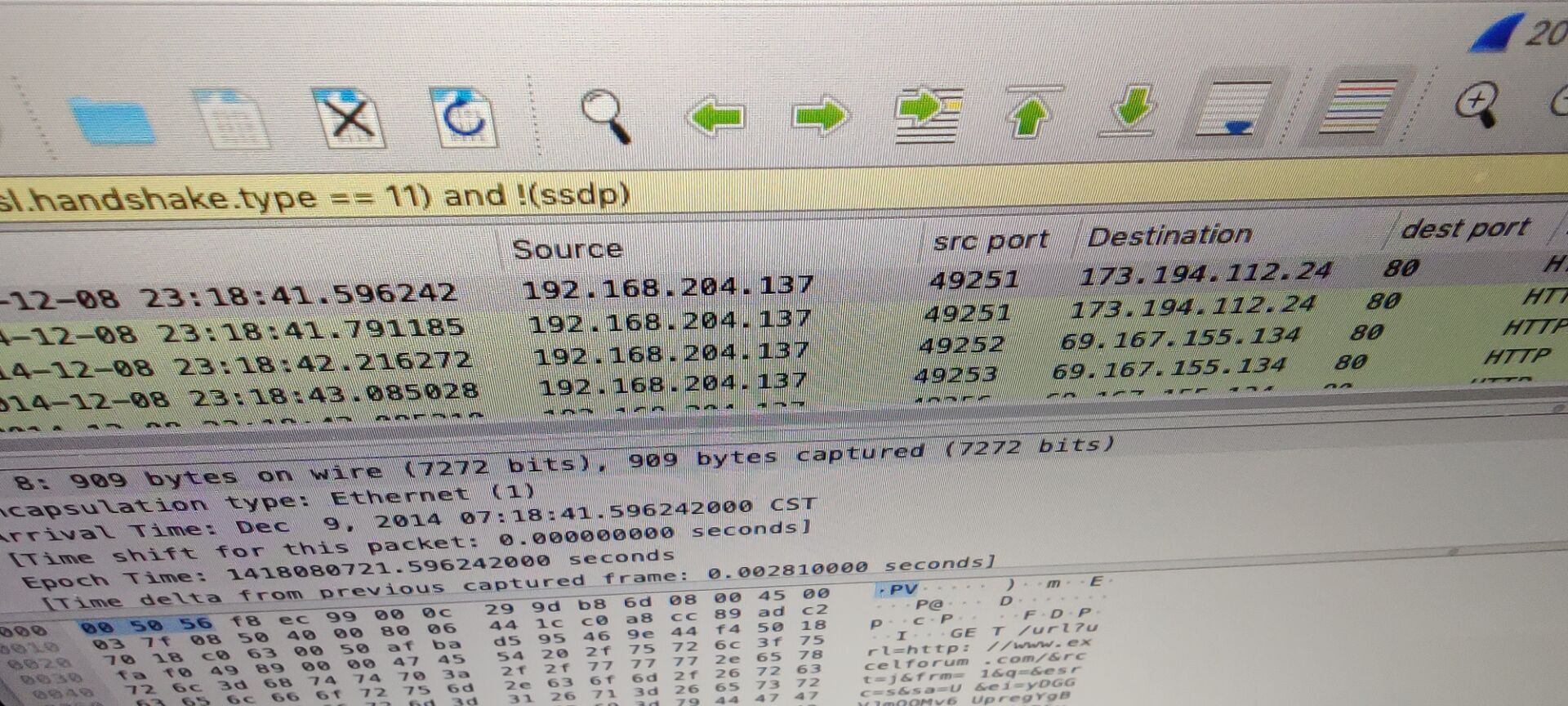

2.分析2.1发现邮件首先我们来看第一个pcap包

受Qakbot感染的主机的pcap还具有与电子邮件相关的TCP流量,该TCP流量到各种端口的各种端口,例如SMTP,IMAP和POP3。要了解这种与网络无关的流量,请使用以下Wireshark过滤器

1smtp or imap or pop

通常我们不会看到这种从Windows客户端到公共IP地址的未加密电子邮件流量。连同其他一起,因此使用smtp or imap or pop过滤器可能会显示Qakbot活动

...

powershell shellcode 样本分析

1.起源前段时间找了一些样本分析的工具,有时候用起来不是很顺手,当我找到PCsXcetra发布的工具时,感觉比较顺手些。

我在GitHub上同时也找到了PCsXcetra对使用他的工具对样本的分析是如何事半功倍的。

本文将大体讲述相关样本分析工具而本文使用到的工具均为PCsXcetra的所在Derbycon 2019大会发布的相关工具。

https://github.com/PCsXcetra/DerbyCon-2019Files

接下来让我们看看PCsXcetra他是如何分析和合理使用他的工具的。

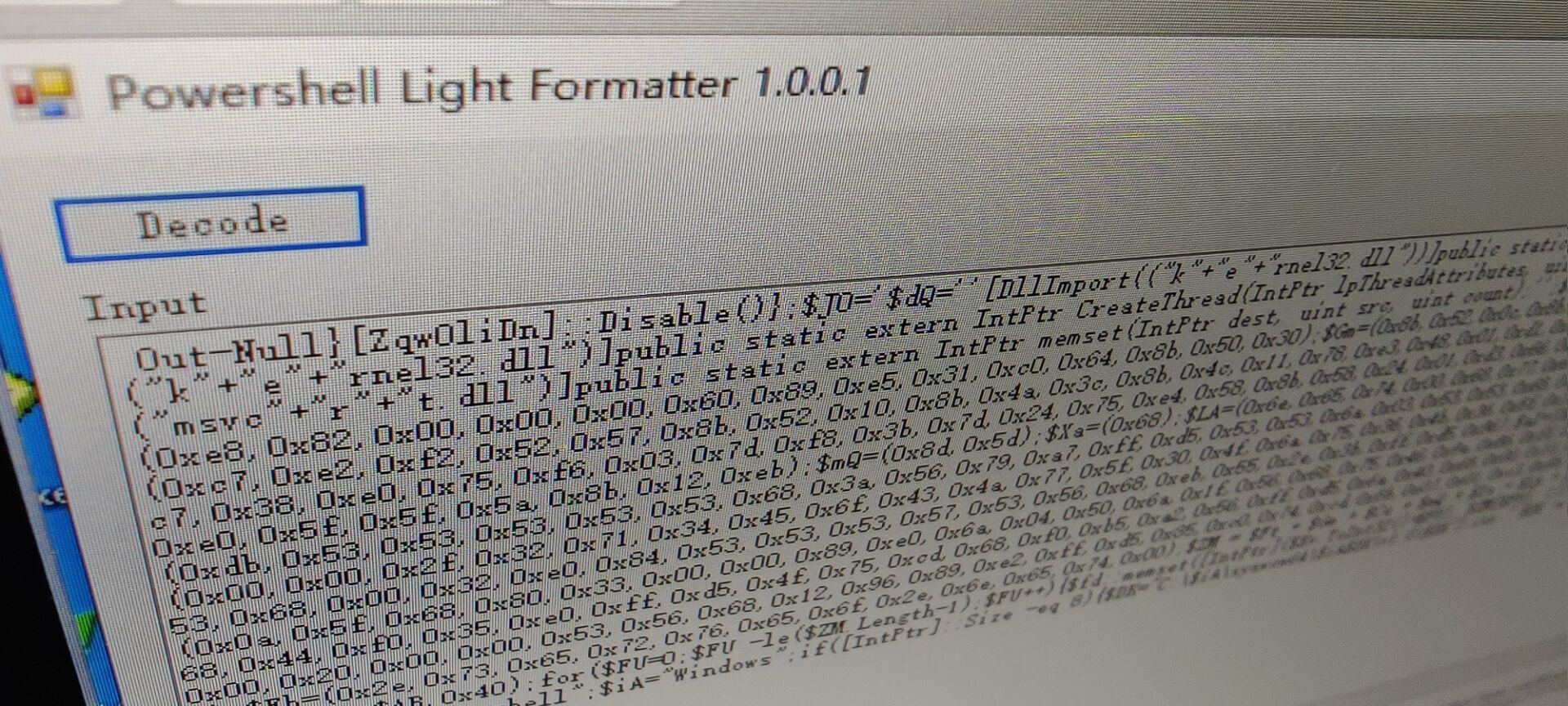

2.样本1接下来我们看一下这个样本在2018年11月份的powershell样本。首先我们可以清楚的看到整段代码为powershell 解码base64执行。

解码

代码整理后发现有一段还是有base64字符串

之后,我们得到一个Powershell脚本Gzip流。解压缩后,我们看到了这一点。

代码整理后,以及看到base64代码段。

在这里,我们看到一个base64编码的字符串。这是我们编码的shellcode。它将被加载到虚拟内存中并运行。确切的实现可能会有所不同,但 ...

Word宏样本分析

1.起源前段时间看到了一个非常有意思的宏病毒样本分析,决定与各位一起分析一下。

迄今为止,VBA宏仍然是最流行的攻击媒介之一。本文分析多层混淆的VBA宏,其中包括VBA,WMI对象,Powershell,内联C#和BYPASS AMSI。

2.初步分析我们首先在十六进制编辑器中检查.DOC。我们可以看到标头以PK开头,表示此类型的文件是ZIP。现代Microsoft Word文档实际上是ZIP文件,如果将文档从.DOC重命名为.ZIP,则可以解压缩内容。

我们首先需要提权文档的vba宏,使用olevba即可提取。

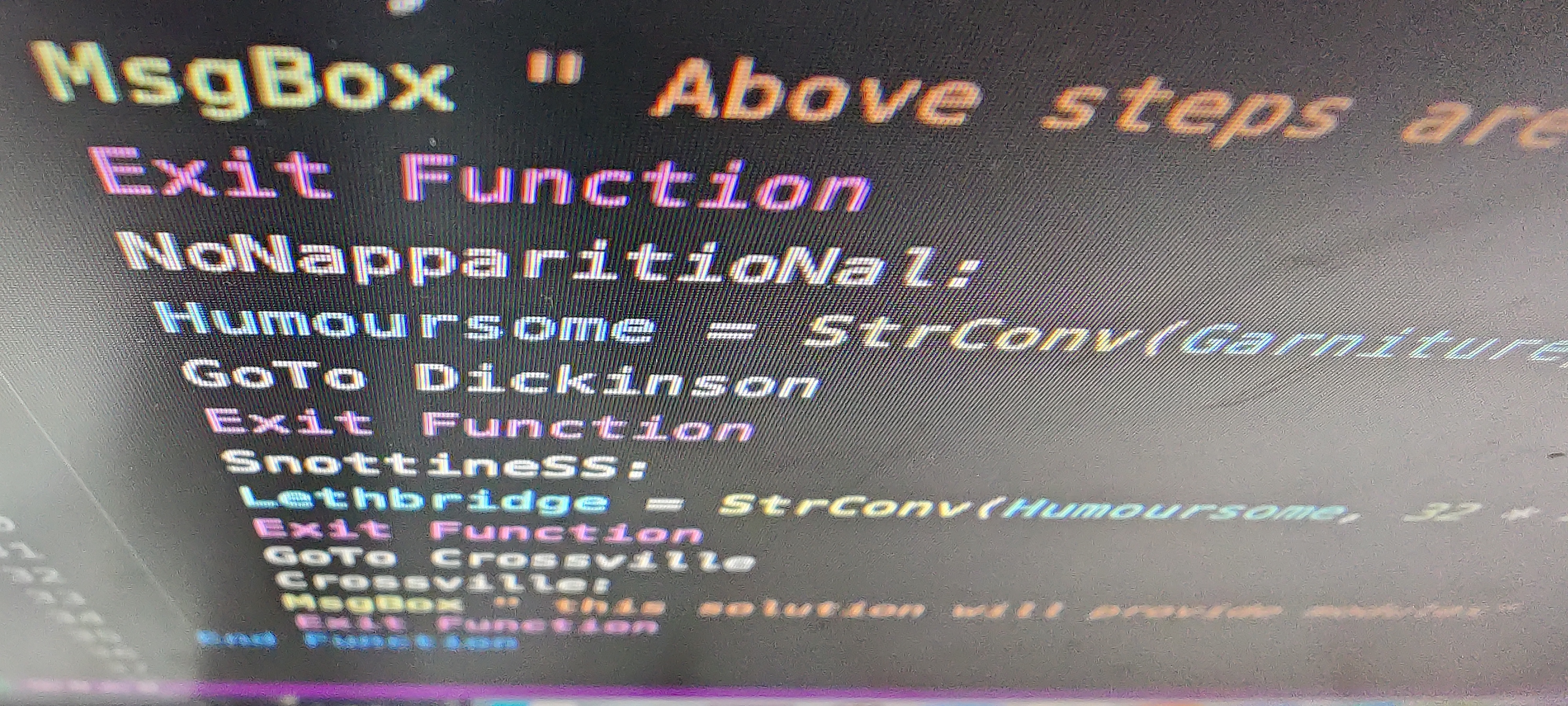

经过提取下面的宏 我们发现可以看到VBA代码的格式不正确(很可能是故意的)。因此,我们需要通过替换多余的换行符(“ \ n”),制表符(“ \ t”)和空格(“ \ s”)来对其进行清理,直到获得正确格式的VBA代码为止。这不是运行代码所必需的,但是,如果要在Microsoft Word的开发人员工具中对其进行调试,则需要多行代码才能放置断点。

经过代码整理,格式化后我们就可以看到以下的内容。

我们可以看到以上代码基本都是经过混淆的代码,让我们在Microsof ...

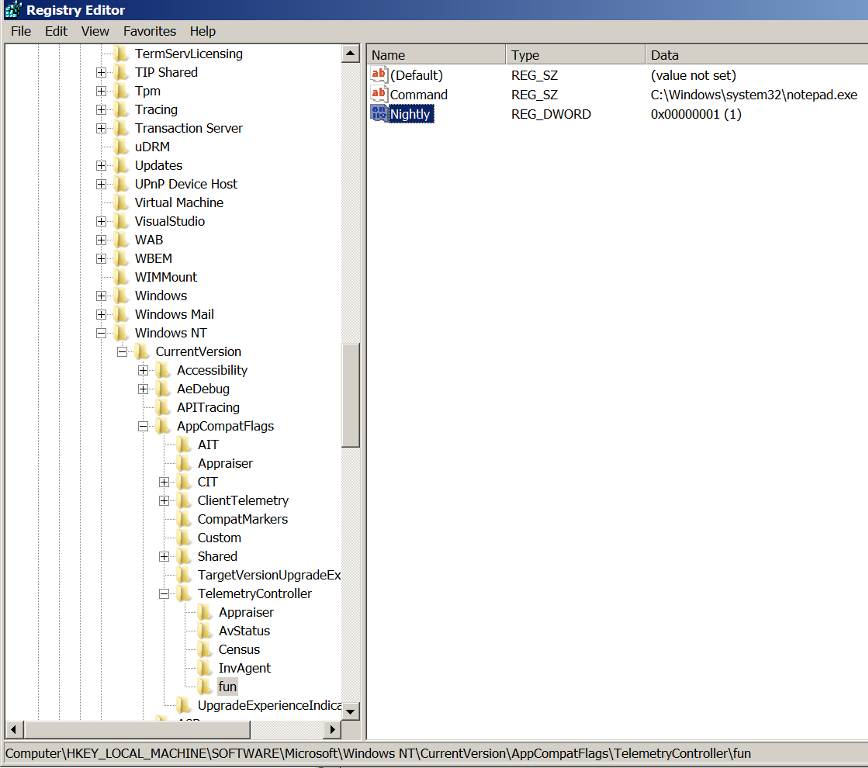

滥用WINDOWS TELEMETRY以实现持久化并提权

今天,我们将讨论一种持久化方法是由trustedsec的christopher-paschen发布的文章,该方法利用了微软过去十年在Windows版本中包含的一些出色的遥测技术。此处概述的过程会影响从2008R2/Windows 7到2019/Windows 10的Win系统。

此持久化技术需要安装本地管理员权限(要求具有写入注册表HKLM的能力),并且在自动运行中不可见。

你需要知道的事情:

网络正常

将键值添加到HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\TelemetryController

在此新键值内,创建Reg_SZ值 Command,并将其数据值设置为你要启动的**.exe**文件。

创建用于维护,每天晚上,Oobe的DWORD密钥,并将它们全部设置为一个(仅每24小时运行一次每夜一次)

使用持久化,它应该从Windows计划任务定期运行

您可以使用schtasks /run /tn “\Microsoft\Wi ...

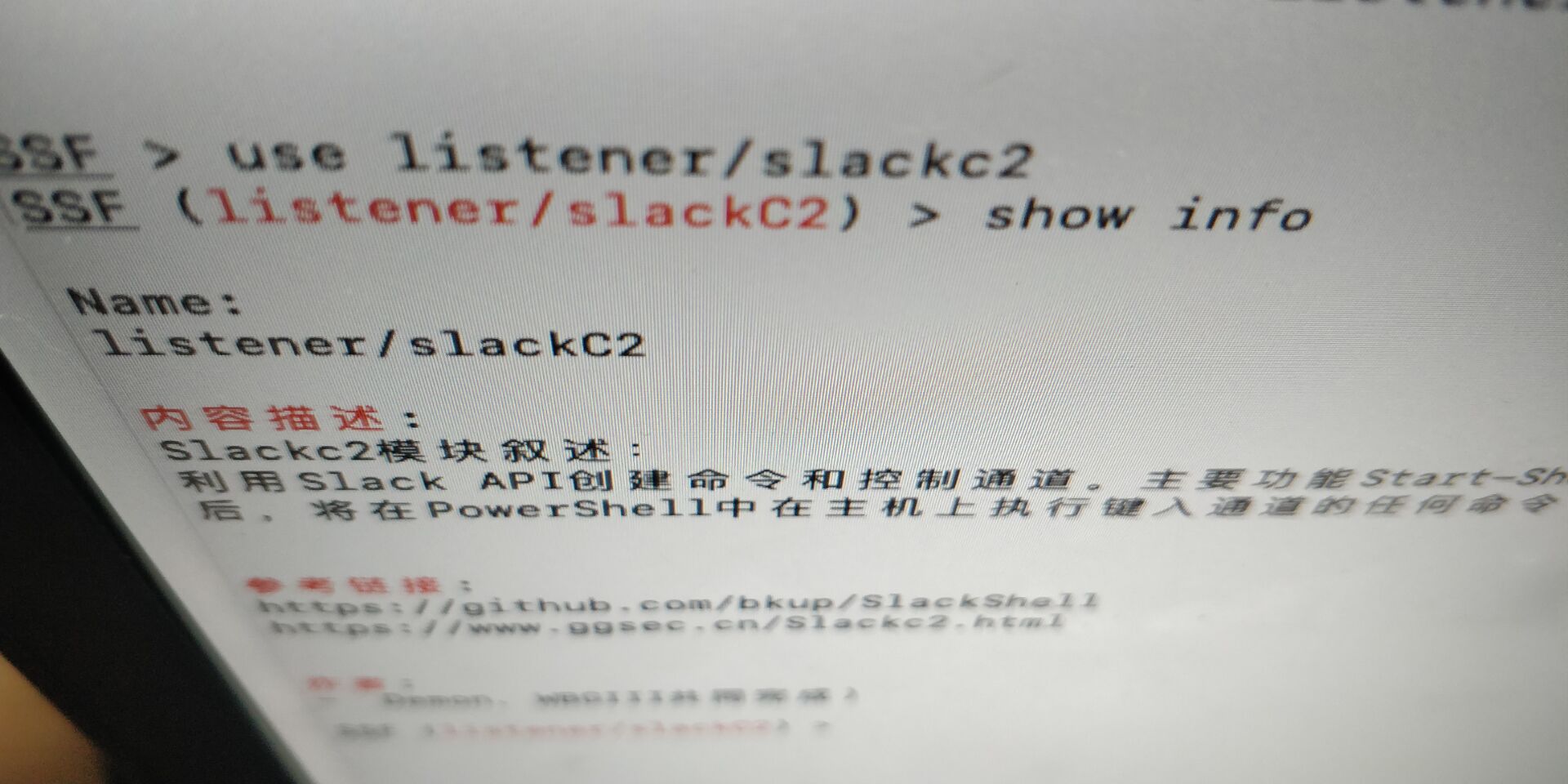

slack C2 golang编写(T1102)

<iframewidth="800"

height="450"

src='https://demonsec666.oss-cn-qingdao.aliyuncs.com/Slackc2.mp4'

frameborder="0"

allowfullscreen>

Slack 是聊天群组 + 大规模工具集成 + 文件整合 + 统一搜索。截至2014年底,Slack 已经整合了电子邮件、短信、Google Drives、Twitter、Trello、Asana、GitHub 等 65 种工具和服务,可以把各种碎片化的企业沟通和协作集中到一起 。

2.slackC2 因前阵子正好在找资料的时候发现一篇文章“ SLUB最新变种分析:仅靠 Slack进行C2通信” ,感觉还是比较有意思的,所以抽空打算做下实验对其记录下。

思路其实大同小异,也是差不多可以借鉴参考开源的代码。https://github.com/bkup/SlackShell

一旦 ...

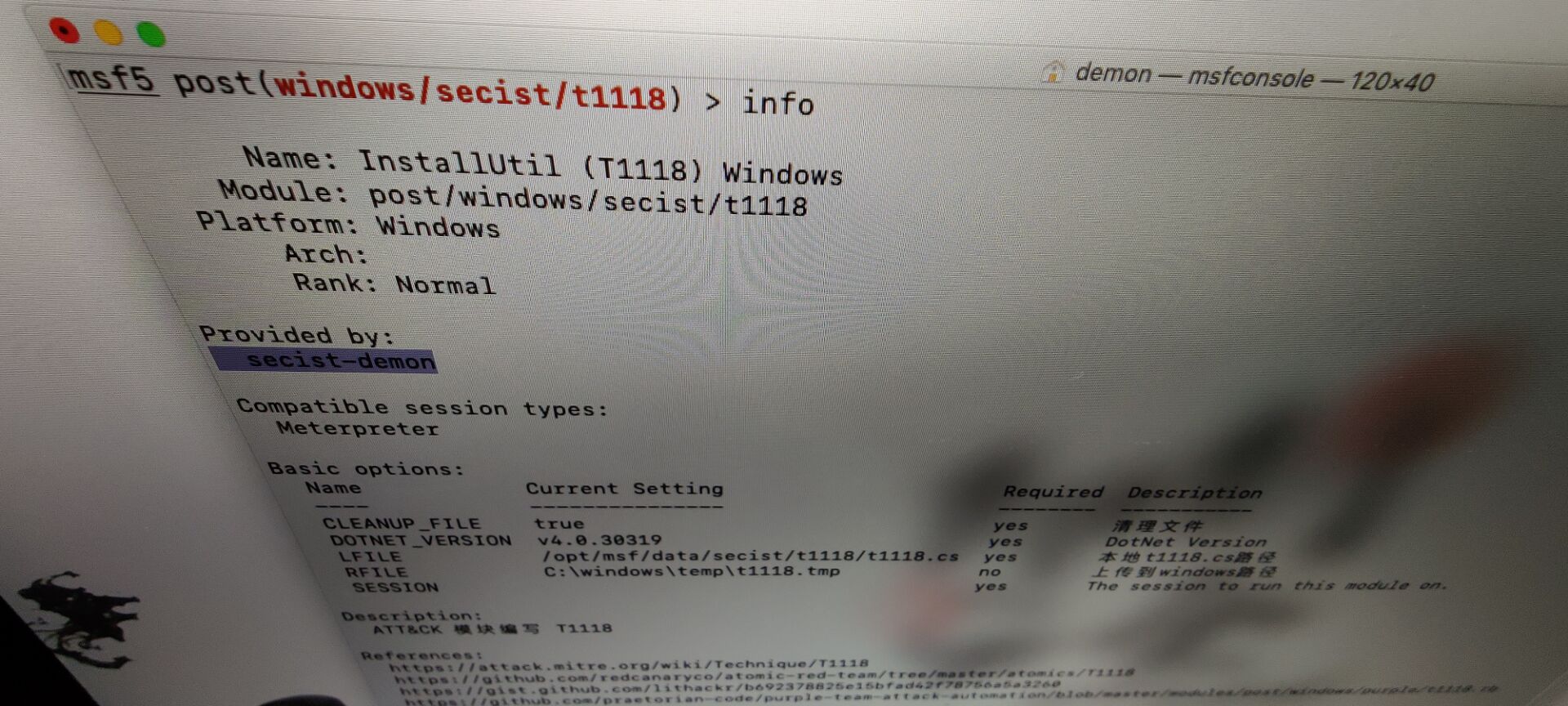

Metasploit后渗透模块编写ATT&CK-T1118

1.T1118攻击者可以使用InstallUtil通过受信任的Windows实用工具代理代码执行。InstallUtil是一个命令行实用程序,通过执行.NET二进制文件中指定的特定安装程序组件,允许安装和卸载资源。(引用:MSDN InstallUtil)InstallUtil由Microsoft数字签名,位于Windows系统上的.NET目录中:C:\Windows\Microsoft.NET\Framework\v\InstallUtil.exe``C:\Windows\Microsoft.NET\Framework64\v\InstallUtil.exe

通过在二进制文件中使用执行用属性装饰的类的属性,InstallUtil也可以用于绕过应用程序控制[System.ComponentModel.RunInstaller(true)]

2.T1118-POC InstallUtil HelpText方法调用

1234567第一步:C:\Windows\Microsoft.NET\Framework\v4.0.30319\csc.exe /target:library T1118 ...

APT污水攻击MuddyC3 1.1.1版本浅析

APT污水攻击MuddyC3 1.1.1版本浅析本文作者竭力保证文章内容可靠,但对于任何错误、疏漏或不准确的内容,作者不负任何责任。文章部分内容来源于网络是出于传递更多信息的目的,对此不负任何法律责任。本文仅用于技术分享与讨论,严禁用于其他用途。

背景说明MuddyWater是一个伊朗威胁组织,主要针对中东、欧洲和北美国家。该组织针对的目标主要是电信,政府(IT服务)和石油部门。众多安全研究机构针对muddywater的样本进行了深入的研究。2019年6月24日,名为0xffff0800的用户在twitter上发表推文表示,其开源了污水攻击的python版代码。本文就该代码,一窥muddywater的攻击过程

整体结构

代理重新连接

加载模块

发送命令和接收结果

创建Powershell负载

整个通信过程有三个要素,即攻击端、C2网站和目的主机。其中C2网站指的是被攻击者拿到控制权限的web网站。C2网站可能不止一个。攻击过程中,攻击者将攻击指令以powershell代码的形式注入C2网站,被感染的目的主机主动向C2网站发送http请求,得到攻击命令,调用po ...

FudgeC2

视频演示:

https://github.com/Ziconius/FudgeC2