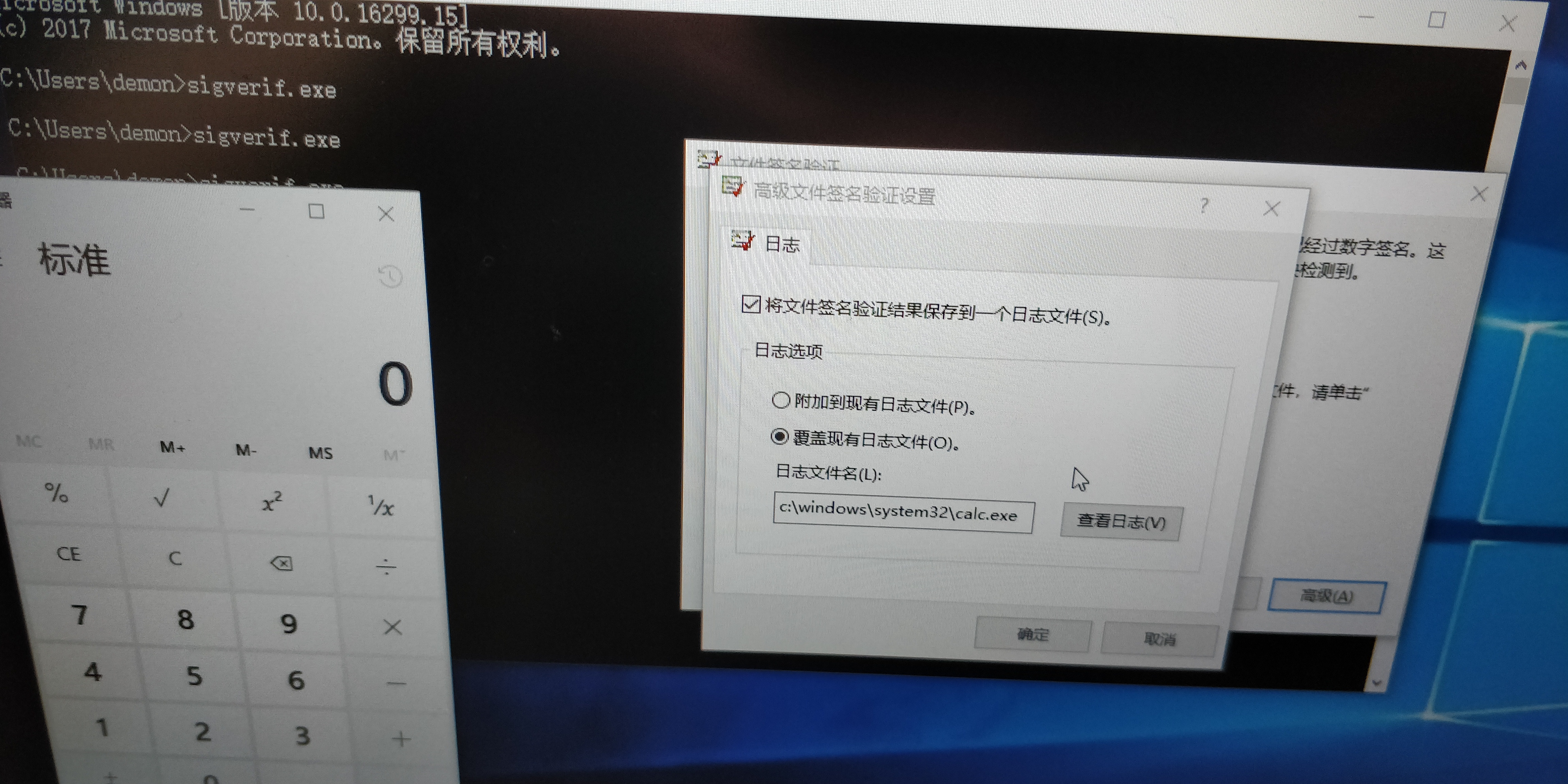

sigverif

视频演示:

http://www.hexacorn.com/blog/2018/04/27/i-shot-the-sigverif-exe-the-gui-based-lolbin/

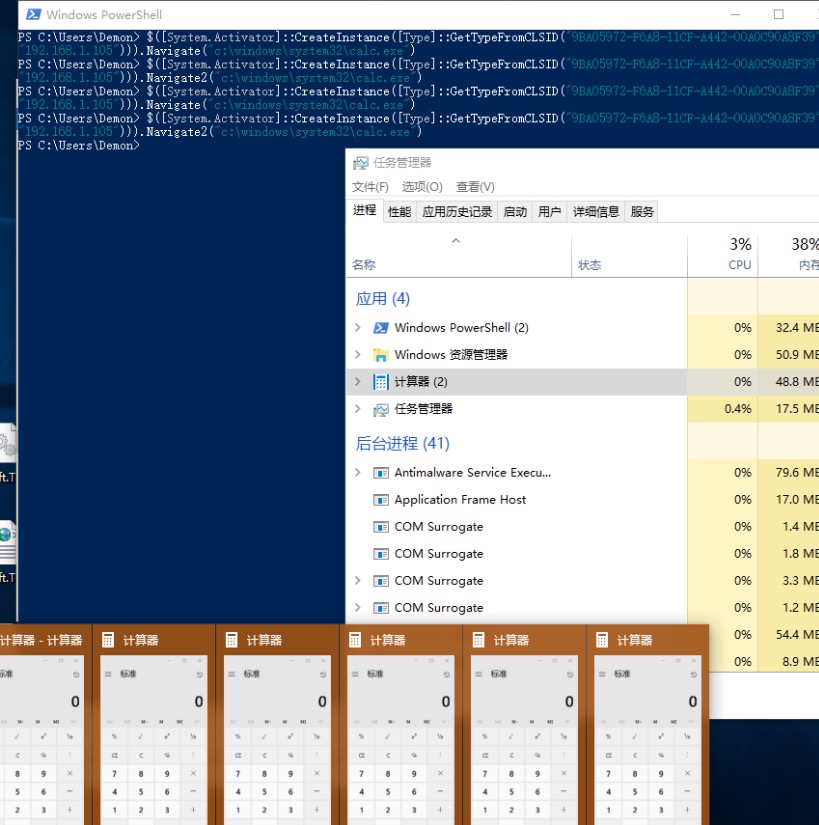

DCOM

视频演示:

https://zhuanlan.kanxue.com/article-4866.htm

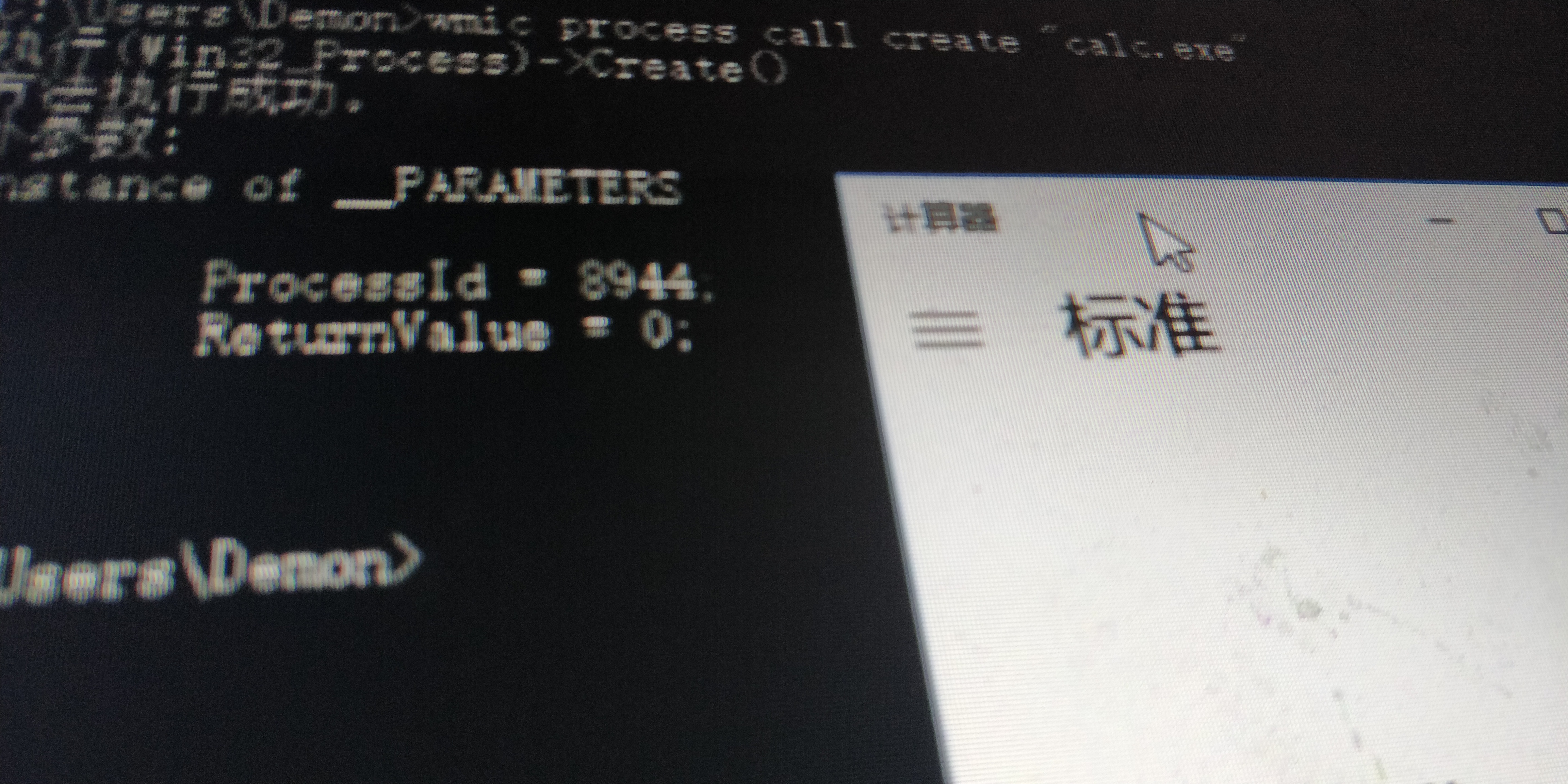

wmic妙用

12wmic process call create “calc.exe”wmic process where name=”calc.exe” call terminate

https://www.andreafortuna.org/dfir/windows-command-line-cheatsheet-part-2-wmic/

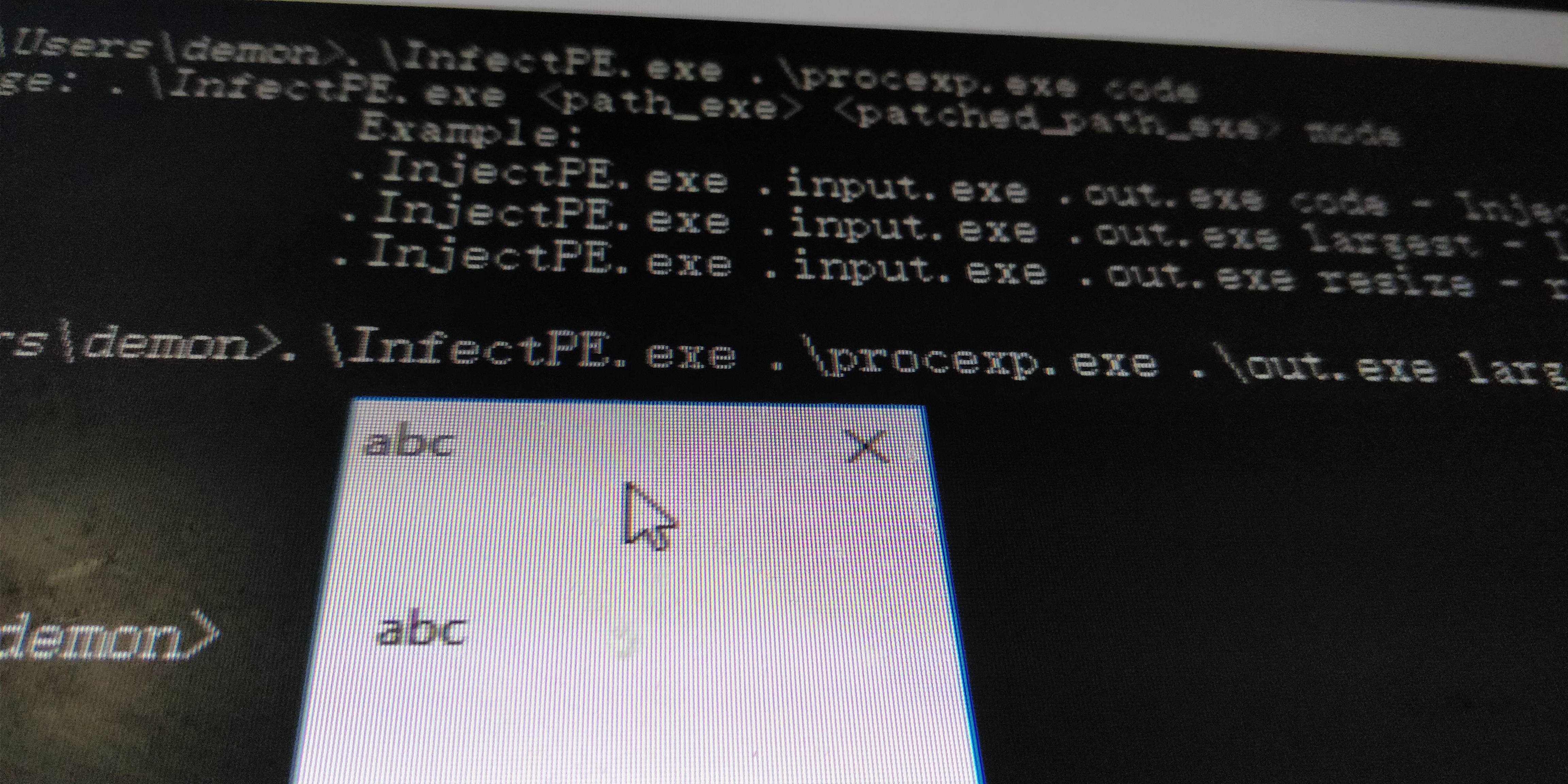

InfectPE

依赖关系https://www.microsoft.com/en-us/download/details.aspx?id=53840

使用说明.\InfectPE.exe .\input.exe .\out.exe codeX代码被注入代码段,这种方法更隐蔽,但有时代码段中没有足够的空间。

.\InfectPE.exe .\input.exe .\out.exe largestX代码被注入到零个数最多的部分,使用这种方法可以注入更大的x代码。该方法修改了该部分的特征,并且更加可疑。

.\InfectPE.exe .\input.exe .\out.exe resize展开代码段的大小并注入x代码。这种技术,就像“代码”一样,不太可疑,也可以注入更大的x代码。

.\InfectPE.exe .\input.exe .\out.exe new创建一个新的部分并向其中注入x代码,该部分的硬编码名称是“.infect”

在补丁文件中,ASLR和NX被禁用,您可以分析VS项目的更多技术信息。

请不要使用打包或格式不正确的可执行文件。

Github https://github.c ...

Invoke-Adversary

Invoke-Adversary是一款PowerShell脚本,可帮助您根据检测高级持续性威胁的能力来评估安全产品和监控解决方案。

link: https://github.com/MotiBa/Invoke-Adversary/tree/master#invoke-adversary

https://blogs.technet.microsoft.com/motiba/2018/04/09/invoke-adversary-simulating-adversary-operations/

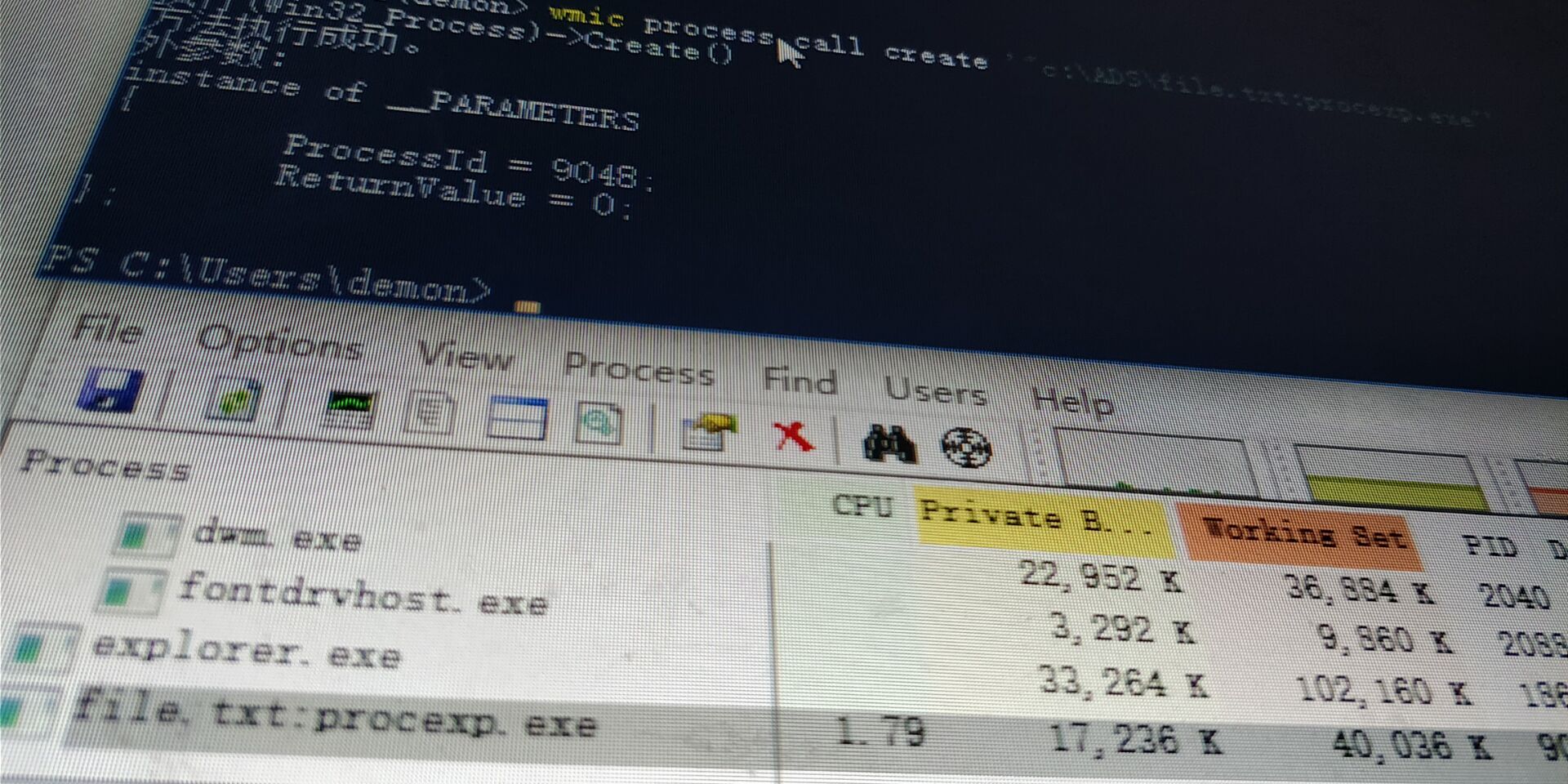

ADS2 数据流

视频演示:

1234echo "empty file" > c:\ADS\file.txtmakecab c:\ADS\procexp.exe c:\ADS\procexp.cabextrac32 C:\ADS\procexp.cab c:\ADS\file.txt:procexp.exewmic process call create '"c:\ADS\file.txt:procexp.exe"'

123echo "empty file" > c:\ADS\file.txtfindstr /V /L W3AllLov3DonaldTrump c:\ADS\procexp.exe > c:\ADS\file.txt:procexp.exewmic process call create '"c:\ADS\file.txt:procexp.exe"'

1234echo "empty file" > c:\A ...

绕powershell限制

1set PSExecutionPolicyPreference=unrestricted

http://www.hexacorn.com/blog/2018/04/06/a-quick-note-about-psexecutionpolicypreference/

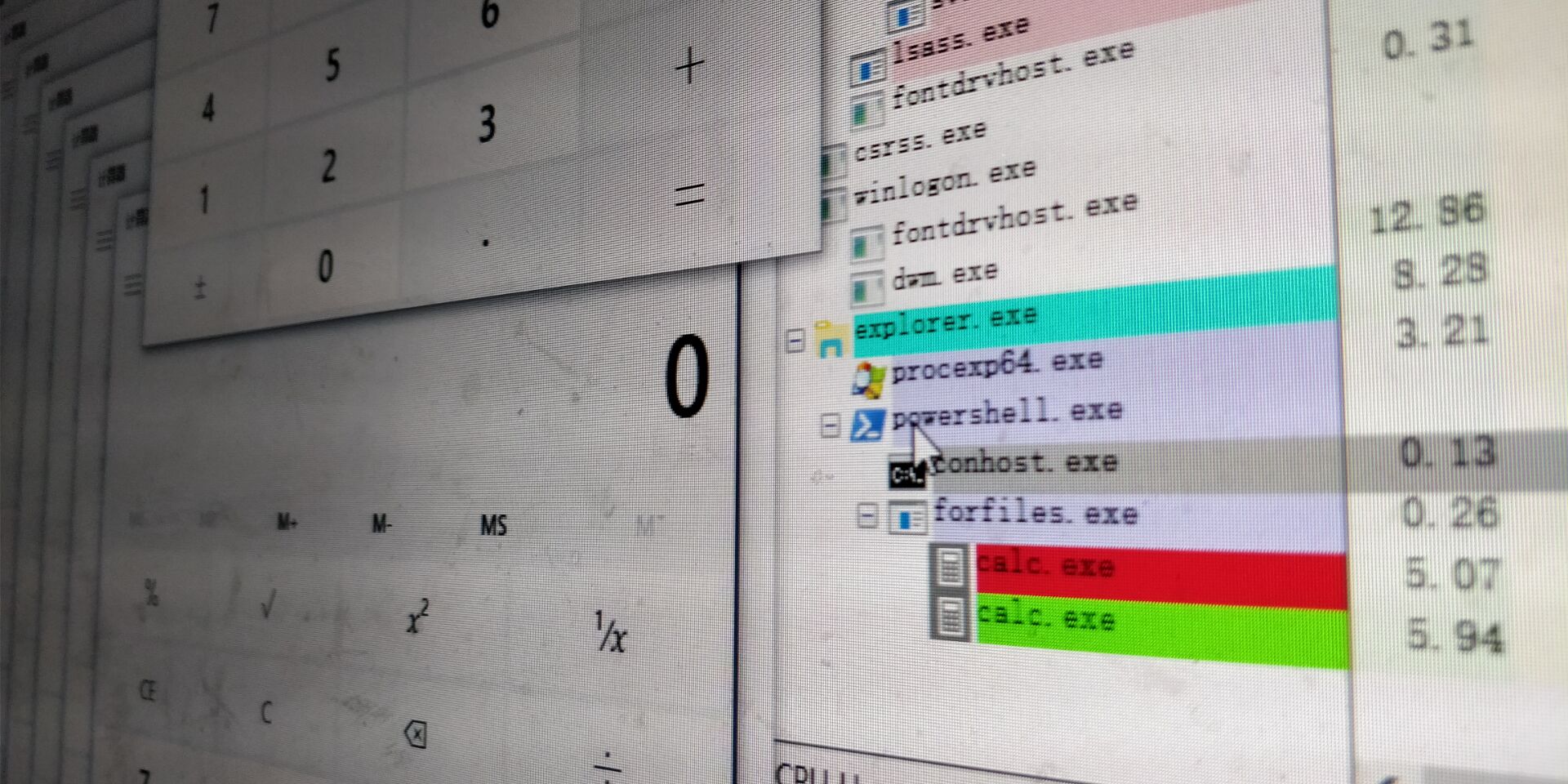

forfiles2

视频演示:

link: https://twitter.com/harr0ey/status/979478826093772800

unicorn

视频演示:

独角兽是使用PowerShell降级攻击并直接将shellcode插入内存的简单工具。基于Matthew Graeber的PowerShell攻击和由David Kennedy(TrustedSec)和Josh Kelly在Defcon 18提供的PowerShell旁路技术。

用法很简单,只需运行Magic Unicorn(确保在使用Metasploit方法并在正确的路径中安装Metasploit),魔术独角兽会自动生成一个PowerShell命令,您只需将PowerShell代码剪切并粘贴到命令行窗口或通过有效载荷传送系统。独角兽支持你自己的shellcode,和Metasploit Github: https://github.com/trustedsec/unicorn

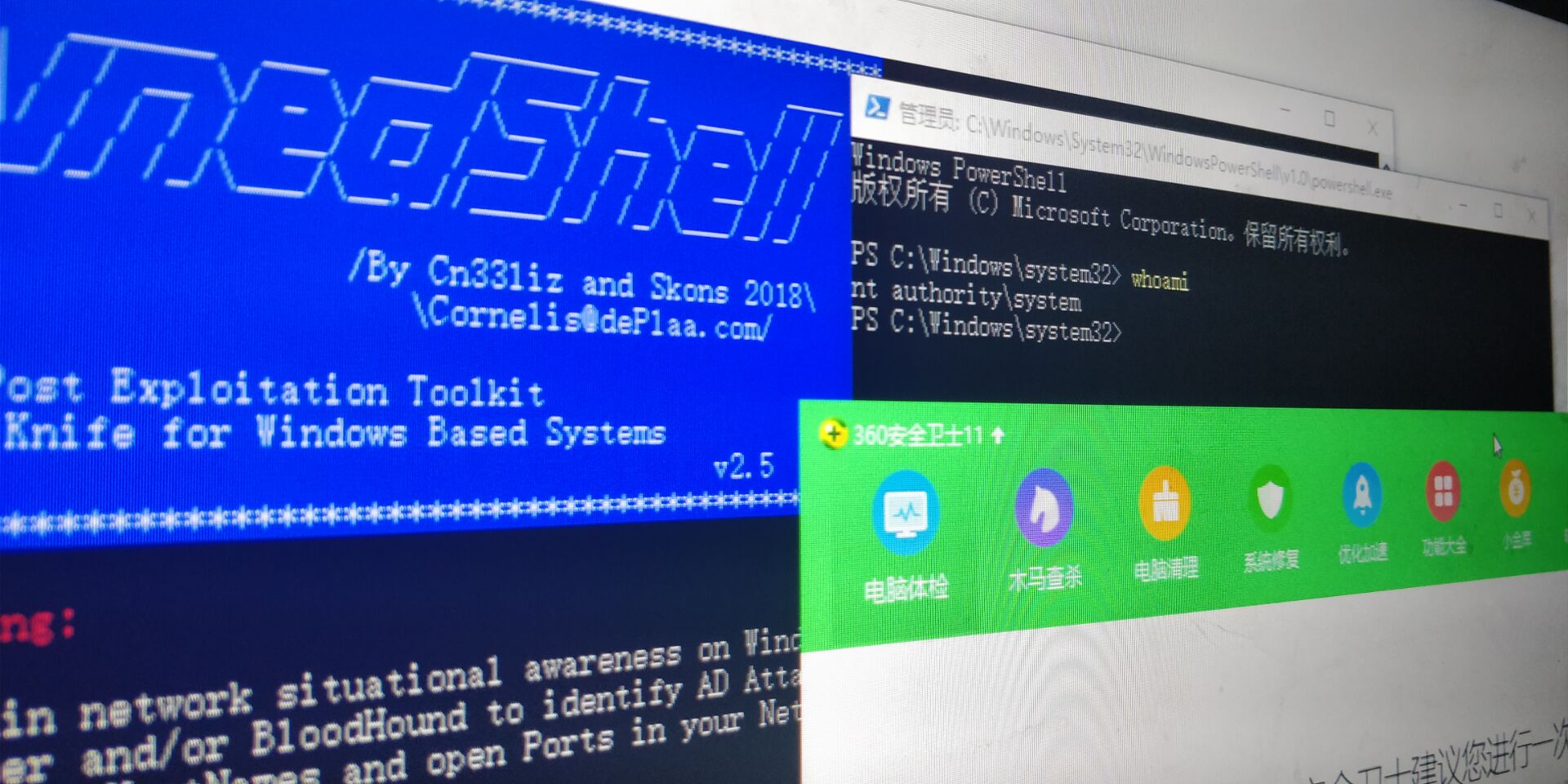

p0wnedShell

视频演示:

p0wnedShell是用C#编写的冒犯性PowerShell主机应用程序,它不依赖powershell.exe,但在PowerShell运行空间环境(.NET)中运行PowerShell命令和函数。它有很多攻击性的PowerShell模块和二进制文件,使后期开发过程更加容易。我们尝试的是构建一个“一体化”后期开发工具,我们可以使用它来绕过所有缓解解决方案(或至少部分关闭),并且包含所有相关工具。您可以使用它在Active Directory环境中执行现代攻击,并在您的蓝色团队中创建知名度,以便构建正确的防御策略。

Link: https://github.com/Cn33liz/p0wnedShell