Powerstager | Msf | kali linux 2017

github: https://github.com/z0noxz/powerstageryoutube :https://youtu.be/R_Xz_sGhHck

视频演示:

不合理使用此脚本所提供的功能而造成的任何直接或者间接的后果及损失, 均由使用者本人负责,即刻安全以及创作者不为此承担任何责任。

该脚本创建一个exe文件,可以下载所选的PowerShell有效内容,将其加载到内存中,并使用模糊的EC方法执行它。脚

本还将加密动态签名和一些额外的模糊处理。

这使得实际有效载荷可以间接执行,而不用受害者下载它,只能通过执行寄存器。攻击者可以例如在网络服务器上实现

逃避技术,托管有效载荷,而不是在破坏者本身。额外的方法允许将有效载荷嵌入到“stager”中并临时存储在磁盘上以

进行内存注入。

管理Windows时不仅功能强大,而且在利用Windows时也很强大。这个脚本利用了多个Windows功能,如其继承的

powerhell的信任,速记语法的解释,代码评估等等...

安装过程

12345git clone https://github.com/z0noxz/p ...

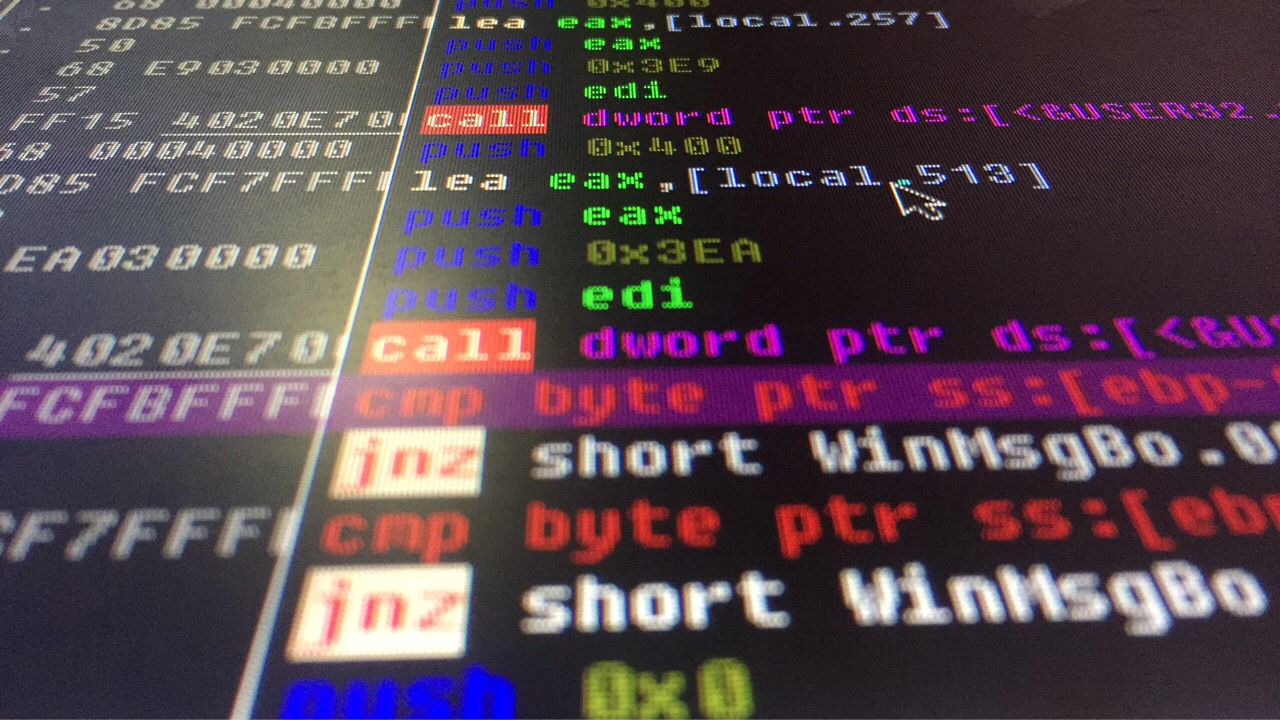

登录暴力破解 | 逆向笔记(二)

接着上一篇的总结,ONDragon的第二课。

1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950515253545556575859606162636465666768697071727374757677787980#define _CRT_SECURE_NO_WARNINGS#include <windows.h>#include <stdio.h>#include "resource.h"char name[1024] = "ONDragon"; //设置用户名、密码char pass[1024] = "666";BOOL check(char userName[], char passWord[]) //检测判断用户名和密码是否和设置一样{ if (userName == NULL || passWord == NULL) { re ...

登录暴力破解 | 逆向笔记(一)

前阵子ONDragon之前在群中了做了一个公开课,我觉得蛮受用的。决定和各位分享下,自己的过程,同时也是给我自己做个笔记。

1.源代码1234567891011121314151617181920212223242526272829303132333435363738394041424344454647#include <stdio.h>#include <windows.h>#include <stdio.h>#include <iostream>using namespace std;string userName("ONDragon"), passWord("666"); \\设定用户名密码#define Log(str) {{printf("[Log] => %s\n",str);}}BOOL check(string name, string pass){ if ( name.empty() || pas ...

POC_calc | window 10

视频演示:

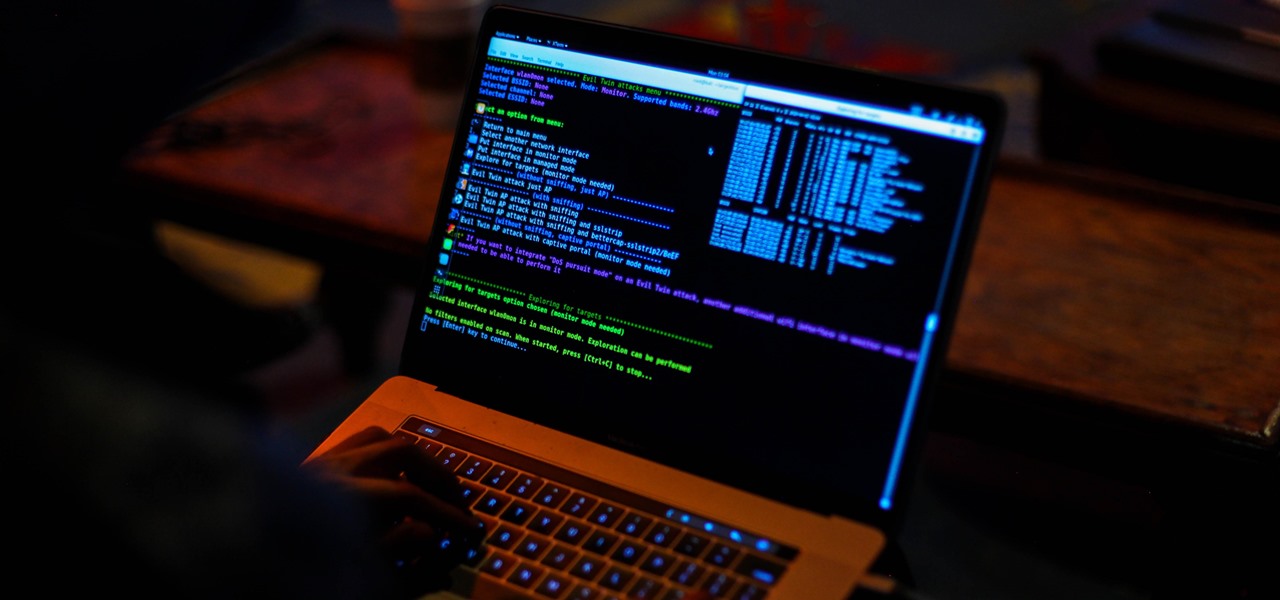

DKMC | bmp | Msf | kali linux 2017

视频演示:

和往常一样打开一些国外网站,吸收他们的知识,但是有个视频确是深深的吸引了我的眼球,也是一个不错的项目和思路,今天我就给我分享一下这款工具的使用。

GitHub: https://github.com/Mr-Un1k0d3r/DKMCyoutube:https://youtu.be/xGZ0X5eA2IA

1.Don’t Kill My Cat (DKMC)DKMC是一个工具,它产生存储在多边形图片内的模糊的shellcode。 该图片是100%有效的,还有100%有效的shellcode。 这个想法是避免沙盒分析,因为它是一个简单的“合法”图片。 现在,该工具依靠PowerShell来执行最终的shellcode有效负载。

基本流程(过程)1.生成shellcode (msfvenom)2.将msf的shellcode嵌入到图片内3.PowerShell下载图片并执行图片作为shellcode4.得到 shell

2.安装使用123$ git clone https://github.com/Mr-Un1k0d3r/DKMC $ cd DKMC$ mkdir outp ...

我的shellcode编写之路 | MSF| Shellcode | kali linux 2017

视频演示:

1.我有一个大胆的想法其实shellcode的这篇的灵感也是在与和车王两人的沟通,在他的带领下 也是才知道https://www.exploit-db.com/ 原来也有shellcode的一篇新的视角,也是在第二天的时间,也是偷偷的趁着上班的空余时间 研究了一下,上帝第一视角。也是蛮有意思的事情。在shellcode中包含了很多平台的shellcode。

2.无心插柳柳成荫当我无意间浏览到某篇文章后,已经吸引了我的注意力了https://www.exploit-db.com/exploits/37758/

3.shellcode 弹窗hellword 警告窗口12345678910111213141516171819202122232425262728293031323334353637383940414243444546# include <stdlib.h># include <stdio.h># include <string.h> # include <windows.h> intmain(void)&# ...

Pastezort|MSF|Powershell |kali linux 2017

今天看到一个国外不错的视频是通过讲msf的payload,生成powershell以及base64代码,嵌入到js当中,js复制

内容到剪贴板,比较隐蔽。那个payload 我之前http://www.ggsec.cn/Metasploit6.html msf第6课有出现

过,但是没有像他那样出现在网页当中,思路也是不错的。

GitHub: https://github.com/ZettaHack/PasteZortyoutube:https://www.youtube.com/watch?v=3Q0xqbDP1Cc

视频演示:

1.下载并运行git clone https://github.com/ZettaHack/PasteZort.gitpython PasteZ0rt.py

2.选择平台选择目标平台,我这里已windows为主,选择1号 windows。

3.选择payload选择msf的payload,我这边选择的还是1,(个人还是比较喜欢以windows/meterpreter/reverse_tcp为主)

4.填写IP和端口

5.随意填写 ...

Secist_Script

我已经做了这个脚本的视频并且做了中英文版https://github.com/demonsec666/secist_script并且我已经上传了Youtubehttps://www.youtube.com/watch?v=Wg7HuU9Hypw&t=11s

Shellsploit注入器

视频演示:

Shellsploit让您为各种操作系统生成自定义的shellcode,后门,注入器。让我们通过编码器对每个字节进行混淆。github:https://github.com/vasco2016/shellsploit-framework

Dependences

root$ sudo pip install capstone

root$ sudo pip install readline(Not necessary for windows coz preinstalled in shellsploit)

root$ sudo pip install pefile

root$ sudo pip install colorama

root$ sudo pip install pylzma

安装

Pip在两个windows / nix机器上都没有问题。现在你可以安装:

root$ python setup.py --s/ --setup install

root$ chmod +x shellsploit (if you are using windows just p ...

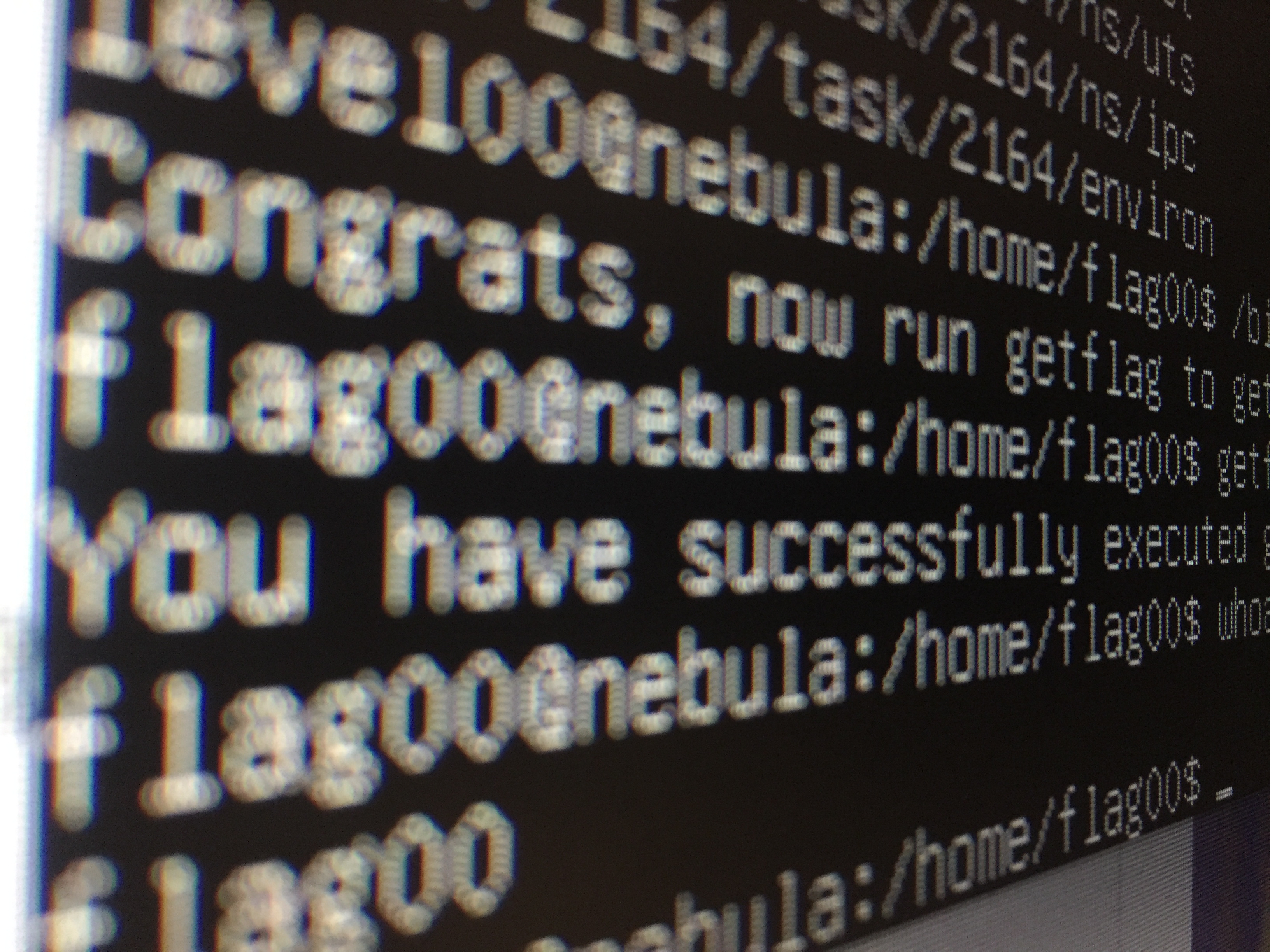

Exploit-Exercises--00&01笔记

决定和你们分享一下,这个东西真的好玩 !刺激!!给力!!!https://exploit-exercises.com/exploit-exercises.com提供了各种虚拟机,文档和挑战,可用于了解各种计算机安全问题,例如特权升级,漏洞分析,漏洞开发,调试,逆向工程和一般网络安全问题。 那么我们就现在来一盘紧张又刺激的漏洞利用练习吧

1.下载Nebula 点击下载 => https://drive.google.com/drive/folders/0B9RbZkKdRR8qLWZBcVBvanlLb1U

登录使用。下载完以后呢和我使用的界面是一样的

3. level00关于此级别要求您找到将作为“flag00”帐户运行的设置用户ID程序。您还可以通过仔细查看/可疑目录中的顶级目录来找到此信息。要访问此级别,请使用level00的密码登录为level00。进来以后我们看到用户id是level00 ...